Palo Alto Networks a renforcé son portefeuille de sécurité avec des produits destinés aux utilisateurs de réseaux d'entreprise qui prévoient de passer à un environnement zero trust. « Les nouvelles fonctionnalités se concentrent sur un certain nombre de mécanismes de confiance zéro - dont le SaaS, le cloud et le DNS qui seront disponibles en juin - et faciliteront considérablement l'adoption du zero trust dans l'entreprise », a déclaré Anand Oswal, vice-président senior et directeur général de Palo Alto. « Parce que, de plus en plus de personnes travaillent depuis n'importe où, elles ont besoin d'un accès rapide et permanent aux données et aux applications dans le cloud distribué, quel que soit l'endroit où elles se trouvent », a-t-il ajouté. « Une approche globale de la sécurité réseau, fondée sur le zero trust, est essentielle pour préserver la productivité selon ces nouvelles modalités de travail à distance, mobile et hybride », a encore déclaré M. Oswal.

Et si les VPN traditionnels restent le principal moyen de contrôle de la sécurité de l'entreprise pour les utilisateurs distants, la confiance zéro prend de l'ampleur, notamment pour les opérations dans le cloud. En octobre, une étude d'Enterprise Management Associates (EMA) a révélé que la pandémie de Covid-19 avait incité 60 % des entreprises à accélérer leurs stratégies réseau zero trust. Le cabinet d’analyses a constaté que 61% des entreprises avaient déclaré que les changements liés à la pandémie dans leurs activités avaient directement induit une augmentation des problèmes de sécurité.

Filtrage d'URL

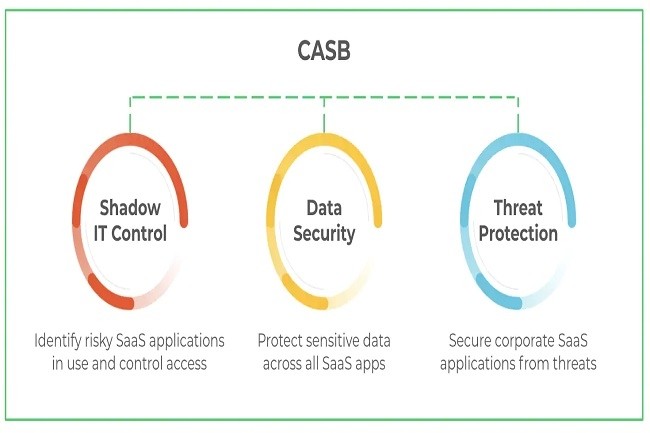

Concernant Palo Alto, le spécialiste de la cybersécurité s'est engagé dans la voie du zero trust avec un CASB (Cloud Access Security Broker) intégré pour protéger les applications SaaS, qui permet aux clients, en combinaison avec Cloud Identity Engine, d'authentifier et d'autoriser leurs utilisateurs sur les réseaux, les clouds et les applications de l'entreprise. « Chaque décision de politique d'accès devrait être prise sur la base d’une vérification des identités des utilisateurs, des applications et des appareils », a écrit M. Oswal dans un blog consacré à l'annonce. « Nos politiques d'accès basées sur le contexte ont toujours été fondamentales, et le contexte est dérivé des utilisateurs, des applications et des appareils », a-t-il ajouté. « Cloud Identity Engine peut être configuré et mis en route en 10 minutes environ pour une grande entreprise. Les intégrations de type « pointer-cliquer », basées sur le cloud, avec des fournisseurs d'identité logicielle hybrides, multi-clouds et sur site, simplifient l'authentification, l'autorisation et le Single-Sign On ».

L’équipementier a également ajouté le service Advanced URL Filtering qui, selon l'entreprise, protège contre les attaques web zero day grâce à des capacités d'apprentissage machine en ligne. « Advanced URL Filtering utilise une protection en temps réel contre les menaces et le vol d'identifiants, combinée à des capacités antiphishing de pointe », a encore écrit Anand Oswal. « Advanced URL Filtering empêche les attaques web potentiellement les plus dommageables contre les réseaux d'entreprise, dont plus de 40 % sont encore inconnues des autres fournisseurs », a-t-il affirmé. Palo Alto a également introduit sept autres fonctionnalités en rapport avec le zero trust pour DNS Security, capables d’identifier et d’entraver les plus récentes attaques réseau de la couche DNS et techniques d'exfiltration de données comme le dangling DNS ou DNS flottant et le tunneling ultra lent, utilisées pour voler discrètement des données », a encore déclaré M. Oswal.

Du zero trust annoncé chez Microsoft et IBM à la RSA Conference 2021

Autres améliorations zero trust apportées par Palo Alto : l’ajout à sa famille de pare-feu d’un modèle haut de gamme pour campus et d’un modèle hyperscale, PA-5450, et PA-400 pour les succursales. Le PA-5450 offre un débit de 120 Gb/s avec les services de sécurité activés, soit quatre fois plus que la génération précédente (30 Gb/s de débit pour la prévention des menaces sur le PA-5260). Ce modèle est spécialement conçu pour appliquer un décryptage et une sécurité alimentée par ML et stopper les attaques de type zero-day, et les menaces connues. Les clients peuvent acheter le châssis, puis passer de une à cinq cartes à mesure de l'évolution de l’activité de l’entreprise. « La série PA-400 offre des performances jusqu'à 10 fois supérieures à celles du précédent pare-feu de branche de Palo Alto et prend en charge le provisionnement zero-touch pour simplifier le déploiement sur un grand nombre de sites », a encore déclaré M. Oswal.

La confiance zéro était aussi au cœur de la conférence sur la sécurité RSA Conference 2021 organisée en ligne du 17 au 21 mai. Ainsi, Microsoft a annoncé des fonctionnalités de sécurité supplémentaires pour son moteur de politiques en temps réel Azure AD Conditional Access, qui permet aux clients de gérer plus facilement les politiques de sécurité et le contrôle d'accès. « Le travail hybride, qui mélange travail à distance et travail sur site, a étendu la surface d'attaque, la complexité et les risques, car les périmètres sont désormais de plus en plus élastiques », a écrit Vasu Jakkal, vice-présidente corporate Security, Compliance and Identity chez Microsoft. « La stratégie zero trust sera l’une des principales préoccupations de nombreuses entreprises car ses principes - vérifier explicitement, accorder l'accès le moins privilégié possible et assumer la violation - contribuent à maintenir la sécurité dans la complexité des environnements hybrides », a-t-elle déclaré.

Accès plus sécurisé aux ressources de l'entreprises

IBM s'est également lancé dans le zero trust en annonçant récemment une version SaaS de Cloud Pak for Security qui comprend désormais des modèles de sécurité avec une feuille de route des capacités de sécurité, plus des conseils sur la manière de les intégrer dans une architecture zero trust. Sur la base de ces modèles, les entreprises peuvent définir l'accès des utilisateurs aux données et réduire l'exposition en cas de compromission. « Cette connexion permettra de générer des informations sur l'utilisation des données et les risques liés à la confidentialité, d'appliquer des politiques de sécurité, d'automatiser les mesures correctives et d'aider les entreprises à détecter et à répondre efficacement aux problèmes de risque et de conformité », a déclaré IBM. « Le zero trust est la meilleure façon d'aborder la complexité de la sécurité qui défie nos entreprises aujourd'hui », a déclaré Mary O'Brien, directrice générale d'IBM Security, lors de sa keynote à la RSA Conference. « Auparavant, la sécurité classique se concentrait sur la construction d'un périmètre de protection autour des actifs de valeur. Cette pratique a bien fonctionné pendant des décennies pour la majorité de nos actifs. Mais ce n'est plus le cas aujourd’hui. Il n'est pas rare que tous les utilisateurs, les données et les applications se trouvent aujourd’hui dans des environnements différents, et ils doivent tous se connecter les uns aux autres rapidement, de manière transparente et en toute sécurité », a-t-elle ajouté. « Finalement, le zero trust est une approche multidimensionnelle de la gestion des risques et de la protection des données, où rien n'est intrinsèquement fiable », a-t-elle encore déclaré.

Présent en ligne pendant l’intervention de Mary O'Brien, le RSSI de Dow Chemical, Mauricio Guerra, a déclaré que Dow Chemical avait décidé de déployer une architecture de réseau zero trust parce qu’elle en avait besoin pour permettre aux utilisateurs d'avoir un accès complet et sécurisé à toutes les formes de services Internet, cloud et IoT. « L'une de nos premières mises en œuvre en matière de modèle zero trust concernait l'accès sécurisé à Internet. Ensuite, nous avons livré un accès sécurisé à nos différents sites, en remplaçant les pools de données que nous avions auparavant. Nous sommes en train de remplacer notre réseau de télécommunications, et le zero trust nous aide avec une solution SD-WAN », a-t-il ainsi déclaré.

Commentaire