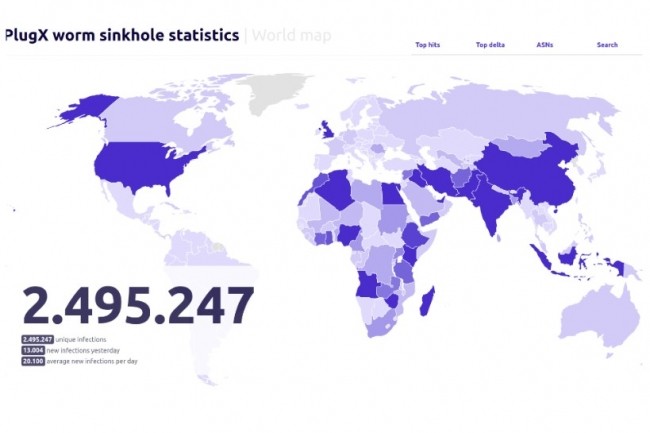

Est-ce dans les vieux pots que l'on fait les meilleures cybermenaces ? PlugX un malware vieux de plus d'une quinzaine d'années fait toujours parler de lui. Et en mal bien sûr : dans un dernier billet de blog, l'éditeur français en solutions de cybersécurité Sekoia indique avoir acheté en septembre 2023 une adresse IP relatif au serveur de commande et contrôle d'une variante du malware. Il a identifié plus de 2,5 millions d'adresses IP uniques toujours connectées à ce serveur web. "Entre 90 000 et 100 000 adresses IP publiques uniques sont toujours infectées et envoient quotidiennement des requêtes PlugX distinctes" prévient l'éditeur. PlugX est cependant loin d'être mort alerte Sekoia.

Observé pour la première fois par Trend Micro en 2008, PlugX a été identifié à l'époque lors d'une campagne chinoise ciblant des utilisateurs liés au gouvernement et une entreprise spécifique au Japon. Après avoir été déployé contre des victimes situées en Asie jusqu'en 2012 ce malware a muté et étendu ses cibles au fil du temps. Connu sous le nom de Korplug ou Sogu, PlugX est à l'origine un cheval de Troie d'accès à distance (Remote Access Trojan, RAT)donnant la capacité à un attaquant de contrôler et de surveiller à distance une machine infectée. En 2021, Check Point expliquait qu'un groupe APT chinois s'était servi d'une variante de PlugX baptisée SmugX contre des ambassades européennes en s'appuyant principalement sur la technique de HTML Smuggling. Plus récemment, en mars 2023, Sophos a trouvé cette fois des traces de l'existence d'une variante de PlugX créée en 2020 par les opérateurs à l'origine de l'intrusion Mustang Panda. Celle-ci est dotée de capacités de ver pour infecter des dispositifs de stockage (clés USB, lecteurs flash...) et étant en mesure de contourner les dispositifs d'isolation (air gap), d'infecter des réseaux non ouverts sur Internet mais aussi servir à construire des botnets.

Un malware tenace encore longtemps ?

"La plupart du temps, PlugX est activé via un schéma de chargement latéral de DLL où un exécutable légitime récupère une DLL malveillante - ou patchée - qui va alors mapper et exécuter en mémoire le composant principal de PlugX résidant dans un blob binaire chiffré sur le système de fichiers", explique Sekoia. "Ce composant infecte les clés USB connectées en y ajoutant un fichier de raccourci Windows portant le nom de la clé USB infectée et une triade de chargement latéral de DLL (exécutable légitime, DLL malveillante et blob binaire) dans le dossier caché du lecteur RECYCLER.BIN. Le contenu légitime des périphériques USB est déplacé dans un nouveau répertoire dont le nom est le caractère espace insécable (code ascii hexadécimal : 0xA0)".

Alors comme se débarrasser de PlugX ? L'affaire n'est pas si simple car comme l'explique Sekoia, PlugX cache ses fichiers stockés sur la clé USB, et ce n'est que lors de l'exécution de celui-ci qu'ils sont révélés à l'utilisateur. Or si une solution de sécurité supprime l'un des fichiers associés à PlugX sur la clé USB, l'utilisateur perdra par conséquent un accès à ses propres fichiers. "Nous recommandons vivement aux éditeurs de logiciels de sécurité de créer des règles de détection efficaces contre cette menace au niveau des postes de travail afin d'empêcher la réutilisation de ce réseau de botnet à l'avenir", avance Sekoia. A bon entendeur ?

Commentaire