Certains logiciels malveillants sont découverts rapidement après leur déploiement tandis que d'autres mettent un peu plus de temps à être identifiés. C'est le cas pour le cas du ransomware Tycoon, sévissant depuis décembre 2019 mais ayant découvert plus récemment, en avril 2020, par les chercheurs en sécurité de l'entité Threat Intelligence de Blackberry avec KPMG. La particularité de ce rançongiciel est d'être multiplateformes, ciblant aussi bien les systèmes sous Windows que Linux. Prenant la forme d'un fichier ZIP contenant un environnement d'exécution Java (JRE) compromis, il se répand surtout auprès des petites et moyennes entreprises ainsi que celles de taille intermédiaire.

S'il existe depuis 6 mois, mais n'a été découvert seulement il y quelques semaines c'est surtout parce qu'il s'agit d'un ransomware loin d'être à large spectre (comme Wannacry par exemple) mais ciblant au contraire avec une précision quasi chirurgicale ses victimes, dont le nombre à ce jour est réduit. « Le chevauchement de certaines adresses e-mail, ainsi que le texte de la note de rançon et la convention de dénomination utilisée pour les fichiers cryptés, suggèrent une connexion entre Tycoon et le rançongiciel Dharma / CrySIS », ont prévenu les chercheurs en sécurité de Blackberry dans un billet. « Le ransomware a été déployé lors d'une attaque ciblée contre une organisation, où les administrateurs système avaient été exclus de leurs systèmes à la suite d'une attaque contre leur contrôleur de domaine et leurs serveurs de fichiers ». L'intrusion initiale par les cyberpirates a été effectuée via un serveur RDP ouvert sur Internet.

Un déchiffrement quasi impossible

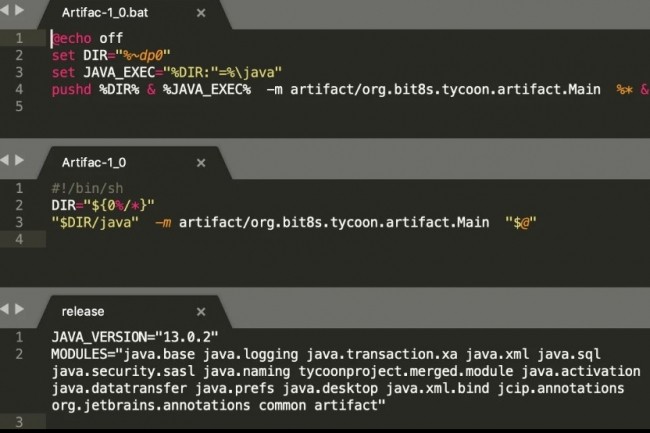

Une fois dans la place les pirates ont ensuite réalisé une injection IFEO (image file execution options) pour adosser une porte dérobée à la fonction OSK (on-screen keyboard) de Windows, changer les mots de passe Active Directory pour empêcher tout accès aux serveurs infectés, désactiver l'anti-malware avec ProcessHacker. « Après avoir tout préparé pour la phase finale, les attaquants ont chiffré tous les serveurs de fichiers et les sauvegardes réseau en déployant le module de rançongiciel Java », indiquent les chercheurs. Le ransomware utilise le format Java JIMAGE pour créer des builds JRE malveillants personnalisés exécutés à l'aide d'un script shell. Étant donné que cette construction JRE malveillante contient à la fois un fichier batch Windows et un shell Linux, les chercheurs ont estimé que les opérateurs malveillants derrière Tycoon peuvent utiliser le ransomware pour chiffrer les serveurs Linux.

Les fichiers chiffrés par Tycoon utilisent un algorithme 256-bits GCM mode3 avec une authentification 16-byte. « En raison de l'utilisation d'un algorithme RSA asymétrique pour crypter les clés AES générées en toute sécurité, le décryptage des fichiers nécessite l'obtention de la clé RSA privée de l'attaquant. La factorisation d'une clé RSA 1024 bits, bien que théoriquement possible, n'a pas encore été réalisée et nécessiterait une puissance de calcul extraordinaire », ont prévenu les chercheurs. « Bien qu'il y ait eu un certain succès à décrypter les fichiers cryptés Tycoon avec l'extension .redrum à l'aide d'une clé RSA privée obtenue auprès d'un décrypteur acheté par l'une des victimes, le décryptage des fichiers verrouillés par les versions plus récentes de Tycoon qui utilisent le. les extensions grinch et .thanos ne sont pas encore possibles. »

"crypter, cryptage" ne sont pas des termes de l'IT mais "décryptage, décrypter" oui .

Signaler un abusAussi, ne pas confondre "déchiffrer" et "décrypter".

Ex: On chiffre un fichier à l'aide d'une clé de chiffrement symétrique ou asymétrique.

On déchiffre ce même fichier à l'aide de cette même clé. Si on n'a pas la clé, là on peut décrypter ("on casse le code").