Les systèmes Windows ne sont pas les seules cibles des cyperbirates et de leurs campagnes d'hameçonnage. La preuve avec RansomEXX, un rançongiciel qui avait fait parler de lui ces derniers mois en s'attaquant à plusieurs entreprises et organismes publics comme le département des transports US, Konica Minolta, IPG Photonics ou encore les systèmes de transports publics de Montreal et ceux de la cour de Justice du Brésil. Comme on peut s'en rendre compte dans un dernier rapport du fournisseur en solutions de sécurité Kaspersky, RansomExx, une évolution de son code lui permet désormais de viser des systèmes Linux.

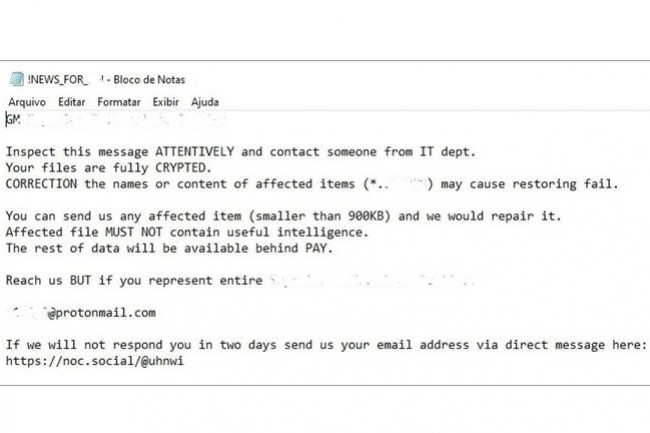

« Nous avons récemment découvert un nouveau cheval de Troie de chiffrement de fichiers construit comme un exécutable ELF et destiné à crypter des données sur des machines contrôlées par des systèmes d'exploitation basés sur Linux », a indiqué Kaspersky. « Après l'analyse initiale, nous avons remarqué des similitudes dans le code du cheval de Troie, le texte des notes de rançon et l'approche générale de l'extorsion, ce qui suggérait que nous avions en fait rencontré une version Linux de la famille de ransomware RansomEXX ».

Une clé AES chiffrée par une clé publique RSA-4096 bits

D'après l'analyse de Kaspersky, ce cheval de Troie implémente son schéma cryptographique en utilisant des fonctions de la bibliothèque open source mbedtls. Lorsqu'il est lancé, le cheval de Troie génère une clé de 256 bits et l'utilise pour chiffrer tous les fichiers appartenant à l'organisme ciblé qu'il peut atteindre en utilisant le chiffrement par bloc AES en mode ECB. La clé AES est chiffrée par une clé publique RSA-4096 bits intégrée dans le corps du trojan et ajoutée à chaque fichier chiffré.

« En outre, le logiciel malveillant lance un thread qui régénère et re-crypte la clé AES toutes les 0,18 secondes. Cependant, sur la base d'une analyse de l'implémentation, les clés ne diffèrent en réalité que toutes les secondes », prévient l'éditeur. « Bien que les versions PE précédemment découvertes de RansomEXX utilisent WinAPI (fonctions spécifiques au système d'exploitation Windows), la conception du code de ce cheval de Troie et la méthode d'utilisation des fonctions spécifiques de la bibliothèque mbedtls indiquent que ELF et PE peuvent être dérivés du même code source.

Commentaire