Les équipes informatiques en charge de la sécurité des serveurs Exchange sont sous pression depuis début 2021. Après la découverte de failles ProxyLogon exploitées par le groupe de cybercriminels Hafnium en mars 2021, un autre cybergang, LockFile, fait parler de lui depuis quelques semaines. Ce dernier utilise comme vecteur d'attaque les vulnérabilités ProxyShell (CVE-2021-34473, CVE-2021-34523 et CVE-2021-31207) découvertes en avril dernier par le chercheur en sécurité Devcore Orange Tsai qui s'était distingué lors du dernier challenge Pwn2Own 2021.

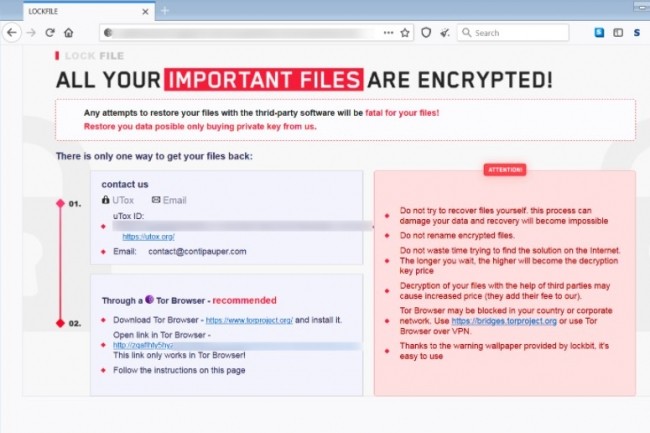

Le chercheur en sécurité Kevin Beaumont a identifié l'existence de LockFile il y a quelques semaines. Portant un nom identique au ransomware qu'il a créé, LockFile se sert activement des exploits ProxyShell non patchées pour bloquer les serveurs Exchange et celle de PetitPotam pour effectuer des attaques par relais NTLM (NT Lan Manager). Cette dernière permet de contraindre des hôtes Windows à s'authentifier auprès d'autres machines via la fonction MS-EFSRPC EfsRpcOpenFileRaw. Elle peut notamment être utilisée dans un scénario d'attaque visant des contrôleurs de domaine Windows. Le risque d'attaque est donc double, avec d'abord l'attaque via ProxyShell affectant les serveurs Exchange on premise et ensuite celle de PetitPotam pour prendre le contrôle d'un contrôleur de domaine, et donc du domaine Windows.

Patcher et vérifier son exposition à ProxyShell

Pour éviter les vulnérabilités ProxyShell, il est donc plus que jamais urgent d'appliquer les dernières mises à jour cumulatives de Microsoft Exchange. Concernent l'attaque Windows PetitPotam, la situation est un petit peu plus compliquée car l'actuelle mise à jour de sécurité Microsoft ne colmate pas tous les vecteurs de vulnérabilité. « Pour corriger l'attaque PetitPotam, vous pouvez utiliser un correctif non officiel de 0patch pour bloquer ce vecteur d'attaque de relais NTLM ou appliquer des filtres RPC NETSH qui bloquent l'accès aux fonctions vulnérables dans l'API MS-EFSRPC », indique Bleeping Computer. Par ailleurs, en appliquant les requêtes Azure Sentinel suivantes (W3CIISLog | where csUriStem == "/autodiscover/autodiscover.json"| where csUriQuery has "PowerShell" | where csMethod == "POST"), il est possible de savoir si son serveur Exchange a été scanné en vue d'un exploit de vul ProxyShell. Ce qui peut toujours s'avérer utile afin de prendre les actions cybersécurité qui s'imposent.

Commentaire