Le FBI et l'agence en cybersécurité américaine (CISA) ont publié un avis conjoint relatif aux opérations malveillantes menées depuis la Chine utilisant le ransomware Ghost. Les indicateurs de compromission (IOC) ainsi que les tactiques, techniques et procédures (TTP) associées ont été identifiés à l'occasion d'une enquête menée le mois dernier. Les cybergangs à la manoeuvre derrière ce rançongiciel ont débuté leurs attaques en 2021 en commençant par cibler des victimes dont les services d'accès à l'internet utilisaient des versions obsolètes de logiciels et de firmware.

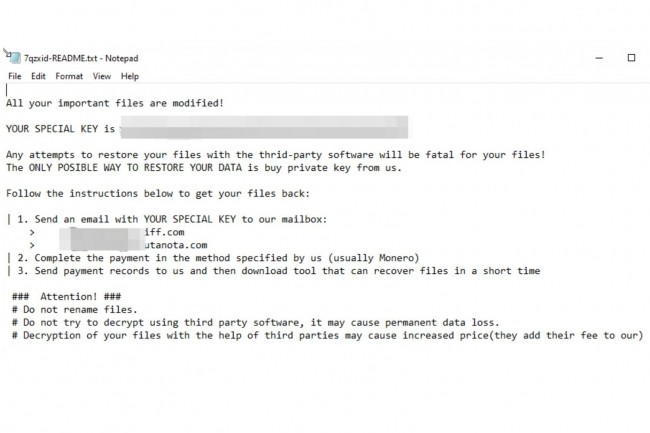

"Ce ciblage aveugle de réseaux présentant des vulnérabilités a conduit à la compromission d'entreprises dans plus de 70 pays, y compris en Chine [...] Les victimes touchées comprennent des infrastructures critiques, des écoles et des universités, des établissements de santé, des réseaux gouvernementaux, des institutions religieuses, des entreprises technologiques et manufacturières, ainsi que de nombreuses petites et moyennes entreprises', peut-on lire dans le rapport de sécurité. "Les acteurs du groupe Ghost modifient les charges utiles exécutables de leurs ransomwares, changent d'extension pour les fichiers chiffrés, modifient le texte de la note de rançon et utilisent de nombreuses adresses électroniques de rançon, ce qui a conduit à une attribution variable de ce groupe au fil du temps. Les noms associés à ce groupe sont Ghost, Cring, Crypt3r, Phantom, Strike, Hello, Wickrme, HsHarada et Rapture", indiquent la CISA et le FBI.

Un mode opératoire bien rodé

Le vecteur d'attaque initial a consisté à exploiter plusieurs failles non corrigées chez leurs victimes : Fortinet FortiOS (CVE-2018-13379), les serveurs exécutant Adobe ColdFusion (CVE2010-2861 et CVE-2009-3960), Microsoft SharePoint (CVE-2019-0604) et Microsoft Exchange (CVE2021-34473, CVE-2021-34523 et CVE-2021-31207- communément appelé la chaîne d'attaque ProxyShell). Avant ensuite d'implanter Cobalt Strike, un outil de test d'intrusion populaire souvent détourné par les pirates pour les actions malveillantes, pour voler des jetons de processus fonctionnant dans le contexte de l'utilisateur SYSTEM à des fins d'usurpation pour accéder à des privilèges élevés, collecter des mots de passe, désactiver les antivirus... Des commandes PowerShell ont également été exécutées sur d'autres systèmes du réseau cible pour étendre les infections.

"Les notes de rançon de Ghost affirment souvent que les données exfiltrées seront vendues si la rançon n'est pas payée. Cependant, les acteurs de Ghost n'exfiltrent pas fréquemment une quantité importante d'informations ou de fichiers, tels que des éléments de propriété intellectuelle ou des informations personnelles identifiables, qui pourraient causer un préjudice important aux victimes en cas de fuite", indique le rapport. "Les acteurs de Ghost utilisent Cring.exe, Ghost.exe, ElysiumO.exe et Locker.exe, qui sont tous des exécutables de ransomware partageant des fonctionnalités similaires. Les variantes de Ghost peuvent être utilisées pour chiffrées des répertoires spécifiques ou l'ensemble du stockage du système. La nature de l'opérabilité des exécutables est basée sur les arguments de la ligne de commande utilisés lors de l'exécution du fichier du ransomware."

Des mesures d'atténuation à suivre

En plus de lister les IOC et les TTP associées à Ghost, la CISA et le FBI proposent une liste de mesures à suivre pour limiter les risques de compromission, pouvant d'ailleurs très bien s'appliquer à d'autres types de menaces. A savoir :

- Maintenir des sauvegardes régulières du système .

- Patcher les vulnérabilités connues ;

- Segmenter les réseaux ;

- Exiger un MFA résistant au phishing pour l'accès à tous les comptes privilégiés et aux comptes de services de messagerie ;

- Former les utilisateurs à reconnaître les tentatives de phishing ;

- Surveiller l'utilisation non autorisée de PowerShell ;

- Mettre en œuvre le principe du moindre privilège lors de l'octroi des autorisations ;

- Mettre en place des listes d'autorisation pour les applications, les scripts et le trafic réseau afin d'empêcher l'exécution et l'accès non autorisés ;

- Identifier, alerter et enquêter sur les activités anormales du réseau ;

- Lister l'exposition des services en désactivant les ports inutilisés tels que RDP 3398, FTP 21 et SMB 445, et en restreignant l'accès aux services essentiels par le biais de VPN ou de pare-feu configurés de manière sécurisée ;

- Renforcer la sécurité du courrier électronique en mettant en œuvre un filtrage avancé, en bloquant les pièces jointes malveillantes et en activant DMARC, DKIM et SPF pour empêcher l'usurpation d'identité.

Commentaire