Il ne faut pas se fier aux sites de revendications des groupes de ransomware pour établir un baromètre de leurs activités. Des chercheurs de Talos, division cybersécurité de Cisco, ont trouvé que le nombre de victimes répertoriées par BlackByte sur son site ne représente que 20 à 30% des compromissions du groupe de ransomware. De plus, les attaques récemment analysées montrent des changements de tactiques et un autre variant de son chiffreur de fichiers.

Un pic d’activité passé sous le radar

Dans son rapport, les experts de Talos spécialisés en réponse à incident et threat intelligence ont « remarqué des similitudes étroites entre les indicateurs de compromission (IOC) découverts au cours de l'enquête et d'autres événements signalés dans la télémétrie globale de Talos ». Ils ajoutent qu’ « un examen plus approfondi de ces similitudes a permis de mieux comprendre la stratégie actuelle de BlackByte et a révélé que le groupe a été beaucoup plus actif qu'il n'y paraît au vu du nombre de victimes publié sur son site de fuites de données. »

La raison pour laquelle le cybergang ne publie pas toutes les compromissions réussies sur son site n’est pas claire. Il se peut que ce soit pour éviter d'attirer trop d'attention ou que certaines victimes acceptent de payer avant qu'il ne soit nécessaire de les répertorier. Il est également possible que toutes les attaques de BlackByte n'aboutissent pas à une exfiltration de données. Les chercheurs donnent un exemple où l’outil d’exfiltration des données nommé ExByte a été déployé mais sans confirmer avec certitude que des données ont été dérobées.

Une émanation de Conti

BlackByte est un groupe de ransomware-as-a-service (RaaS) apparu pour la première fois fin 2021 et qui est soupçonnée d'être une ramification de Conti, gang de premier plan qui s'est dissous en mai 2022 après avoir attiré trop d'attention et commis une série d'erreurs opérationnelles. Après l’invasion de l’Ukraine par la Russie en février 2022, de nombreux groupes de cybercriminels se sont déclarés neutres d’autant plus que beaucoup d’entre eux étaient à la fois en Russie et en Ukraine.

Mais Conti s'est publiquement rangé du côté de la Russie et a menacé de cibler les infrastructures critiques occidentales en représailles, ce qui a probablement incité certains de ses affiliés à prendre leurs distances par rapport au groupe. Après la fin de Conti, plusieurs franchises sont apparues. BlackByte, Black Basta et KaraKurt se sont rapidement distingués comme trois nouveaux groupes ayant adopté un code, des outils et des tactiques très similaires à ceux précédemment associés à Conti

Des outils et des attaques affinés

Si BlackByte a conservé les mêmes tactiques, techniques et procédures (TTP) depuis sa création, les attaques les plus récentes en ont révélé d'autres. Par exemple, le groupe est connu pour avoir déployé un chiffreur de ransomware de type ver qui se propage de lui-même et qui est personnalisé pour chaque victime à l'aide d'identifiants SMB et NTLM codés en dur et volés à l'intérieur du réseau ciblé. Bien que ce procédé serve toujours, le chiffreur de fichiers a été remanié au fil du temps dans plusieurs langages de programmation : Go, .NET et enfin C++. La dernière variante observée par Cisco Talos ajoute l'extension « blackbytent_h » aux fichiers chiffrés.

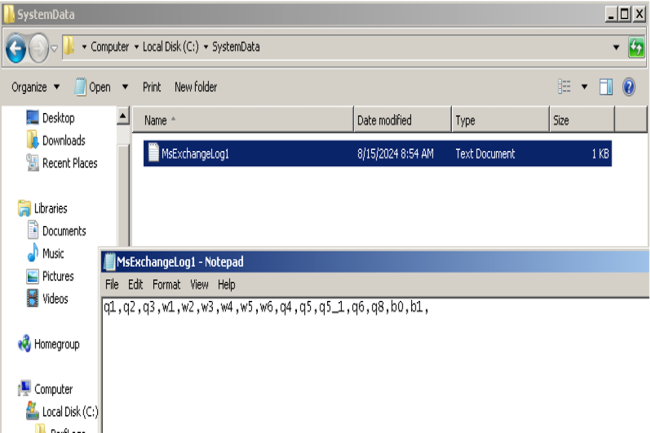

Le groupe était également connu pour déployer plusieurs pilotes officiels mais vulnérables sur des systèmes compromis afin de les utiliser pour l'escalade des privilèges et d'autres tâches. Pour cette technique, connue sous le nom de BYOVD (bring your own vulnerable driver), BlackByte était connu pour utiliser trois pilotes spécifiques : RtCore64.sys, utilisé à l'origine par l'utilitaire d'overclocking MSI Afterburner ; DBUtil_2_3.sys, issu de l'utilitaire de mise à jour du firmware Dell Client ; et gdrv.sys, un driver du logiciel Gigabyte Tools pour les cartes mères du fournisseur. Lors d'attaques récentes, le gang a ajouté un quatrième pilote appelé zamguard64.sys, qui fait partie de l'application Zemana Anti-Malware (ZAM). Il présente une vulnérabilité qui peut être utilisée pour mettre fin à d'autres processus et pour désactiver les produits EDR sur les ordinateurs des victimes. La franchise s’intéresse par ailleurs aux environnements virtuels avec l’exploitation de la vulnérabilité CVE-2024-37085 de contournement de l'authentification dans VMware ESXi quelques jours après sa divulgation publique. La faille permet aux membres d'un groupe Active Directory appelé « ESX Admins » de contrôler les machines virtuelles sur les hôtes ESXi.

Des mesures d'atténuations recommandées

Cisco Talos recommande aux entreprises de mettre en œuvre les MFA pour toutes les connexions à distance et dans le cloud et d'auditer leurs configurations VPN. Les sociétés devraient également mettre en place des alertes pour les changements dans les groupes privilégiés d'Active Directory et limiter ou désactiver l'utilisation de NTLM à l'intérieur de leurs réseaux. Un protocole d'authentification que Microsoft a abandonné au profit de Kerberos. SMBv1, un autre protocole ancien, devrait également être désactivé et les versions plus récentes de SMB devraient être signées et cryptées. Tous les comptes fournisseurs et les fonctions d'accès à distance qui ne sont pas utilisés devraient également être désactivés et des détections de politiques Windows Defender et d'objets de stratégie de groupe non autorisés devraient être déployées sur les systèmes.

Commentaire