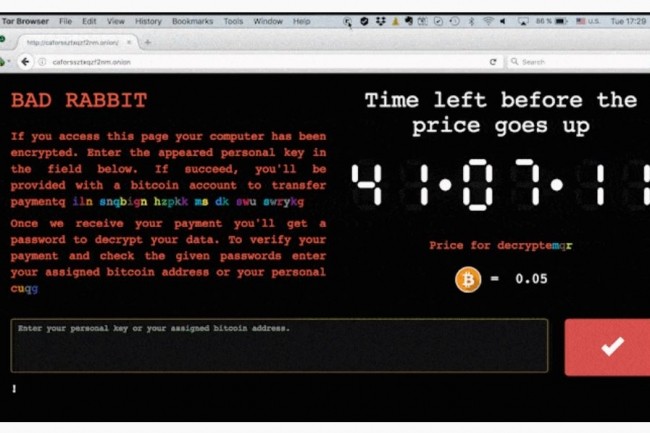

Une nouvelle attaque de ransomware se diffuse dans l’Est de l’Europe, notamment en Ukraine et en Russie. Selon différents experts en sécurité, dont Trend Micro, Zscaler ou Qualys, il s’agit d’une variante de Petya qui contient un module d’auto-propagation particulièrement virulent. Le vecteur d’infection de départ provient des agences de presse russes Interfax et Fontanka. Le malware est diffusé sous la forme d’un faux installeur de lecteur Flash (sous le nom de install_flash_player.exe) qui s’installe sur les PC qui ont accédé à un site web compromis. Il utilise le protocole SMB pour vérifier les informations codées en dur, mais il ne recourt à aucun logiciel d’exploit pour s’exécuter. C’est l’utilisateur du PC qui le déclenche manuellement en l'installant.

L’équivalent ukrainien du CERT a publié hier une alerte pour mettre en garde contre de potentielles attaques en mentionnant que l’aéroport d’Odessa et le métro de Kiev avaient été affectés. Il n’est pas sûr que cette alerte concerne Bad Rabbit, mais cela pourrait constituer le début d’une nouvelle vague de cyberattaques, précise Qualys. De son côté, Kaspersky Labs dit avoir également repéré des attaques, moins importantes, en Turquie et en Allemagne. Il confirme que l'accès s'est fait à travers des sites de médias russes compromis. « Selon notre enquête, il s’agit d’une attaque ciblée contre des réseaux d’entreprise qui utilise des méthodes similaires à celles de l’attaque ExPetr [NotPetya]. Toutefois, nous ne pouvons pas confirmer si [le ransomware] est lié à ExPetr », précise Kaspersky en renvoyant sur le site Securelist pour obtenir davantage de détails sur le ransomware. Ce dernier précise qu'il y aurait pour l'instant 200 cibles, selon les statistiques de KSN.

Commentaire