AWS a ajouté la prise en charge des clés FIDO2, une méthode d'authentification sans mot de passe qui répond à l’ensemble de protocoles d’authentification ouverts et standardisés Fast Identity Online (FIDO), pour l'authentification multifactorielle. Par ailleurs, le fournisseur rendra bientôt le MFA (Multi-Factor Authentication) obligatoire pour la connexion aux comptes AWS. « À partir de juillet 2024, les utilisateurs racine de comptes autonomes, ceux qui ne sont pas gérés avec le service AWS Organizations, devront utiliser l'authentification multifactorielle MFA pour se connecter à la console de gestion AWS », a expliqué Arynn Crow, responsable des produits d'authentification des utilisateurs chez AWS, lors de la dernière conférence re:Inforce (10-12 juin à Philadelphie) du fournisseur cloud. « Tout comme pour les comptes de gestion, ce changement commencera par un petit nombre de clients et s'étendra progressivement sur une période de plusieurs mois », a-t-elle ajouté. AWS accordera aux clients un délai de grâce pour activer le MFA, qui s'affichera sous forme de rappel lors de la connexion.

Actuellement, dans la première étape en cours du programme de mise en œuvre de l'authentification multifactorielle, AWS n'impose le MFA qu'aux utilisateurs racine du « compte de gestion » du service AWS Organizations. Ce service de gestion des comptes basé sur des politiques consolide plusieurs comptes AWS dans une entreprise, lorsqu'ils se connectent à la console AWS. C'est en octobre 2023 que le fournisseur a annoncé la future extension du MFA aux utilisateurs racine autonomes d'AWS, promettant des fonctionnalités qui « rendront le MFA encore plus facile à adopter et à gérer à l'échelle ». Pour l'instant, les changements ne s'appliquent pas aux « comptes membres » du service AWS Organizations », a précisé Arynn Crow. Les comptes membres sont des comptes différents du compte de gestion utilisé pour créer et gérer l'entreprise. AWS prévoit de lancer des fonctionnalités supplémentaires dans le courant de l'année afin d'aider les clients à gérer le MFA pour un plus grand nombre d'utilisateurs, dont les comptes membres dans AWS Organizations.

Une authentification anti-phishing par clé d’accès

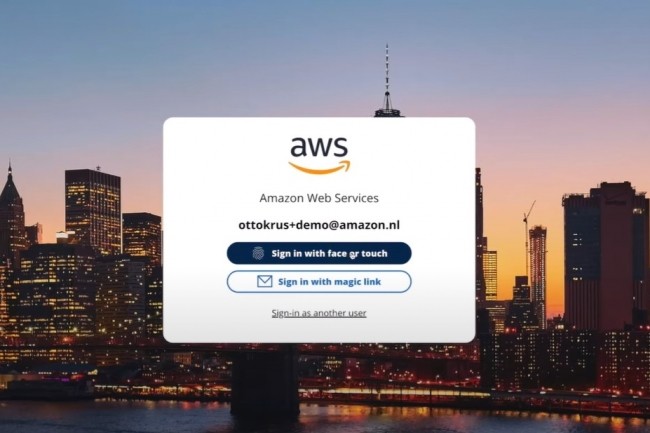

Pour éviter d'avoir à utiliser un deuxième facteur d'authentification pour se connecter, ArynnCrow a expliqué qu'AWS prendrait en charge l'utilisation des clés d'authentification FIDO2. Selon elle, ces clés sont plus sûres que les mots de passe à usage unique ou les méthodes MFA basées sur les mots de passe. Les passkeys sont considérés comme résistants à l'hameçonnage, car ils sont basés sur le chiffrement à clé publique. Une fois que l'utilisateur a créé un mot de passe avec un site ou une application, une paire de clés privée-publique est générée sur l'appareil de l'utilisateur. Si la clé publique est accessible par le biais du site ou de l'application, elle devient inutile pour un acteur de la menace qui ne possède pas la clé privée. L'utilisation d'une clé d'authentification pour se connecter est très largement automatique puisqu’elle ne nécessite pas de saisie ou d'entrée, et elle est intrinsèquement plus sûre. En effet, les passkeys n'impliquent pas d'étapes ou de codes supplémentaires susceptibles d'être volés, hameçonnés ou interceptés s'ils ne sont pas manipulés correctement.

Les passkeys synchronisables, une implémentation de la norme FIDO2, permettent aux passkeys d'être partagés entre les terminaux et les systèmes d'exploitation une fois qu'ils ont été générés sur un appareil. « Cette solution est meilleure, car, contrairement au stockage dans un appareil physique comme une clé USB, elle sauvegarde et synchronise les passkeys entre les appareils », a fait valoir Arynn Crow. « Les clients utilisent déjà des passkeys sur des milliards d'ordinateurs et d'appareils mobiles à travers le monde, en utilisant uniquement un mécanisme de sécurité comme une empreinte digitale, un scan facial ou un code PIN intégré à leur terminal », a ajouté Arynn Crow. « On peut, par exemple, configurer Apple Touch ID sur un iPhone ou Windows Hello sur un ordinateur portable en tant qu'authentificateur, puis utiliser cette même clé comme méthode MFA pour se connecter à la console AWS depuis plusieurs autres appareils en sa possession ».

Commentaire