Le malware financier Qbot, connu depuis une dizaine d’années, a, semble-t-il, repris du service sous une forme améliorée. Une nouvelle attaque ciblant des entreprises a été découverte par des chercheurs de Varonis, un fournisseur de solutions de sécurité des données, après le signalement d’une activité suspecte sur l’ordinateur d’un de leurs clients. L’analyse a montré qu’une nouvelle souche de Qbot, également connue sous le nom de Qakbot, essayait de se propager à d'autres systèmes du réseau. Le malware aurait déjà infecté des milliers de systèmes.

La famille de malwares Qbot est l’une des plus connues de la dernière décennie, en partie parce que son code source est accessible aux cybercriminels, ce qui lui permet d'être facilement modifié et étendu. Au départ, Qbot se présentait comme un Trojan classique qui servait à voler des identifiants bancaires en ligne. Mais ses compétences ont évolué au fil du temps. Qbot est devenu une menace partiellement polymorphe, car ses serveurs de commande et de contrôle modifient périodiquement son code et sa configuration pour changer sa signature et échapper à la détection des antivirus. Le malware possède également des capacités de ver qui lui permettent de se déplacer latéralement dans les réseaux d'entreprise en menant des attaques par force brute dans le domaine Windows.

Le vecteur : une pièce jointe avec extension .doc.vbs

Dans l'attaque sur laquelle les chercheurs de Varonis ont enquêté, l'installateur initial ou « dropper » a probablement été livré sous la forme d'une pièce jointe à un courriel avec l'extension .doc.vbs. VBS étant un langage de script supporté nativement par Windows. S'il est exécuté, le script malveillant télécharge le chargeur Qbot à partir d'un serveur de commande et de contrôle à l'aide de l'outil en ligne de commande Windows BITSAdmin. Les versions précédentes de Qbot utilisaient PowerShell pour faire la même chose, mais depuis que PowerShell est couramment employé pour diffuser des logiciels malveillants, son usage est étroitement surveillé par les systèmes d'entreprise. « Le chargeur, qui exécute le logiciel malveillant principal, existe en plusieurs versions et il est constamment mis à jour, même après l'exécution », ont expliqué les chercheurs de Varonis dans leur rapport.

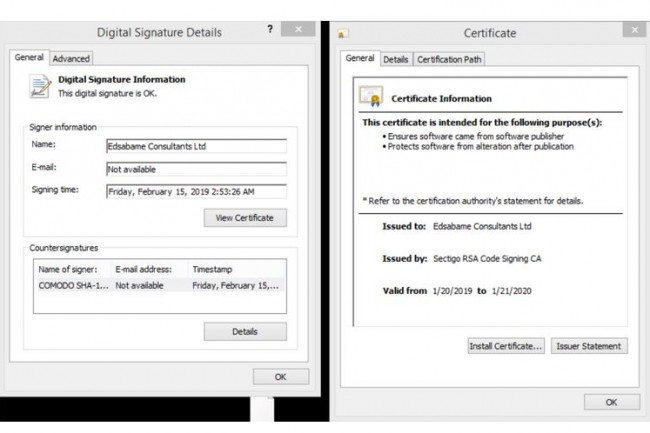

La version reçue par la victime dépend d'un paramètre codé en dur dans le fichier VBS, et d’après les chercheurs, il est possible que les attaquants mènent plusieurs campagnes de courriels ciblant différents types d'utilisateurs et d’entreprises. De plus, Varonis a constaté que les huit certificats de signature de code différents signant numériquement les chargeurs avaient été probablement volés à diverses entités. Ce n’est pas parce qu’un fichier est signé numériquement qu'il n'est pas malveillant. C’est la même chose pour un site web : ce n’est pas parce qu’il utilise le HTTPS qu'il n'héberge pas de malwares ou de pages de phishing. Cependant, les fichiers signés numériquement déclenchent des alertes moins préoccupantes sous Windows et sont parfois automatiquement reconnus par des agents de sécurité mal configurés ou des solutions basées sur des listes blanches.

Les adresses IP de 2 726 victimes

Une fois installé, Qbot crée des tâches planifiées et ajoute des entrées au registre du système pour assurer la persistance. Le logiciel malveillant commence alors à enregistrer toutes les frappes au clavier faites par les utilisateurs, vole les informations d'identification et les cookies d'authentification enregistrés dans les navigateurs, et injecte du code malveillant dans d'autres processus pour rechercher et voler des chaînes de texte liées à des opérations financières. Les chercheurs de Varonis, qui ont réussi à accéder à l'un des serveurs de commande et de contrôle utilisé par les attaquants, ont trouvé dans les logs les adresses IP de 2726 victimes uniques. Plus de 1700 adresses IP sont localisées aux États-Unis, mais il y a également des victimes au Canada, au Royaume-Uni, en Allemagne, en France, au Brésil, en Afrique du Sud, en Inde, en Chine et en Russie.

Parce que les ordinateurs d’entreprise accèdent souvent à Internet par le biais d'une adresse IP partagée, les chercheurs pensent que le nombre de systèmes individuels infectés est beaucoup plus élevé. Par ailleurs, les logs montrent que plusieurs systèmes compromis sont protégés par des programmes antivirus de divers fournisseurs, mettant une fois de plus en évidence la capacité de Qbot à échapper à la détection AV.

Plusieurs études notariales ont été victimes de ce genre de fishing. Deux séries de mails avec pièces jointes malicieuses reproduisant des échanges antérieurs ont été adressés. J’ai déposé une plainte auprès d’un procureur qui avance avec la dextérité que l’on connait (en cours d’instruction…) le notaire est négligeant, la chambre des notaires de paris irresponsables et la CNIL à interrogé le notaire..

Signaler un abus