Selon un rapport de Microsoft, depuis juin 2020, le groupe APT Forest Blizzard, affilié à la Russie, exploite une vulnérabilité Windows désormais corrigée pour diffuser un malware personnalisé nommé GooseEgg et inconnu jusqu'alors. Celui-ci a pour objectif d’obtenir une élévation de privilèges sur des systèmes cibles et voler des identifiants et des informations. « Même si l’on sait que des acteurs russes ont exploité un ensemble de vulnérabilités similaires connues sous le nom de PrintNightmare (CVE-2021-34527 et CVE-2021-1675), l'utilisation de GooseEgg dans les opérations de Forest Blizzard est une découverte qui n'avait pas été signalée auparavant par les fournisseurs de sécurité », a déclaré Microsoft dans son rapport.

GooseEgg utilisé pour l'élévation de privilèges

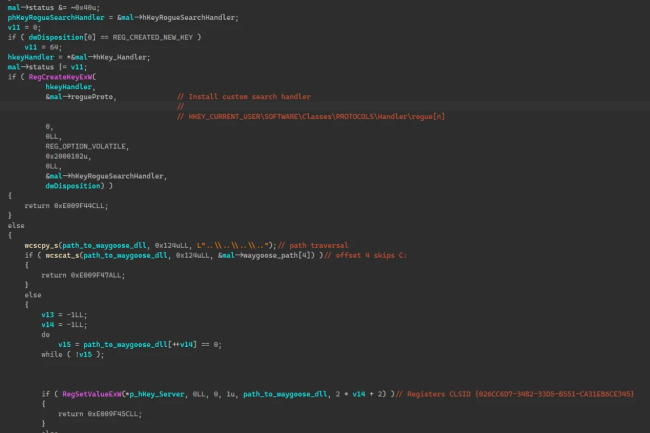

La vulnérabilité critique (CVSS 7.8/10) référencée CVE-2022-38028 qui permettait une élévation de privilèges dans le service Windows Print Spooler, a été corrigée en octobre 2022 par le Patch Tuesday. Windows Print Spooler est une application de l’OS qui stocke temporairement les travaux d'impression dans la mémoire de l'ordinateur jusqu'à ce que l'imprimante soit prête à les imprimer. Selon les observations de la firme de Redmond, une fois l'accès au système cible obtenu, Forest Blizzard utilise GooseEgg pour augmenter ses droits dans l'environnement. Généralement, le malware est déployé à l'aide d'un script batch, un ensemble de commandes stockées dans un fichier texte brut à exécuter par un interpréteur de ligne de commande Windows.

Le script batch invoque l'exécutable binaire malveillant GooseEgg, qui contient des commandes d'élévation de privilèges et de vol d'identifiants. « Même si GooseEgg est une simple application de lancement, elle est capable d'engendrer d'autres applications spécifiées dans la ligne de commande avec des autorisations élevées, ce qui offre aux groupes de mener des actions ultérieures, par exemple exécuter du code à distance, installer une porte dérobée et effectuer un déplacement latéral à travers des réseaux compromis », souligne Microsoft. Selon ce même rapport, Forest Blizzard a utilisé GooseEgg dans le cadre d'activités post-compromission contre diverses cibles gouvernementales en Ukraine, en Europe occidentale et en Amérique du Nord, mais aussi contre des ONG et des entités du secteur de l'éducation et des transports.

Des exploits, dès avril 2019

Également connu sous les noms de Fancy Bear, GRU Unit 26165, APT28, Sednit, Sofacy et STROTIUM, Forest Blizzard serait actif depuis 2010 et collecterait des renseignements à l'appui des initiatives de politique étrangère du gouvernement russe. Il a été lié à l'unité militaire 26165 du GRU, et si ses cibles étaient mondiales, son attention s’est majoritairement portée sur des entités américaines et européennes. « Forest Blizzard se concentre principalement sur des cibles stratégiques de renseignement et se distingue d'autres groupes affiliés et parrainés par le GRU, que Microsoft a liés à des attaques destructrices, comme Seashell Blizzard (IRIDIUM) et Cadet Blizzard (DEV-0586) », a déclaré l'entreprise.

Selon Microsoft Threat Intelligence, avec le déploiement de GooseEgg, Forest Blizzard cherche, au moins depuis juin 2020 et peut-être dès avril 2019, à accéder aux systèmes cibles et à voler des informations. Outre l’application des correctifs d'octobre 2022, Microsoft recommande aux utilisateurs de désactiver le service Windows Print Spooler pour les opérations des contrôleurs de domaine, d'exécuter l’EDR en mode bloqué, d'automatiser entièrement le mode d'investigation et de remédiation sur Microsoft Defender, et d'activer la protection cloud sur Defender Antivirus.

Commentaire