Il y a quelques mois, les embrouilles au sein du groupe de ransomware Conti en raison de la guerre en Ukraine avaient permis aux chercheurs en cybersécurité de mettre la main sur les échanges internes de ce cybergang. Un long travail d’analyse s’en est suivi et petit à petit avec la découverte d'une R&D spécifique pour compromettre des systèmes. En l’occurrence, Conti s’est attelé à trouver des failles dans Intel ME (Management Engine). Objectif : placer du code malveillant en profondeur au niveau du firmware des puces, un endroit où il ne peut pas être bloqué par les OS et les solutions de sécurité tiers.

Des chercheurs d’Eclypsium ont précisé que Conti avait développé un PoC pour compromettre Intel ME et obtenir la capacité d’exécuter du code en mode System Management (SMM), soit le plus haut niveau de privilège de l’environnement d’exécution du CPU. En général, ce type de R&D incombe à des gangs soutenus par des Etats, mais au cours des deux dernières années des groupes de cybercriminels ont investi dans ce domaine comme les développeurs du célèbre botnet TrickBot ayant ajouté un module d'attaque UEFI en 2020.

Une passerelle vers l’UEFI

Le moteur de gestion Intel est un sous-système présent dans de nombreux chipsest Intel depuis 2008. Disposant de son propre micro-OS (Minix) et embarqué dans un micro-contrôleur, il est isolé pour effectuer des tâches de gestion sur le firmware au démarrage, en activité et en veille du PC. Selon la génération de chipset et de CPU, les variations de la technologie Intel ME sont connues sous le nom de Converged Security and Management Engine (CSME) ou Trusted Execution Environment (TEE).

Si le moteur fonctionne indépendamment du CPU et de l’OS, il dispose d’un contrôle sur eux et peut potentiellement accéder à l’UEFI, remplaçant moderne du BIOS. Le firmware est stocké sur une puce mémoire appelée flash SPI, soudée sur la carte mère, et contient le code nécessaire pour initialiser tous les autres composants matériels et les configurer avant que l'exécution ne soit transmise au bootloader, lequel démarre le système d'exploitation principal et son noyau. L’UEFI comprend une fonction SecureBoot, qui s'appuie sur la cryptographie à clé publique pour vérifier que tout le code chargé pendant le processus de démarrage - des pilotes et applications UEFI au bootloader du système d'exploitation jusqu'au noyau de l'OS - a été signé numériquement par un composant de confiance.

Un intérêt important pour Conti et pour d’autres

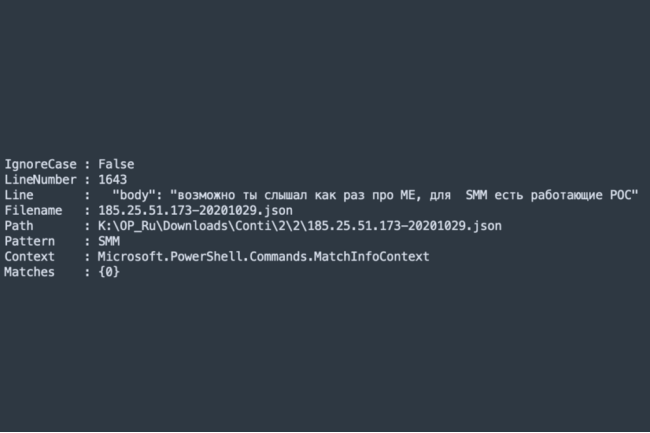

Dans les discussions de chat interne du groupe de ransomware, Eclypsium a trouvé des échanges sur le ciblage d’Intel ME via des vulnérabilités connues et inconnues, pour accéder indirectement à l’UEFI. Ainsi, un développeur de Conti explique qu'il a travaillé sur un rapport sur le fonctionnement du contrôleur Intel ME et Active Management Technology (AMT) basé sur celui-ci. Il mentionne la découverte de commandes non documentées à l'aide de la rétro-ingénierie, du débogage et du fuzzing et mentionne des recherches antérieures menées par les sociétés de sécurité Positive Technologies et Embedi. Le pirate précise que l’objectif pourrait être de développer un dropper (implant de malware) pour l’UEFI qui fonctionnerait en SMM (System Management Mode). Avec cet implant, il assure une persistance au sein du système, un élément clé pour valoriser les attaques et éventuellement cibler plusieurs fois les victimes.

Les experts d’Eclypsium soulignent que de nombreuses vulnérabilités d’Intel ME ont été signalées et corrigées au fil des ans, mais que de nombreux systèmes n’ont pas été corrigés. « une analyse récente d'un réseau de production a révélé que 72,3 % des appareils étaient vulnérables aux CVE publiés dans le bulletin de sécurité SA00391 d’Intel, qui contient un potentiel d'escalade de privilèges réseau et 61,45% sur les CVE adressées dans le bulletin SA000295 », indique les spécialistes. Ces deux avis de sécurité incluent la faille Ripple20 et d’autres vulnérabilités touchant la pile TCP/IP Treck. Les chercheurs d'Eclypsium conseillent aux entreprises de scanner tous leurs ordinateurs à la recherche de vulnérabilités Intel ME connues et d'appliquer les mises à jour de firmware nécessaires. Des outils commerciaux et open source tels que CHIPSEC peuvent être utilisés à cette fin.

Commentaire