Tout est propice pour s’introduire dans les réseaux et voler des identifiants. C’est d’autant plus fâcheux car l’origine du problème vient d’un éditeur de solutions SD-WAN et SASE en l’espèce Versa Networks. Des pirates chinois soutenus par l’Etat ont utilisé une faille zero day dans Versa Director, une plateforme de gestion de l’infrastructure SD-WAN. Cette offre est adoptée par des fournisseurs d’accès à Internet et de services managés. Le groupe, connu dans l'industrie de la sécurité sous le nom de Volt Typhoon, a déjà ciblé des entreprises d'infrastructures critiques américaines par le passé. « Depuis le 12 juin 2024 au moins, Black Lotus Labs a observé l'exploitation zero day des serveurs Versa Director, référencée CVE-2024-39717 », ont écrit dans un rapport les chercheurs de l'équipe Black Lotus Labs de Lumen Technologies. « Cette campagne d'exploitation est restée très ciblée, affectant plusieurs victimes dans les secteurs des FAI, des MSP et de l’IT aux États-Unis. »

Versa Networks, concepteur de Versa Director et d'autres produits SD-WAN et SASE, a corrigé la vulnérabilité CVE-2024-39717 cette semaine, mais le 26 juillet, le fournisseur a alerté ses clients pour qu'ils revoient leurs exigences en matière de pare-feu, et le 9 août, il les a informés que la faille était activement exploitée. « Même si la vulnérabilité est difficile à exploiter, sa criticité est considérée comme « élevée » et elle affecte tous les clients Versa SD-WAN utilisant Versa Director, qui n'ont pas mis en œuvre les directives de renforcement du système et du pare-feu », a écrit le fournisseur dans un avis publié lundi. L'entreprise a également ajouté que les directives de renforcement du système et du pare-feu étaient disponibles depuis 2015 et 2017 respectivement et qu'elles auraient empêché l'exploitation de cette faille. Selon Versa Networks, les systèmes concernés avaient un port de gestion exposé sur Internet qui a fourni aux acteurs de la menace un accès initial.

Un web shell déployé

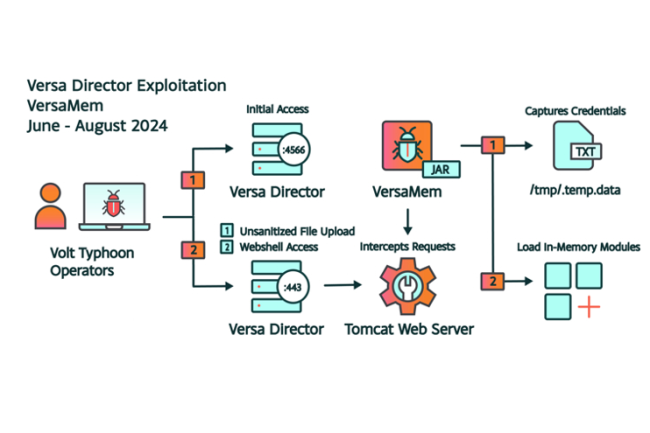

La vulnérabilité accorde aux attaquants de télécharger des fichiers malveillants vers le serveur web Java Tomcat sous-jacent qui héberge le logiciel Versa Director, ce qui conduit à une escalade des privilèges. Volt Typhoon l'a utilisée pour récupérer un web shell, un script qui sert à accéder à un serveur web par une porte dérobée. Black Lotus Labs a baptisé le web shell de Volt Typhoon VersaMem, car il injecte du code malveillant dans la mémoire du processus du serveur Tomcat en exploitant l’API Java Instrumentation et la boîte à outils Javassist de manipulation du bytecode Java.

L'objectif du web shell est de voler les informations d'identification en clair des utilisateurs de Versa en s'accrochant à la méthode d'authentification intégrée « setUserPassword » de Versa. Il est également capable de charger dynamiquement des modules Java en mémoire et de recevoir des commandes en surveillant les paramètres spéciaux dans les requêtes web envoyées au serveur Tomcat. Les identifiants capturées par le web shell sont stockées localement dans un fichier temporaire et peuvent permettre aux attaquants d'accéder à d'autres infrastructures client en aval et de les compromettre.

Au moins 4 victimes US identifiées

Les attaquants ont obtenu un accès privilégié initial en se connectant à l'interface de gestion Versa exposée sur le port TCP 4566 à partir de routeurs SOHO compromis. Ce port est normalement utilisé pour l'appariement des nœuds Versa Director, il ne devrait donc pas y avoir de communication sur ce port en provenance d'adresses IP inconnues ou d'autres dispositifs. « Nous estimons que le court laps de temps du trafic TCP vers le port 4566 immédiatement suivi par des sessions modérées à importantes de trafic HTTPS sur le port 443 à partir d'une adresse IP qui n'est pas celle d'un nœud Versa (par exemple, un appareil SOHO) est une signature probable d'une exploitation réussie », ont écrit les chercheurs de Black Lotus Labs.

En utilisant la télémétrie globale de Lumen, les chercheurs ont réussi à identifier quatre victimes probables aux États-Unis et une en dehors des États-Unis. Les victimes appartenaient aux secteurs des fournisseurs de services Internet, des prestataires de services de gestion et des technologies de l'information. Les chercheurs ont également localisé une variante de VersaMem téléchargée sur le moteur d'analyse VirusTotal le 7 juin, soit cinq jours avant la première exploitation connue. Le fichier dénommé VersaTest.png avait été téléchargé à partir d'une adresse IP de Singapour et n'avait été détecté par aucun des moteurs de VirusTotal.

Détection et atténuation

Outre le déploiement des correctifs publiés et l'application du pare-feu et des directives de renforcement du système, les chercheurs conseillent aux utilisateurs d'effectuer une recherche récursive de fichiers portant l'extension .png dans le répertoire webroot de Versa, mais qui, en réalité, ne sont pas des fichiers PNG valides. L'exécution de la commande « file -b -mime-type » devrait indiquer « image/png » comme type de fichier. S'ils trouvent des signes de compromission potentielle, les utilisateurs doivent également auditer les comptes utilisateurs Versa, y compris les comptes clients en aval. Ils doivent aussi procéder à une rotation des informations d'identification et examiner tous les journaux disponibles. Lumen a publié une liste d'indicateurs de compromission et de règles de détection YARA sur GitHub. « Compte tenu de la gravité de la vulnérabilité, de la sophistication des acteurs de la menace, du rôle critique des serveurs Versa Director dans le réseau et des conséquences potentielles d'une compromission réussie, Black Lotus Labs considère cette campagne d'exploitation comme très importante », ont écrit les chercheurs.

En février, la National Security Agency (NSA), le Federal Bureau of Investigation (FBI) et la Cybersecuity and Infrastructure Security Agency (CISA) des États-Unis ont publié un avis commun sur Volt Typhoon, signalant que le groupe avait infiltré les réseaux informatiques d’entreprises des secteurs des communications, de l'énergie, des transports, de l'eau et de la gestion des eaux usées. « Le choix des cibles et le comportement de Volt Typhoon ne correspondent pas à des opérations traditionnelles de cyberespionnage ou de collecte de renseignements, et les agences américaines estiment avec une grande certitude que les acteurs de Volt Typhoon se prépositionnent sur les réseaux IT en vue de réaliser des mouvements latéraux vers les actifs informatiques afin de perturber les fonctions », ont averti les organismes. « Les agences américaines s'inquiètent de la possibilité pour ces acteurs d'utiliser leur accès au réseau pour provoquer des perturbations en cas de tensions géopolitiques et/ou de conflits militaires ».

Commentaire