Même si une application malveillante est publiée une seule fois sur l'App Store avant d’être retirée, les attaquants peuvent continuer à infecter depuis un ordinateur les terminaux sur lesquels elle a été téléchargée. Les pirates exploitent une vulnérabilité dans la technologie de gestion des droits numériques d'Apple pour installer des applications malveillantes sur des dispositifs iOS non jailbreakés, qui devraient normalement être protégés. Un nouveau malware vite baptisé AceDeceiver.

Fin février, les chercheurs en sécurité de Palo Alto Networks ont trouvé trois applications malveillantes sur l'App Store officiel. Après analyse, ils ont constaté que ces applications malveillantes, destinées à un app store chinois « alternatif », avaient été conçues pour voler les identifiants et mots de passe d'utilisateurs Apple basés en Chine. L'aspect le plus intéressant, c’est que, non seulement ces applications ont été publiées sur l’App Store officiel d’Apple, mais qu’elles ont aussi été installées à l’insu des utilisateurs par un logiciel tournant sur des PC sous Windows.

Un terminal iOS trompé en contournant le DRM

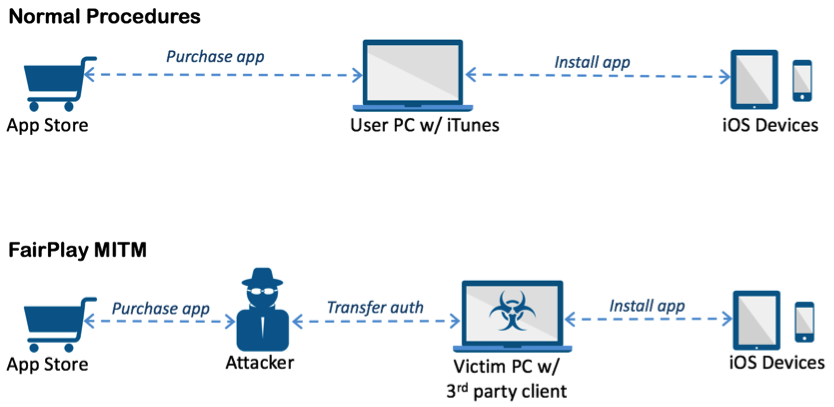

Normalement, un appareil iOS non jailbreaké et avec ses restrictions de sécurité actives ne peut faire tourner que des applications téléchargées sur l'App Store ou installées avec le logiciel iTunes à partir de l’ordinateur de l’utilisateur. Quand on veut installer une application en passant par iTunes sur un appareil iOS connecté à un ordinateur, le terminal vérifie d’abord que l'application provient bien de l'App Store officiel. Cette vérification est un élément de la technologie FairPlay DRM d'Apple.

Palo Alto Networks a diffusé une infographie pour expliquer comment le DRM d'Apple a été trompé.

Cependant, en 2014, une équipe de chercheurs du Georgia Institute of Technology (GIT) a montré comment induire en erreur un appareil iOS pour permettre l'installation via iTunes d'une application précédemment acquise avec un autre identifiant Apple. « Les attaquants peuvent demander à un ordinateur distant compromis d’installer des applications sur un périphérique iOS connecté, en contournant complètement les contrôles DRM », avait déclaré à l'époque l'équipe de chercheurs du GIT. « Même si une application a été retirée de l'App Store, les attaquants peuvent encore distribuer leurs propres copies aux utilisateurs iOS ».

Même les iPhone non-jailbreakés concernés

Selon Palo Alto Networks, cette technique de contournement fonctionne toujours et elle a été utilisée pour installer sur des appareils non jailbreakés les applications malveillantes détectées par les chercheurs. Palo Alto Networks a surnommé ce groupe d’apps AceDeceiver. Plus précisément, les attaquants ont d’abord téléchargé leurs applications dans l'App Store. Cela veut dire qu’ils ont réussi à passer l’étape de vérification et de validation d'Apple en les présentant comme de banals fonds d'écran. Ensuite, ils ont acheté leurs applications via iTunes et récupéré le code d'autorisation FairPlay.

Par ailleurs, les assaillants ont créé un logiciel qui simule iTunes et l’ont distribué en Chine en le présentant comme un programme d’assistance pour appareils iOS. Ils ont prétendu que cette application pouvait prendre en charge la réinstallation du système, qu’elle pouvait aider l’utilisateur à jailbreaker son mobile, à faire une sauvegarde du système, qu’elle permettait aussi de gérer des périphériques et de nettoyer le système. Or, quand les utilisateurs connectaient leurs appareils à un ordinateur après avoir installé ce logiciel, ce dernier introduisait à leur insu AceDeceiver en utilisant le code d'autorisation précédemment récupéré.

Une menace pour les appareils iOS

Seul élément visible de l'attaque : après l’installation, l’icône de l'application s’affichait sur l'écran d'accueil du terminal. Si bien que, même si les applications AceDeceiver avaient été retirées de l'App Store, les attaquants ont pu continuer à les diffuser à l'aide de leur logiciel PC grâce au code d'autorisation récupéré après la publication de leurs apps sur l’App Store officiel. Les attaquants ont donc trompé les utilisateurs en installant eux-mêmes un logiciel alternatif à iTunes.

Mais ils pourraient très bien mener de futures attaques contre les terminaux iOS en passant désormais par des logiciels malveillants qui infectent les ordinateurs en utilisant des exploits. « D’après notre analyse des apps AceDeceiver, nous pensons que la procédure dite FairPlay MITM [man-in-the-middle] va devenir un vecteur populaire d’attaque pour cibler les appareils iOS non jailbreakés. Elle représente donc une menace pour tous les utilisateurs d'appareils iOS à travers le monde », ont déclaré hier dans un blog les chercheurs de Palo Alto Networks.

L'App Store trompé une nouvelle fois

C’est la deuxième fois en un mois que les chercheurs trouvent des applications malveillantes sur l'App Store d’Apple. Cela prouve non seulement qu’il est possible de contourner le processus d'examen d'Apple, mais que c’est relativement facile. Les applications ont réussi à masquer leur caractère malveillant et la fonction d’attaque n’était activée que sur les appareils ayant une adresse IP localisée en Chine.

Commentaire