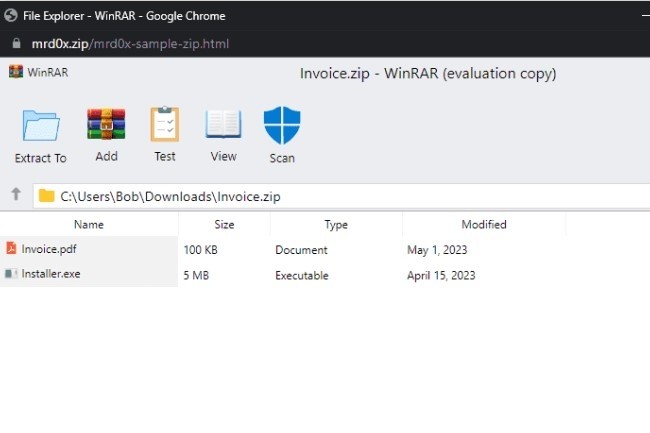

Début mai Google se félicitait du lancement de 8 domaines supplémentaires (.dad, .phd, .prof, .esq, .foo, .zip, .mov et .nexus). Dans cette liste, la présence du .zip a commencé à inquiéter les RSSI. Le problème ? Des acteurs malveillants pourraient créer un phishing prenant l'apparence d'une page web crédible à l'aide de HTML et de CSS imitant un logiciel d'archivage de fichiers et l'héberger sur un domaine .zip, ce qui permettrait d'intensifier les campagnes par ingénierie sociale. La tromperie peut aller loin, les pirates imitant en bandeau l'icone de scan sous forme de bouclier bleu.

Ce phishing peut prendre plusieurs formes : « Le premier cas consiste à collecter des informations d'identification en ouvrant une autre page web lorsque l'on clique sur un fichier. Un autre cas d'usage intéressant consiste à lister un fichier non exécutable et, lorsque l'utilisateur clique pour lancer le téléchargement, il télécharge un fichier exécutable. Supposons que vous ayez un fichier invoice.pdf. Lorsqu'un utilisateur clique sur ce fichier, il lance le téléchargement d'un fichier .exe ou de tout autre fichier », explique le chercheur en sécurité connu sous le pseudo mister dox.

L'explorateur de fichiers de Windows comme vecteur de diffusion

Ce dernier a par ailleurs relevé que des twittos ont remarqué que la barre de recherche de l'explorateur de fichiers de Windows constitue un bon vecteur de diffusion. « Si l'utilisateur recherche mrd0x.zip et qu'il n'existe pas sur la machine, il l'ouvrira automatiquement dans le navigateur. C'est parfait pour ce scénario puisque l'utilisateur s'attend à voir un fichier zip », prévient le chercheur qui recommande fortement aux entreprises de bloquer le domaine .zip mais aussi .mov. Mieux vaut prévenir que guérir.

Une recherche sur Linkedin montre que les RSSI et les spécialistes de la cybersécurité condamnent la décision de Google d'ouvrir ce TLD. En matière de sensibilisation, elle rajoute de la confusion et augmente sensiblement les risques en terme de phishing.

Commentaire