Ce n'est pas encore l'automne mais cela n'empêche pas les cybergangs de pousser comme des champignons. Dernier exemple en date avec le groupe de cybercriminels Volcano Demon dont l'activité a été détectée ces dernières semaines par Halcyon, fournisseur spécialisée en cyber-résilience. Ses chercheurs en sécurité ont ainsi identifié un échantillon de chiffreur, baptisé LukaLocker, chiffrant les fichiers de ses victimes en portant l'extension .nba. Outre les serveurs et stations de travail Windows, ce ransomware cible également les environnements Linux. L'échantillon LukaLocker a été découvert le 15 juin dernier et donne des indications sur la nature du ransomware, un binaire PE x64 écrit compilé en C++. "Le ransomware LukaLocker utilise l'obfuscation de l'API et la résolution dynamique de l'API pour dissimuler ses fonctionnalités malveillantes, échappant ainsi à la détection, à l'analyse et à la rétro-ingénierie", explique Halcyon dans un billet de blog.

Lors de son exécution, à moins que la commande "--sd-killer-off" ne soit spécifiée, LukaLocker tue immédiatement certains services anti-virus et de protection des endpoints (BitDefender, Defender, Malwarebytes, SentinelOne, Sophos, Symantec...), de back-up et de récupération (Acronis, SQL Safe, Symantec et Veeam), de bases de données (IBM DB2, Microsoft SQL Server, MySQL et Oracle), de serveurs de messagerie (Microsoft Exchange), de virtualisation et de cloud (BlueStripe, Proliant et VMware) ou encore d'accès distant et de supervision (Alerter, Eventlog, UIODetect et WinVNC4).

Des appels directs pour mettre un coup de pression

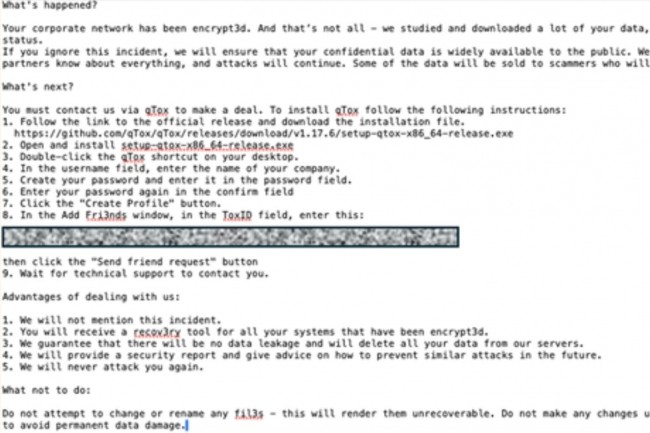

"Avant l'attaque, les données sont exfiltrées vers des services C2 pour des techniques de double extorsion. Les journaux sont effacés avant l'exploitation et, dans les deux cas, il n'a pas été possible de procéder à une évaluation forensics complète parce que l'acteur malveillant a réussi à brouiller les pistes et que les solutions de surveillance et de journalisation des victimes installées avant l'événement étaient limitées", explique Halcyon.

A noter que dans deux cas identifiés, Volcano Demon a passé directement des appels téléphoniques aux dirigeants et aux responsables informatiques pour extorquer et négocier un paiement. "Les appels proviennent de numéros d'identification non identifiés et peuvent avoir un ton et des attentes menaçants", a prévenu Halcyon.

Commentaire