Les machines virtuelles ont la cote auprès des pirates. On comprend pourquoi car une seule commande malveillante ciblant cet environnement ESXi de VMware chiffre rapidement des données serveurs sur lesquelles elles sont installées. Et une belle opportunité pour les cybergangs de maximiser les gains. Ils sont ainsi nombreux à l'avoir compris et ont depuis quelques mois conçu des variantes de leurs ransomwares pour s'en prendre aux serveurs hébergeant des hyperviseurs ESXi. C'est le cas par exemple de Babuk, DarkSide, Mespinoza, RansomExx/Defray ou encore dernièrement de REvil.

Dans son sillage, il faudra aussi maintenant compter sur AvosLocker, un groupe de cybercriminels apparu dans le courant de l'été dernier qui n'hésite pas à faire sa publicité sur les forums du dark net pour trouver des affiliés. Positionné sur le juteux créneau du RaaS (ransomware as a service), AvostLocker a lancé en octobre dernier des variantes de ses rançongiciels (avos2 et avoslinux). Le groupe de chercheurs en sécurité MalwareHunterTeam a expliqué qu'AvosLocker avait commencé à utiliser le cryptolocker Linux à partir de novembre 2021.

Une version Linux d'un ransomware taillée ESXi

Pour rappel, ESXi est l'hyperviseur de type 1 de VMware pour créer et exécuter des machines virtuelles. Il s'installe directement au niveau matériel d'un serveur hôte pour gérer plusieurs VM clientes et partager avec elles des ressources virtualisées (mémoire, capacités de calcul...). « La raison pour laquelle la plupart des groupes de ransomwares ont mis en oeuvre une version basée sur Linux de leur ransomware est de cibler spécifiquement ESXi », affirme Fabian Wosarn, CTO d'Emsisoft.

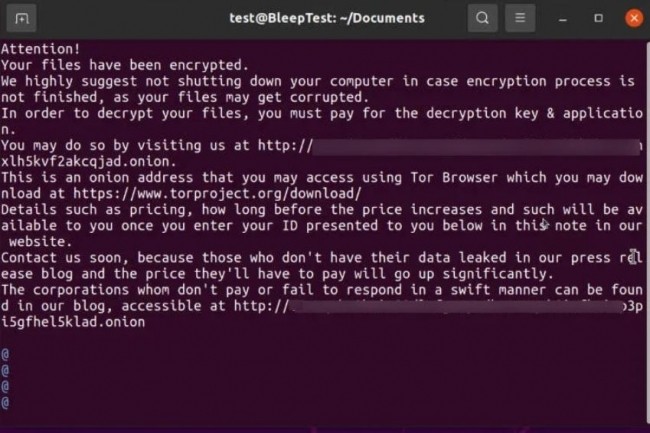

Une fois lancé sur un système Linux, AvosLocker stoppera toutes les machines virtuelles gérées par ESXi sur un serveur à l'aide d'une seule commande. Une fois qu'il tourne sur un système compromis, le ransomware ajoute l'extension .avoslinux à tous les fichiers chiffrés et les notes de rançons sont affichées. Ces dernières précisent de ne pas éteindre les systèmes pour éviter la corruption de fichiers et redirigent vers un lien Tor pour payer une rançon. Cette dernière peut s'avérer particulièrement salée : selon BleepingCOmputer au moins une victime s'est vue demander de régler 1 million de dollars.

Commentaire