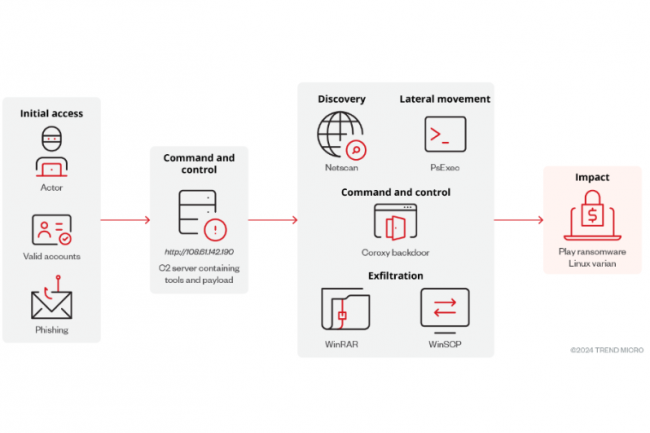

Un peu plus d'un an après la découverte par CrowdStrike du programme de ransomware as a service MichaelKors pour compromettre des environnements Windows et ESXi/Linux, ces derniers sont une nouvelle fois en danger. Dans un dernier rapport, les chercheurs en threat hunting de Trend Micro ont détecté que le cybergang par ransomware Play (connu pour ses attaques contre Rackspace, le département des Alpes maritimes ou encore la fédération française de Rugby) cible maintenant les systèmes Linux embarquant l'hyperviseur de type 1 ESXi de VMware pour faire tourner des machines virtuelles.

L'analyse des chercheurs a déterminé que ce malware exécute des commandes liées à ESXi pour s'assurer qu'il cible bien cet environnement avant de déclencher des routines malveillantes et de lancer une série de commandes de shell script pour scanner et arrêter les VM. Une fois que le ransomware a exécuté la série de commandes liées à ESXi, il procède au chiffrement des fichiers VM, notamment les fichiers de VM contenant par exemple des données critiques d'applications et d'utilisateurs, de configuration et de métadonnées. "Les environnements ESXi sont des cibles de grande valeur pour les attaques de ransomware en raison de leur rôle critique dans les opérations commerciales. L'efficacité du chiffrement simultané de nombreuses machines virtuelles et les données précieuses qu'elles contiennent les rendent encore plus lucratives pour les cybercriminels", préviennent les chercheurs.

De mêche avec Prolific Puma

Dans le cadre de sa surveillance, l'éditeur a aussi pu trouver que l'URL utilisée pour héberger la charge utile du ransomware et ses outils est liée à un autre acteur malveillant, Prolific Puma. Ce dernier est connu pour générer des noms de domaine à l'aide d'un algorithme de génération de destinations aléatoires (RDGA) et les utilise pour proposer un service de raccourcissement de liens à d'autres cybercriminels, qui s'en servent ensuite pour agir discrètement.

Pour aider les entreprises à limiter les risques liés à cette menace, les chercheurs de Trend Micro ont poussé quelques conseils. Parmi eux on retiendra de maintenir à jour ses environnements ESXi et logiciels associés, implémenter des mécanismes d'authentification robuste, segmenter les réseaux et implémenter des règles de strictes de pare-feux, ou encore maintenir et sécuriser ses back-ups.

Commentaire