Un malware du nom de Scarleteel poursuit son petit bonhomme de chemin et évolue dans sa tactique d’attaque. Découvert en mars dernier, le faux cryptomineur s’en prenait aux environnements cloud et Kubernetes. Aujourd’hui, il est entré dans une deuxième phase avec des tactiques d’infection et d’exfiltration plus évoluées. C’est ce qu’indique Sysdig dans un rapport. « L'automatisation, combinée à un examen manuel des données collectées, fait de cet attaquant une menace plus dangereuse », peut-on lire.

Les experts ajoutent, « Il ne s'agit pas d'un simple logiciel malveillant, comme on le pense souvent d'un mineur de crypto-monnaie, puisqu'ils examinent autant que possible l'environnement cible ». Les activités récentes de Scarleteel ont ciblé des environnements comme AWS Fargate et Kubernetes, indiquant une évolution claire du simple minage de crypto-monnaie vers d'autres exploits comme le vol de propriétés intellectuelles.

Une erreur mineure expose AWS Fargate et Kubernetes

Lors d’une récente attaque, Scarleteel a exploité une erreur mineure dans la politique d'AWS pour escalader les privilèges jusqu'à obtenir un accès administrateur et prendre le contrôle du compte Fargate. Ce piratage a également permis de cibler Kubernetes. « Une erreur du client - une faute de frappe d'un seul caractère - a offert aux attaquants de contourner l'une de leurs politiques », a expliqué Alessandro Brucato, ingénieur de recherche sur les menaces chez Sysdig. « Plus précisément, cette politique empêchait les attaquants de prendre le contrôle de tous les utilisateurs dont le nom contenait « admin ». Sauf que le champ utilisé dans la politique est sensible à la casse ». L’ingénieur a ajouté que l'un des noms d'utilisateur du compte client commençait par « admin », ce qui a permis aux pirates d'en prendre le contrôle.

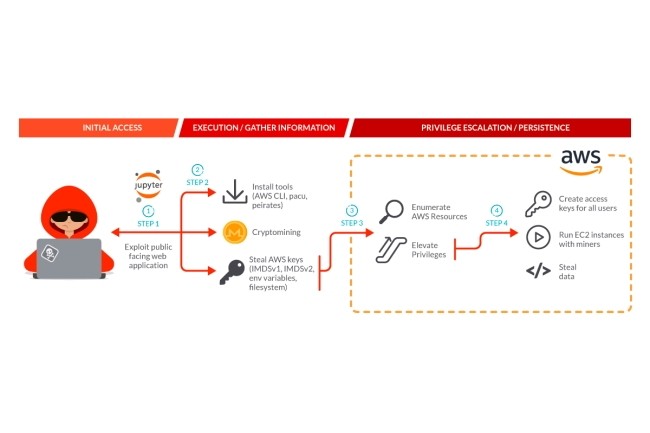

L'attaquant a pu ensuite exploiter certains conteneurs Jupyter Notebook déployés dans un cluster Kubernetes et procéder dans la foulée à plusieurs types d'attaques, principalement pour voler des informations d'identification AWS pour exploiter plus en profondeur l'environnement cloud de la victime. « L'objectif de Scarleteel est d'obtenir la persistance dans une charge de travail Kubernetes vulnérable afin d'élever les privilèges du cloud, faire du minage insidieux de crypto-monnaie financièrement préjudiciable et voler de la propriété intellectuelle », a déclaré Jimmy Mesta, directeur de la technologie au Centre d'opérations de sécurité Kubernetes. « Une application web vulnérable ou, dans le cas de Scarleteel, un Jupyter Notebook, peut conduire à la compromission complète d'un compte AWS », a ajouté le dirigeant.

Scripts contextualisés et exfiltration évasive

Les scripts utilisés dans les attaques de vol d'informations semblaient savoir qu'ils se trouvaient dans un conteneur hébergé par Fargate et exécutaient les commandes appropriées pour collecter des identifiants. « Leurs scripts interrogent différents services pour recueillir des informations sur l'environnement », a encore expliqué Allesandro Brucato. « Ensuite, ils font progresser leur attaque en utilisant des outils qui ciblent des services spécifiques (par exemple, peirates dans les pods Kubernetes ou pacu après avoir volé des informations d'identification AWS) », a-t-il ajouté. Pacu et Peirates sont des outils d'attaque open source populaires généralement utilisés par les pentesteurs et les Red Teams pour évaluer la sécurité du cloud et de l'infrastructure Kubernetes. « Pacu a été utilisé dans l'attaque Scarleteel comme outil d'énumération post-exploitation pour évaluer rapidement plus de 20 chemins d'escalade de privilèges existants dans le compte AWS de la victime », a déclaré M. Mesta. « Quant à Peirates, il offre aux attaquants une interface de ligne de commande tout-en-un pour réaliser des exploits sur Kubernetes, notamment effectuer un mouvement latéral, voler les identifiants IAM (Identity and Access Management) du cloud ou obtenir la persistance par le biais d'un shell inversé ».

Scarleteel s’est également servie d’une technique d'exfiltration pour échapper à la détection. Au lieu d'utiliser des outils de ligne de commande courants comme ‘curl’ ou ‘wget’, les attaquants ont choisi une méthode plus furtive en utilisant des éléments intégrés au shell. « C’est souvent au moment de l'exfiltration que les attaquants sont détectés par les SIEM ou d'autres systèmes de surveillance, car la plupart des attaques utilisent des outils courants comme wget ou curl, tous deux considérés comme une anomalie », a déclaré Jimmy Mesta. « Scarleteel utilise un shell intégré pour effectuer des appels externes au réseau vers des adresses IP contrôlées par l'attaquant, de sorte que l'attaque semble « normale » pour la plupart des outils de surveillance de la sécurité non sophistiqués basés sur des signatures prédéfinies. L'attaquant a également utilisé le CLI AWS piraté pour télécharger et exécuter Pandora, un malware appartenant au botnet Mirai qui cible essentiellement les appareils IoT connectés à Internet pour planifier des attaques DDoS à grande échelle.

Commentaire