Des chercheurs alertent contre les dernières attaques d’un acteur APT chinois connu dans l'industrie sous le nom de ToddyCat, ciblant des entreprises de premier plan. Depuis 2020, date à laquelle il a été découvert, le groupe a affiné ses tactiques et étoffé sa panoplie de logiciels malveillants. Dans un dernier article publié la semaine dernière, des chercheurs de l'entreprise de sécurité Check Point Software Technologies livrent des détails sur cette campagne baptisée « Stayin' Alive », contre des entreprises de pays asiatiques, principalement dans les secteurs des télécommunications et de l'administration. « La campagne Stayin' Alive se compose essentiellement de téléchargeurs et de chargeurs, dont certains sont utilisés comme vecteur d'infection initial contre des entreprises asiatiques de premier plan », ont déclaré les chercheurs de Check Point. « Le premier téléchargeur appelé CurKeep, ciblait le Vietnam, l'Ouzbékistan et le Kazakhstan. À mesure de notre analyse, nous avons réalisé que cette campagne faisait partie d'une offensive beaucoup plus large visant la région », ont ajouté les chercheurs.

Dans un autre rapport publié la semaine dernière, les chercheurs de Kaspersky Lab évoquent aussi une autre génération de chargeurs de malware utilisés par ToddyCat lors de récentes attaques, dont certains semblent être adaptés à chaque victime. Ils ont découvert les activités du groupe à la fin de l'année 2020, après une campagne ciblant déjà des entreprises asiatiques et européennes de premier plan.

Le DLL side-loading, technique d’attaque favorite de ToddyCat

L'une des techniques préférées de ToddyCat pour déployer des malwares sur les ordinateurs est appelée « DLL side-loading » ou chargement latéral de DLL. Elle consiste à trouver un exécutable légitime à partir d'une application qui recherche un fichier DLL particulier dans le même répertoire, puis à remplacer celle-ci par une version piégée. Étant donné que le fichier exécuté à l'origine appartient à une application ou à un service légitime, il est susceptible d'être signé numériquement et inscrit sur la liste blanche de certains produits de sécurité. Les attaquants espèrent ainsi que le chargement ultérieur d'une DLL malveillante par un exécutable légitime ne sera pas détecté ou bloqué. Par le passé, ToddyCat a exploité des vulnérabilités dans des serveurs Microsoft Exchange exposés publiquement, mais il diffuse également des logiciels malveillants par le biais de courriels de spear-phishing (ou hameçonnage ciblé) auxquels sont jointes des archives malveillantes. Ces archives contiennent des exécutables légitimes ainsi que des DLL malveillantes chargées latéralement.

Selon Check Point, l'une des applications exploitées dans les attaques récentes s'appelle Dante Discovery de l’éditeur Audinate. Dans une attaque de spear-phishing contre un opérateur de télécommunications vietnamien, les attaquants ont envoyé une archive contenant l'exécutable de Dante Discovery nommé mDNSResponder.exe ainsi qu'une DLL latérale frauduleuse nommée dal_keepalives.dll que le logiciel recherche. Le faux dal_keepalives.dll est un simple chargeur de malware qui sert à mettre en place une persistance en copiant le fichier combo dans le dossier Application Data et en configurant une tâche planifiée appelée AppleNotifyService pour continuer à l'exécuter. Le chargeur est utilisé pour exécuter une porte dérobée simple que Check Point a appelé « CurKeep ». « La logique de la charge utile principale CurKeep consiste en trois fonctionnalités principales : report, shell et file », ont expliqué les chercheurs. « Chacune d'entre elles est affectée à un type de message différent envoyé au serveur de commande et de contrôle C&C. Quand elle est exécutée, la charge utile lance d'abord la fonctionnalité de rapport, envoyant des informations de reconnaissance de base au serveur C&C. Elle crée ensuite deux threads distincts qui envoient des informations de reconnaissance de base au serveur C&C. Elle crée ensuite deux threads distincts qui exécutent de manière répétée les fonctionnalités shell et file ». La fonctionnalité shell est utilisée pour exécuter à distance des commandes shell sur la machine, et la fonctionnalité file télécharge des fichiers sur le disque qui seront ensuite exécutés. Parallèlement, les chercheurs de Kaspersky ont signalé des tactiques similaires de chargement latéral tirant parti de vlc.exe, un lecteur vidéo open source populaire, avec un fichier d'accompagnement frauduleux appelé playlist.dat, ou des chargeurs de malwares sous la forme de fichiers DLL directement téléchargés avec l'utilitaire Windows rundll32.exe.

Une inédite boite-à-outils post-exploitation

Les chargeurs observés par Kaspersky ont servi pour récupérer un programme Trojan appelé Ninja que ToddyCat utilise depuis 2020 et que les experts décrivent comme un « logiciel malveillant sophistiqué écrit en C++, faisant probablement partie d'une boîte à outils inconnue de post-exploitation ». Le cheval de Troie peut décompter et tuer les processus en cours, gérer les fichiers système, ouvrir des sessions reverse shell, injecter du code dans des processus arbitraires, charger des modules supplémentaires pour étendre les fonctionnalités et mettre en place un proxy pour communiquer avec le serveur de commande et de contrôle. Les chargeurs de logiciels malveillants trouvés par Kaspersky étaient différents et proposaient des techniques persistantes différentes impliquant des clés de registre et la mise en place de services système. En fait, certaines variantes de ces chargeurs semblaient conçues pour les victimes utilisant le GUID de l'ordinateur comme clé de chiffrement pour leurs charges utiles ultérieures.

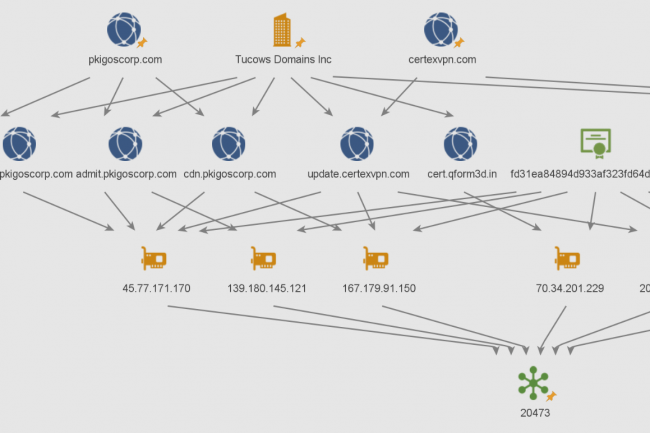

En enquêtant sur l'infrastructure de ToddyCat, Check Point a également détecté d'autres chargeurs. L'un d'entre eux, baptisé « CurLu Loader », est déployé à l'aide d'une DLL chargée latéralement, appelée bdch.dll. Ce chargeur a été utilisé pour déployer une charge utile se faisant passer pour un fichier image, qui à son tour a utilisé le DLL side-loading exploitant mscoree.dll pour déployer une autre porte dérobée baptisée « CurCore ». Check Point a aussi découvert deux autres chargeurs appelés « StylerServ » et « CurLog », utilisant chacun des techniques de déploiement différentes. CurLog a été distribué avec des leurres à la fois sous forme d'exécutable et sous forme de DLL, tandis que StylerServ semble être un chargeur secondaire qui fonctionne comme un auditeur passif et qui est déployé par une ancienne variante de CurLu. Au total, ToddyCat semble utiliser divers chargeurs de logiciels malveillants personnalisés et de portes dérobées distribués de multiples façons, mais en s'appuyant souvent sur la technique du DLL side-loading.

D’autres outils malveillants détectés

Les chercheurs de Kaspersky ont également répertorié d'autres outils que le groupe a utilisés dans ses opérations, en plus des chargeurs, des portes dérobées et du cheval de Troie Ninja. L'un d'entre eux, appelé « LoFiSe », sert à trouver et à collecter des fichiers intéressants sur les systèmes infectés. « Le nom LoFiSe vient du nom du mécanisme d’exclusion mutuelle, ou mutex, utilisé par cet outil (MicrosoftLocalFileService) », ont expliqué les analystes. « L'outil lui-même est un fichier DLL nommé DsNcDiag.dll exécuté à l'aide de la technique de chargement latéral de DLL. Parmi les autres outils figurent des téléchargeurs pour DropBox et Microsoft OneDrive qui sont utilisés pour exfiltrer des fichiers, une porte dérobée UDP (User Datagram Protocol) passive qui reçoit des commandes par le biais de paquets UDP et Cobalt Strike, un framework commercial de test de pénétration particulièrement apprécié des pirates.

« Les dernières découvertes confirment que ToddyCat attaque sa cible pour mener des activités d'espionnage », ont déclaré les chercheurs. « Pour atteindre cet objectif, l'attaquant pénètre dans les réseaux d'entreprise à l'aide d'outils comme les chargeurs et chevaux de Troie décrits ci-dessus. Une fois qu'il a pris pied, il commence à collecter des informations sur les hôtes connectés au même réseau afin de trouver des cibles susceptibles de contenir des fichiers intéressants. Le groupe effectue des activités de découverte, dénombre les comptes de domaine et les serveurs DC en utilisant des utilitaires d'administration de système d'exploitation standard ». Une fois que d'autres systèmes ont été identifiés, les attaquants utilisent des identifiants d'administrateur de domaine volés pour monter des lecteurs réseau, exécuter des scripts et mettre en place des tâches planifiées sur les systèmes ciblés afin de trouver et d'exfiltrer des documents.

Commentaire