Le CHRU de Brest se souviendra longtemps du jeudi 9 mars. À 20h33, l'établissement de santé a en effet détecté une cyberattaque ayant impacté ses serveurs. Grâce à la réactivité des équipes en place prévenues par l'Anssi, le CHRU a pu éviter le pire, cette attaque ayant pu être bloquée avant d'aller à son terme. Six mois après cet incident, le CERT-FR - en accord avec le RSSI du CHRU de Brest Jean-Sylvain Chavanne - publie un rapport qui revient sur le déroulé de cet incident et le mode opératoire du cybergang FIN12 qui en est à l'origine. « Ce rapport de CTI démontre notamment l'importance d'avoir une double authentification et une politique de patch des vulnérabilités, surtout les plus classiques, pour éviter les élévations de privilèges », a fait savoir Jean-Sylvain Chavanne. « L'apport de l'EDR aura été important également pour établir ces analyses. Depuis, nous avons mis en œuvre plusieurs mesures améliorer la cybersécurité de nos établissements, grâce aux analyses de l'ANSSI et de l'ensemble des experts qui ont travaillé avec nous ».

« L’accès initial au système d’information a été effectué depuis un service de bureau à distance exposé et accessible sur Internet. Les opérateurs du MOA ont utilisé des authentifiants valides d’un professionnel de santé pour se connecter. Il est probable que les authentifiants du compte soient issus de la compromission par un information stealer du poste utilisateur, dans le cadre d’une campagne de distribution opportuniste », explique le CERT-FR. « Deux acteurs pourraient donc être impliqués dans l’incident, un fournisseur d’accès initial et l’attaquant chargé de la latéralisation et du déploiement du rançongiciel. Les attaquants ont utilisé leur accès de bureau à distance afin d’exécuter deux portes dérobées : SystemBC et Cobalt Strike. SystemBC a été exécuté dans un intervalle de 20 minutes après Cobalt Strike depuis le même répertoire. Ces deux codes ont donc très probablement été déployés par le même acteur ».

Des affiliés à différentes attaques par ransomware aux manettes

Après avoir tenté d’exploiter les vulnérabilités LocalPotato, trois codes ont été employés pour essayer également de récupérer des données d’authentification : AccountRestore (bruteforce de comptes Active Directory), SharpRoast (attaque par kerberoasting) et Mimikatz (pour de l'extraction d'authentifiants en environnement Windows). Le CERT-FR indique que l'Anssi a permis d'établir les liens entre cet incident et une trentaine de victimes d'attaques par ransomware.

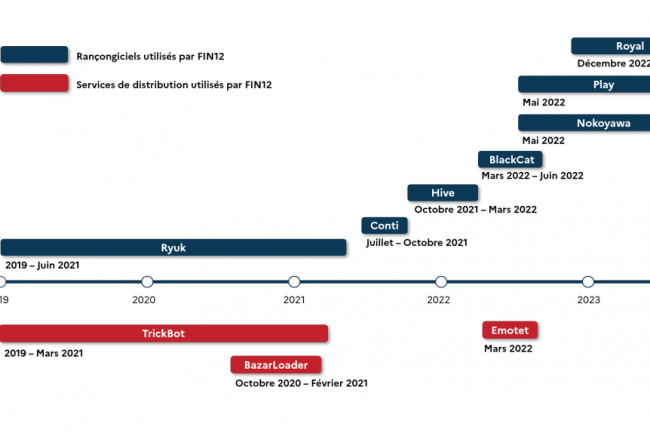

« Ces incidents présentent des caractéristiques techniques dont la plupart sont similaires à celles observées au CHU : accès initial au système d’information par l’utilisation d’authentifiants valides ; utilisation conjointe des codes malveillants SystemBC et Cobalt Strike ; le stockage de charges dans le répertoire C:\Users\Public\Music\ ; nom du chiffreur similaire : xxx.exe, bien que celui-ci n’ait pas pu être observé dans l’incident du CHU. Les attaquants ont employé deux portes dérobées : SystemBC et Cobalt Strike », peut-on lire dans le rapport. « D’après les analyses de l’Anssi, les attaquants responsables de l’incident du CHU de Brest pourraient donc être affiliés à différentes attaques par rançongiciel. Ils auraient utilisé les rançongiciels Ryuk, puis Conti, avant de distribuer Hive, Nokoyawa, Play et Royal. Une analyse historique de leur mode opératoire les lie à FIN12 ainsi qu’à d’autres opérations de rançongiciels ayant succédé à la fin des opérations du groupe Conti (Wizard Spider) ».

Commentaire