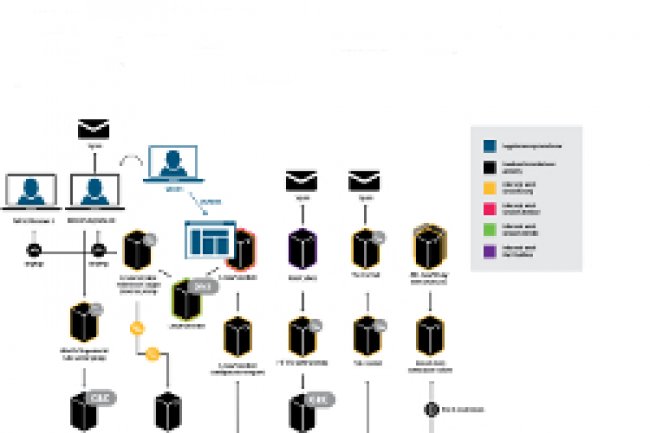

Le malware « Cdorked » trouvé l'an dernier sur les serveurs web Apache ne serait qu'une partie d'un botnet baptisé « Windigo » qui touche les environnements Linux-Unix. Celui-ci a réussi à détourner plus de 25 000 serveurs Linux depuis 2011, selon une analyse de l'éditeur de solutions de sécurité Eset (faite en collaboration avec notamment le CERT-Bund allemand et l'agence nationale suédoise de recherche sur les infrastructures réseau, SNIC). Cette armée de serveurs zombies a permis d'envoyer des dizaines de millions de spams par jour, de voler des identifiants SSH, de procéder à des redirections web et à de l'injection de malware. Elle touche 500 000 personnes par jour selon Eset.

Le nombre de serveurs Linux infectés s'élève à 26 024 avec un rythme de progression de 38 serveurs enrôlés par jour. Et les victimes ne sont pas des inconnus. Le site Kernel.org de la Fondation Linux et des sites d'hébergement comme cPanel ont été visés. Pour Eset, le plus grand danger était l'orientation du bot pour les identifiants SSH. L'éditeur a recensé l'envoi de 5 362 identifiants dont la longueur varie de 3 à 50 caractères. D'autres mots de passe trouvés suggèrent que les administrateurs pouvaient accéder à plusieurs serveurs en utilisant la même clé.

Dans leur travail d'enquête, les chercheurs ont démontré une interconnexion entre plusieurs malwares découverts ces trois dernières années. Le module de contournement Cdorked a été cité, mais il faut ajouter Ebury, utilisé pour le vol de données et d'identifiants. Plus récemment, les scientifiques ont trouvé Calfbot, un robot de spam écrit en Perl.

Un remède radical, la réinstallation des serveurs web

Pour Marc-Etienne Leveillé, chercheur en sécurité chez Eset, « Windigo a rassemblé ses forces depuis plus de deux ans et demi en passant complètement inaperçu de la communauté de la sécurité ». Il constate que « la menace varie en fonction du système d'exploitation de l'utilisateur. Ainsi, pour un ordinateur sous Windows visitant un site infecté, Windigo tente d'installer un malware via un kit d'« exploit ». En revanche, Windigo affiche des publicités de sites de rencontres pour les utilisateurs sous Mac OS. Les possesseurs d'iPhone, quant à eux, sont redirigés vers des contenus pornographiques ».

Il reste maintenant à prévenir les administrateurs du risque de voir leurs serveurs Linux (qui représentent 60% des sites web aujourd'hui) infectés. Eset considère que Windigo cible les serveurs fonctionnant sous Mac OS X, OpenBSD, FreeBSD, Windows (à travers Cygwin) et Linux, y compris la version pour l'architecture ARM.

Pour savoir si leurs serveurs sont touchés, les administrateurs sont invités à taper cette commande : $ ssh -G 2>&1 | grep -e illegal -e unknown > /dev/null && echo "System clean" || echo "System infected". En cas de réponse positive, le remède est radical selon Marc-Etienne Léveillé : « Formater les machines concernées et réinstaller les systèmes d'exploitation et les logiciels ». Par ailleurs, il est nécessaire de « changer les mots de passe et les clés privées ». Il faudra prévoir à l'avenir un système d'authentification à double facteur.

Le botnet Windigo s'attaque à plus de 25 000 serveurs web Linux

3

Réactions

A travers plusieurs malwares, des cybercriminels ont infecté plus de 25 000 serveurs web fonctionnant sous Linux ou Unix depuis 3 ans. Le botnet Windigo touche chaque jour plus de 500 000 personnes avec du spam et du vol d'identifiants.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Le document publié par Eset évoque des stolens credentials donc rien à voir avec une faille de sécurité.

Signaler un abusAttention l'option -G avec ssh ne fonctionne pas systématiquement (ssh: illegal option – G sur ma debian wheezy).

A la fin du document publié par l'éditeur j'ai eu un sourire pincé à la lecture de leur préconisation ultime : il faut s'équiper de leur logiciel :)

Bref, j'ai perdu mon temps.

Bonjour. Ce que l'on ne dit pas c'est pourquoi et comment il se fait que les administrateur le se rendent pas compte de sa présence. C'est tres important pour nous tous. Bonne continuation.

Signaler un abus10 000 machines par an sur 1 500 000 machines concernées ? Pas mal en effet, mais c'est bien dommage de se focaliser uniquement sur les conséquences quand ce sont les causes qu'il s'agit de cerner, et sur ce point, malheureusement, on reste sur notre faim !

Signaler un abusEt c'est justement à la fin de http://www.welivesecurity.com/wp-content/uploads/2014/03/operation_windigo.pdf qu'on trouve enfin quelques recommandations utiles, qui relèvent plus du bon sens que de la découverte scientifique soudaine, et qui laissent à penser à des erreurs d'administration assez grossières.

Quand à l'astuce d'utiliser une option inexistante de ssh pour déterminer si le serveur est infecté ou non, c'est certes sympa, mais ça n'enlève pas cette impression globale d'un article publicitaire "sur mesure" à la gloire d'un éditeur vendant sa solution curative !

Face aux seuls postes windows infectés dans une journée, pour des raisons aussi bien humaines que techniques, que représentent réellement 38 serveurs web sous GNU/Linux, infectés à priori à cause d'administrateurs trop laxistes ?