Il n'y a pas que les ransomwares dans la vie des cybercriminels. Les escrocs du cyberespace sont également en recherche d'informations sensibles et les volent sans nécessairement demander le paiement d'une rançon car ils cherchent avant tout à rester très discrets. C'est, semble-t-il, le dernier plaisir d'un cybergang APT jusqu'alors non répertorié et spécialisé dans des campagnes de menaces persistantes avancées. Il vient d'être identifié par les chercheurs en sécurité de Mandiant en tant que UNC3524 mais son origine reste encore à déterminer bien que l'on sait que l'attribution demeure un sujet complexe.

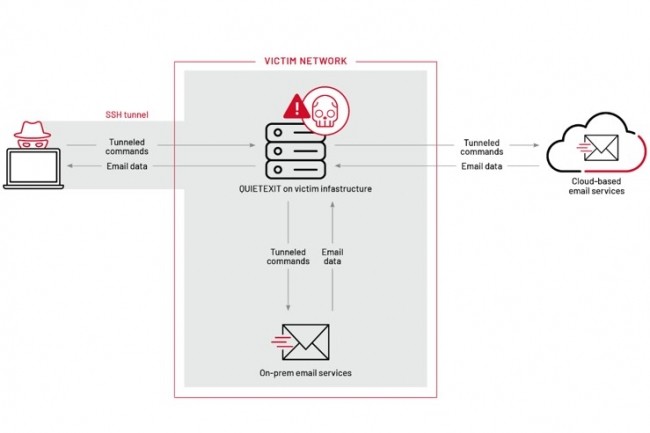

Pour ces cybercriminels, l'objectif visé relève davantage du cyberespionnage que de la cyberdélinquance du quotidien. Avec des ressources de niveau étatique sans doute mobilisées. Depuis décembre 2019, le groupe APT UNC3524 aurait ainsi réussi à mettre au point un botnet espion largement répandu dans des entreprises dont le voleur de données (stealer) s'avérait particulièrement élaboré. D'après Mandiant, ce cybergang est parvenu à mettre au point un backdoor, Quietexit, s'exécutant sur des équilibreurs de charge, des contrôleurs de point d'accès sans fil et d'autres types de terminaux IoT ne supportant pas d'antivirus ou de détection de endpoints. Particulièrement discret, il a permis à des pirates d'accéder à des comptes de messagerie de cadres et du personnel informatique de sociétés pour trouver des documents liés à la stratégie d'entreprise ainsi que des opérations de fusion/acquisition ou encore des transactions financières importantes.

Des systèmes de caméras D-Link et LifeSize infectés

Il semble acquis que ce stealer fasse partie d'un botnet conçu pour compromettre les systèmes de visoconférence basés sur des équipements D-Link et LifeSize. « Ces systèmes de caméras semblaient être infectés, probablement par le composant serveur de Quietexit. Ces caméras ont été directement exposées à Internet, peut-être via une mauvaise configuration UPnP, et peuvent avoir exécuté un micrologiciel plus ancien. Mandiant soupçonne que les informations d'identification par défaut, plutôt qu'un exploit, étaient le mécanisme susceptible d'être utilisé pour compromettre ces appareils et former le botnet IoT utilisé par UNC3524. Semblable à l'utilisation de périphériques réseau intégrés, l'UNC3524 peut éviter la détection en opérant à partir d'une infrastructure compromise connectée directement à l'Internet public, comme les caméras IP, où la surveillance antivirus et de sécurité typique peut être absente », note mandiant.

« Les versions personnalisées de ce backdoor, utilisant des noms de fichiers et des dates de création, sont similaires à des fichiers légitimes utilisés sur un terminal spécifique infecté », précise Mandiant. Parmi les autres caractéristiques de ce botnet espion, une capacité à s'appuyer sur les interfaces et outils de programmation Windows classiques dans le but de laisser le moins de trace possible. « Une manière inhabituelle qu'une porte dérobée de deuxième étape se connecte à l'infrastructure contrôlée par l'attaquant en agissant essentiellement comme un serveur crypté TLS qui transmet les données via le protocole SOCKS », précise encore Mandiant. « Le niveau élevé de sécurité opérationnelle, la faible empreinte de logiciels malveillants, les compétences d'évitement et un vaste réseau de botnets de terminaux IoT distinguent ce groupe et mettent l'accent sur la menace persistante avancée », ont aussi écrit les chercheurs de Mandiant dans leur article de blog.

Pas de temps à consacrer à la réinfection

Originalité du vecteur d'attaque : si l'accès de l'UNC3524 était supprimé de l'environnement d'une victime, l'auteur de la menace ne perdait pas de temps à recompromettre l'environnement avec une variété de mécanismes, relançant immédiatement sa campagne de vol de données. « Une fois que l'UNC3524 a réussi à obtenir des informations d'identification privilégiées pour l'environnement de messagerie de la victime, il a commencé à envoyer des demandes d'API Exchange Web Services (EWS) à l'environnement Microsoft Exchange sur site ou Microsoft 365 Exchange Online », ont écrit les chercheurs de Mandiant. « Dans chacun des environnements de victimes UNC3524, l'acteur de la menace ciblerait un sous-ensemble de boîtes aux lettres…».

Selon Mandiant, les techniques utilisées dans le cadre de ce botnet espion par ce groupe APT UNC3524 se confondent avec celles d'autres cybergangs APT russes connus comme APT28 (aka Fancy Bear) ou encore APT29 (aka Cozy Bear).

Commentaire