Les administrateurs de boutiques sous Magento ne disposant pas de la dernière version de cette solution e-commerce peuvent avoir des gouttes de sueur au front. Une recrudescence d'attaques exploitant une vulnérabilité détaillée par CheckPoint en début de semaine a en effet été détectée. Cette vulnérabilité permet à un pirate de prendre un contrôle total du site en usurpant les droits d'accès administrateur permettant potentiellement de subtiliser les numéros de cartes de crédit des clients, a indiqué Netanel Rubin du groupe de recherche malware et vulnérabilités de CheckPoint. Actuellement, plus de 200 000 sites utilisent Magento, propriété d'eBay depuis 2011.

CheckPoint, qui a trouvé cette faille, avait prévenu Magento en février qui avait alors publié un correctif le 9 février (SUPEE-5344). Depuis, CheckPoint a détaillé cette vulnérabilité et des attaquants ont saisi l'occasion pour essayer de trouver des applications non corrigées. Des analystes de Sucuri Security ont indiqué avoir vu des indications révélant que des pirates utilisant des adresses IP russes essaient d'exploiter les applications Magento non pacthées. Les attaques qui ont été menées jusqu'à présent ont permis de créer des profils de faux administrateurs dans la base de données Magento, a fait savoir David Cid, CTO et fondateur de Sucuri.

Les versions Magento Community 1.9.1.0 et Entreprise 1.14.1.0 vulnérables

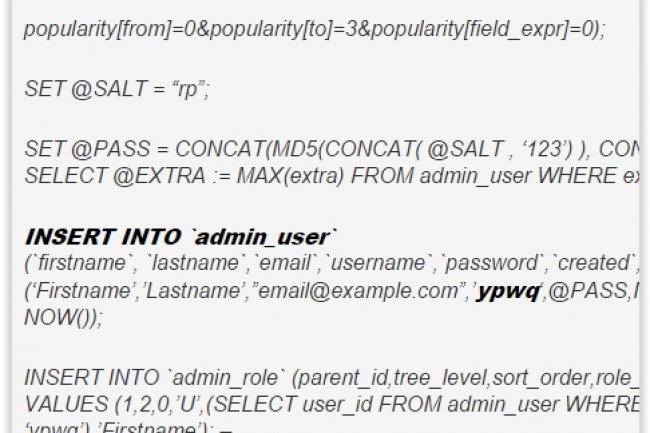

Le code exploité que la société a analysé est une attaque par injection de code SQL qui insert un nouvel « admin_user » dans la base de données. David Cid a également précisé que l'exploit utilise les noms d'utilisateurs « vpwq » et « defaultmanager ». La présence de ces noms dans un système Magento pourrait indiquer qu'une attaque de pirate a réussi. La vulnérabilité Magento est composée de plusieurs failles permettant à un pirate de faire tourner du code PHP sur un serveur web. Les versions des logiciels Magento concernées par cette faille sont Community 1.9.1.0 et Entreprise 1.14.1.0. Il convient donc de mes mettre à jour dès que possible.

Commentaire