Dans l'arsenal des pirates informatiques, le spoofing fait certainement partie des techniques les plus anciennes - mais néanmoins toujours efficaces - pour faire de nombreuses victimes. Consistant à usurper un nom d'entreprise ou de marque (adresse d'expéditeur, nom de domaine...), cette méthode de compromission a été utilisée dans une dernière campagne baptisée EchoSpoofing, mise en lumière par des chercheurs en sécurité de Guardio Labs. Selon eux, cette dernière a débuté en janvier 2024, a permis l'envoi moyen quotidien vers des cibles, de 3 millions d'e-mails (avec des pics jusqu'à 14 millions par jour) parfaitement usurpés des clients de Proofpoint parmi lesquels Coca-Cola, Danone, Disney, IBM, Nike et Sodexo. L'éditeur a été mis au courant en mai 2024 par Guardio Labs, qui lui a indiqué connaitre la situation depuis mars dernier.

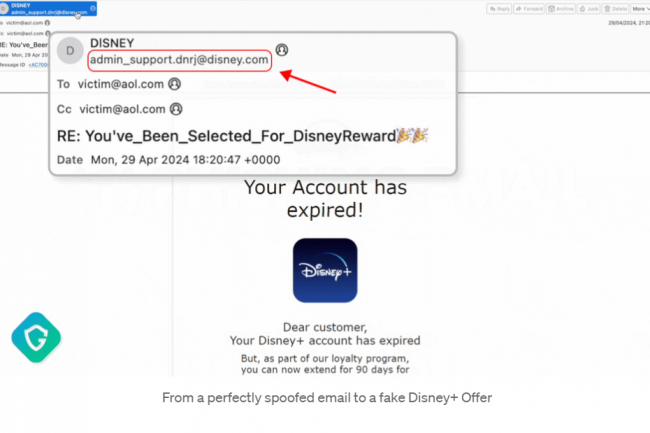

"Ces courriels provenaient de relais de messagerie officiels de Proofpoint avec des signatures SPF et DKIM authentifiées, contournant ainsi les principales protections de sécurité - tout cela pour tromper les destinataires et voler des fonds et des informations de cartes de crédit", explique Guardio Labs. A noter que l'exploit documenté par les chercheurs a depuis été corrigé par le fournisseur. Les experts ont néanmoins été étonnés par la capacité des pirates à générer des mails de spoofing passés totalement au travers des mesures d'authentification et de sécurité explicitement conçues pour lutter contre ce phénomène. A savoir SPF (Sender Policy Framework) servant à déterminer qu'un e-mail malveillant a été envoyé à partir d'un serveur approuvé, et DKIM (DomainKeys Identified Mail) permettant au contenu de l'e-mail d'être signé avec la clé authentique détenue uniquement par disney.com.

Une faille de configuration permissive d'Office365 Online Exchange exploitée

Dans le cadre de ses investigations, la société de sécurité s'est rendu compte que tous les courriels de spoofing empruntaient un chemin identique. Tout d'abord en passant par un simple serveur SMTP sur une instance virtuelle, avant de continuer sur un serveur Office365 Online Exchange et de poursuivre leur route sur un serveur Proofpoint spécifique à un domaine pour l'envoi (pphosted.com). "Le protocole SMTP permet à un message électronique de passer par différents points avant d'arriver dans votre boîte de réception. C'est ainsi que Proofpoint offre à ses clients une méthode d'intégration facile : il suffit de diriger tous les courriels sortants et entrants de votre entreprise vers le serveur de Proofpoint", explique Guardio Labs. Profitant des configurations de clés de signature DKIM privée sur le service Proofpoint et de la définition des enregistrements SPF sur le domaine Proofpoint approuvant le serveur de l'éditeur en tant qu'expéditeur autorisé d'e-mails, les pirates ont réussi à trouver un moyen d'envoyer des courriels usurpés via le relais de Proofpoint. "Les attaquants ont fait en sorte que le compte Office365 envoie un courriel avec des en-têtes usurpés provenant d'un serveur SMTP qu'ils contrôlent eux-mêmes", explique les chercheurs. "Les attaquants ont exploité une faille de configuration permissive pour générer n'importe quel courriel usurpé, le distribuer aux serveurs de Proofpoint et le faire accepter pour être traité".

Le dernier étage de la fusée a consisté pour les pirates à trouver sur quel serveur pphosted.com envoyer un courriel usurpé de type disney.com, ce qu'ils ont réussi à obtenir. Comme l'explique le fournisseur de sécurité, chaque client de Proofpoint reçoit un hôte spécifique qui gère son propre trafic authentifié et les attaquants ont besoin du nom de cet hôte pour chaque domaine usurpé. "Tout ce dont l'attaquant a besoin, c'est de l'identifiant unique (dans ce cas, il s'agit de 00278502). Maintenant, l'attaquant retourne à son serveur en ligne Exchange contrôlé et le configure comme n'importe quel autre utilisateur de Proofpoint [...] En ajoutant leur configuration de relais, l'attaquant a une supply chain complète pour des courriels parfaitement usurpés."

Un cluster de 11 serveurs privés virtuels OVH utilisé

Dans son étude, Guardio Labs a par ailleurs également remarqué que la plupart des campagnes malveillantes ont été opérées par une grappe de serveurs privés virtuels principalement hébergés chez OVH, étroitement connectés sous certains domaines appartenant à des acteurs propriétaires de domaines, et gérés par un logiciel spécial appelé PowerMTA. "La configuration de base de PowerMTA a été définie pour délivrer environ 2,8 millions d'e-mails par lot. En approfondissant nos données, nous nous rendons compte que c'est effectivement le cas. Avec une seule commande, ce système a pris une chaîne de delivery (un compte Office365 et un serveur relais client Proofpoint) et, en quelques minutes, a livré jusqu'à 3 millions d'e-mails dans le monde entier", avancent les chercheurs. En avril 2024 un cluster de 11 serveurs a ainsi été utilisé pour livrer 2,88 millions d'e-mails par batch usurpant Disney, IBM, Best Buy et Nike. Une analyse de log a fait ressortir un étrange paramétrage de clé de licence : SKYPE : rony.rashkit. "Une rapide recherche en ligne révèle que « Rony » propose publiquement des versions piratées de PowerMTA, avec des services d'installation et de configuration - présentées comme idéales pour les opérations de spamming et de phishing. Bien qu'il n'y ait pas de preuve directe suggérant que Rony soit derrière cette campagne particulière, la disponibilité publique de tels services suggère son implication potentielle dans diverses activités illicites."

"La résolution des problèmes de sécurité semble souvent simple en théorie, mais la réalité présente des complexités inattendues. Dans le cas de d'EchoSpoofing, le défi technique consiste à améliorer un protocole ancien et peu sûr comme le SMTP, qui souffre d'une fragmentation et d'une mise en œuvre incohérente entre les différents fournisseurs. De plus, l'intégration de mesures de sécurité dans Microsoft Exchange, une plateforme vieille de près de 30 ans sur laquelle les utilisateurs n'ont que peu de contrôle, ajoute une nouvelle couche de complexité", conclut Guardio Labs.

Commentaire