Récemment, des chercheurs en sécurité ont essayé de savoir si un malware habilement développé serait capable de voler des données sur un ordinateur en utilisant des signaux haute-fréquence. C'est le cas du chercheur en sécurité Dragos Ruiu qui a affirmé qu'un malware du nom de badBios pouvait détourner le microphone et le haut-parleur d'un PC. Mais, selon le New York Times, pendant que les professionnels de la sécurité réfléchissent, la National Security Agency s'emploie activement à pirater les données de machines, théoriquement protégées par un mur totalement étanche puisque hors de tout réseau, et même d'y installer des logiciels malveillants. Mais, à la différence de badBios, la NSA n'essaye pas de trouver de nouvelles méthodes logicielles pour récupérer les données : l'agence américaine a mis au point une approche high-tech pour écouter comme au bon vieux temps.

Une écoute à longue portée

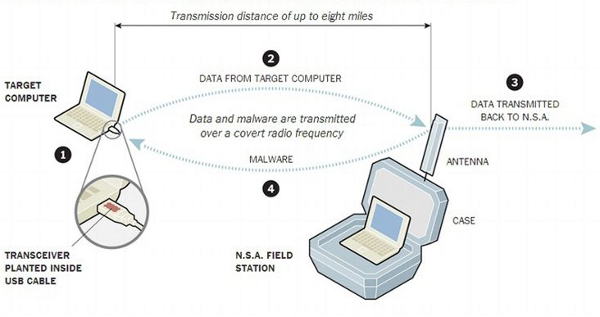

Imaginons un responsable iranien avec un ordinateur portable contenant des données détaillées sur l'état d'avancement du programme d'armement nucléaire sur lequel travaille secrètement ce pays. Théoriquement, l'ordinateur portable chargé de documents top secret est inviolable, puisque hors de tout réseau et bien sûr sans connexion à Internet. Normalement, seul un accès physique à la machine pourrait permettre d'accéder à ses données. Cependant, les Iraniens et d'autres ne le savent peut-être pas, mais l'ordinateur contient un petit circuit doté d'un émetteur-récepteur radio qui communique sur une fréquence radio secrète.

À 12 km de là, dans une chambre d'hôtel située à la périphérie de Téhéran, un agent de la NSA pourrait, en utilisant une antenne suffisamment puissante, capter les signaux de l'émetteur-récepteur, pirater l'ordinateur de sa cible, copier les données secrètes, et même installer des logiciels malveillants. Ce n'est pas de la fiction ni un début de scénario pour un film d'espionnage, mais selon l'article du quotidien new-yorkais, ces outils sont inscrits dans un programme bien réel que la NSA a mis en place pour accéder à divers ordinateurs « air gapped » à travers le monde.

Méthode de piratage de la NSA d'ordinateurs non connectés. Crédit Photo: New York Times

En utilisant des émetteurs-récepteurs spéciaux intégrés dans des éléments aussi anodins que les cartes logiques ou les câbles USB, la NSA peut se connecter à ces ordinateurs à une distance de 12 kilomètres. La technologie peut être utilisée pour dérober des documents, observer les utilisateurs, et installer des logiciels malveillants. « La NSA utilise cette technologie pour surveiller un panel de cibles étrangères assez large », indique le journal, mais l'agence ne s'en servirait pas sur le territoire américain, contrairement à d'autres programmes de collecte de métadonnées mis en place par l'agence.

Une intervention matérielle nécessaire

Alors que la technologie radio de la NSA semble tout à fait au point pour accéder à des ordinateurs hors réseau, la question de savoir si badBios est réellement un bout de code malveillant reste ouverte. Le problème c'est que personne, à part Dragos Ruiu, ne s'est donné la peine de décortiquer en détail les modalités d'action de badBios. Mais le concept derrière badBios, est tout à fait réaliste. Il y a peu, des chercheurs allemands ont fait la démonstration d'un prototype de malware qui serait capable d'échanger des données entre deux ordinateurs portables en passant uniquement par le microphone et les haut-parleurs des ordinateurs. Les chercheurs ont réussi à faire passer des données entre deux machines situées à 20 mètres l'une de l'autre.

C'est beaucoup moins que les 12 km de la NSA et pour une raison simple. Contrairement à badBios et à ce malware expérimental, la technologie utilisée par la NSA n'est pas basée sur un logiciel. Elle repose sur un hardware réel, incroyablement petit, qu'il faut insérer dans le dispositif cible avant de pouvoir communiquer par voie aérienne. Une fois mis en place, cet émetteur-récepteur expose n'importe quel ordinateur prétendument « isolé de tout réseau » sans éveiller un instant les soupçons des propriétaires de la machine.

La NSA pirate par ondes radio des PC non connectés

4

Réactions

Le New York Times rapporte que la National Security Agency (NSA) est capable de pirater des données et d'installer des logiciels malveillants sur des ordinateurs dits « air-gapped », c'est à dire physiquement déconnectés d'Internet et de tout type de réseau.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

4 Commentaires

Suivre toute l'actualité

Newsletter

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

The MIT has already worked on a similar research .Considering radio frequency alteration, and object vibration, they can detect and decipher the conversation within the radar of the object..Amazing really what science is capable of!

Signaler un abusDès 1998, Markus G. Kuhn et Ross J. Anderson, du laboratoire de l'Université de Cambridge, publiaient sur l'effet « Tempest ». Le phénomène était connu depuis le début des années cinquante.

Signaler un abusTEMPEST est un nom de code de la National Security Agency (NSA) faisant référence aux mesures et aux standards liés aux émissions compromettantes des machines traitant de l'information. (WIKIPEDIA)

Comment protéger ses données confidentielles sur internet?Cette technologie existe depuis longtemps.Vous vous rappelez pas mais il y a des années il y avait une technologie pour que 2 pc puissent communiquer(infrarouge) sans avoir besoin d'un réseau.La même technologie s'est poursuivie pour les téléphones portables.

Signaler un abusIl y a encore d autres solutions pour transformer un pc en éméteur courte ou moyenne distance. Je ne m'attendais pas à de l'usb mais plutot à une technique basée sur le disque dur. Bref. Amusant tout ces gadjets d'espions. Qui dit mieu?

Signaler un abus