Avec un degré de gravité de 9,8, la faille répertoriée sous le nom CVE-2022-1388 n’a pas échappé aux pirates. Ils ont commencé à exploiter activement cette vulnérabilité au sein de plusieurs modules Big-IP de F5 Networks. Dévoilée la semaine dernière, la vulnérabilité réside dans l'interface REST pour le framework iControl qui est utilisé pour communiquer entre les terminaux F5 et les utilisateurs. L'exploit ouvre la voie à de l'exécution de commandes arbitraires, mais aussi la création ou la suppression de fichiers ainsi que de la désactivation de serveurs.

Aujourd’hui, des milliers de systèmes Big-IP sont exposés sur Internet, de sorte que les attaquants peuvent exploiter l'exploit à distance pour pénétrer dans le réseau de l'entreprise. Pire, des chercheurs en cybersécurité ont créé plusieurs exploits fonctionnels. Ils ont même été surpris par la facilité (obtention de privilèges root sans mot de passe) et la gravité de la faille. Les attaques nécessitent que deux commandes et quelques en-têtes envoyés à un terminal « bash » non corrigé et exposé sur Internet.

Les exploits fleurissent rendant urgent l’application des patchs

Sur Twitter, la liste des exploits s’est allongée rapidement au point qu’il n’en fallait pas plus pour voir les premiers usages par les cybercriminels. Ces derniers se servent de la faille pour déposer des webshell PHP pour créer une backdoor persistante. L’objectif est de rester sur le système même après l’application des correctifs. « L'une de ces attaques montre que les pirates provenant des adresses 216.162.206.213 et 209.127.252.207 déposent une charge utile dans le chemin de fichier /tmp/f5.sh pour installer un webshell basé sur PHP dans /usr/local/www/xui/common/css/. À partir de là, le dispositif est bloqué. », souligne dans un tweet le chercheur en sécurité German Fernandez. De son côté Kevin Beaumont a observé que les campagnes ne ciblaient pas uniquement l’interface de gestion, mais aussi les équipements F5 configurés en équilibreur de charge et firewall via l’auto-IP.

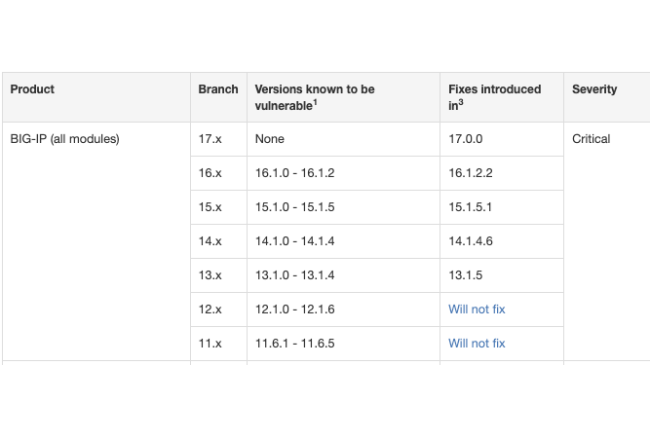

Etonnés par la facilité d’exploitation de la faille, certains analystes s’interrogent sur son origine. Erreur de développement ou autres, une chose est sûre, F5 Networks a vite réagi la semaine dernière en publiant des correctifs pour la faille CVE-2022-1388. Les patchs sont poussés dans les versions suivantes de Big IP : 17.0.0, 16.1.2.2, 15.1.5.1, 14.1.4.6 et 13.1.5. A noter que les versions 12.x et 11.x ne seront pas corrigées mais des mesures d'atténuation sont possibles comme l'indique l'alerte de sécurité de F5. Les administrateurs systèmes sont appelés à ne pas différer les mises à jours des équipements F5 concernés.

Commentaire