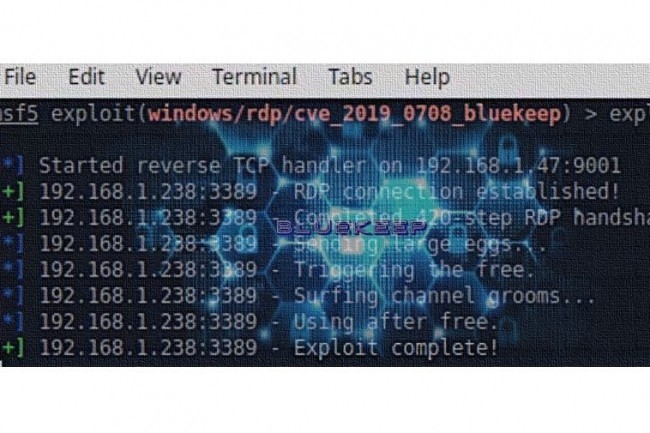

En juin dernier, Microsoft publié en urgence un correctif pour Windows XP (plus supporté depuis 2014) et Windows 7 pour colmater la faille BlueKeep. Cette dernière vise l’exécution de code à distance dans Windows RDP (Remote Desktop Services). A l’époque, même la NSA s’est inquiétée de cette faille qui pouvait « être exploitée pour mener des attaques par déni de service ».

Un chercheur en sécurité, Kevin Beaumont, a constaté à travers un honeypot (EternalPot RDP) que la faille était toujours active. Mais ici point de DDoS, mais un enrôlement des PC pour les faire miner de la cryptomonnaie. Cette compromission a visé uniquement le port 3389, spécifique aux connexions d’assistance à distance via RDP.

Deux commandes PowerShell chiffrées pour placer le mineur

Les premiers détails sur cet usage de BlueKeep sont venus du bloggeur MalwareTech qui a enquêté sur les « crash dumps » des machines de Kevin Beaumont. Il déclare dans un tweet « avoir trouvé des artefacts BlueKeep en mémoire et dans le shellcode pour placer un mineur Monero ». Selon son analyse, une première charge exécute une commande PowerShell chiffrée, qui télécharge un second script PowerShell également chiffré. La charge finale est un mineur de cryptomonnaie probablement du Monero. Ce mineur est détecté par 25 des 68 moteurs d’antivirus selon la plateforme VirusTotal.

Dans une discussion avec nos confrères de BleepingComputer, MalwareTech indique que cette attaque n’est pas consécutive d’un ver, mais qu’elle utilise massivement la faille BlueKeep. Cela signifie que les cybercriminels scannent le net pour trouver les systèmes vulnérables et placer le mineur de cryptomonnaie. Il est donc urgent d’appliquer les patchs de Microsoft. En juillet dernier, pas moins de 800 000 systèmes étaient vulnérables selon BitSight, ils seraient aujourd'hui encore 500 000 aujourd'hui.

Commentaire