Plusieurs campagnes d'attaque récemment identifiées par des chercheurs en sécurité utilisent des techniques de ciblage de type Advanced Persistent Threat (APT) et déploient Brute Ratel C4 (BRc4), un framework de simulation d'adversaire relativement récent. Si l'utilisation abusive d'outils de test de pénétration par les pirates n'est pas une nouveauté - cela fait des années que des groupes utilisent Cobalt Strike et Meterpreter de Metasploit - Brute Ratel apporte des capacités d’évitement de la détection, ce qui pourrait constituer un véritable défi pour les équipes de cyberdéfense. « L'émergence d'une nouvelle capacité de test de pénétration et d'émulation d'adversaires est significative », ont déclaré les chercheurs de l’entreprise de sécurité Palo Alto Networks dans un rapport basé sur l’analyse de plusieurs échantillons récents. « Ce qui est encore plus inquiétant, c'est l'efficacité de BRc4 à déjouer les fonctions défensives modernes de détection des EDR et des anti-virus », ont-ils ajouté.

Brute Ratel, d'un passe-temps au produit commercial

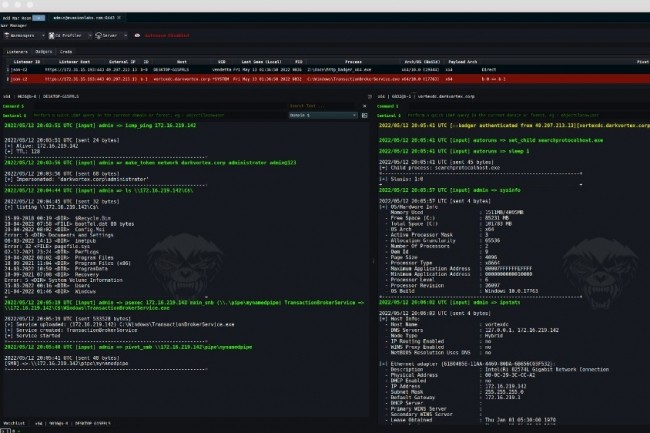

Brute Ratel est développé par Chetan Nayak, également connu sous le pseudonyme de Paranoid Ninja. Cet ancien ingénieur de détection et « red teamer » cite CrowdStrike et Mandiant comme anciens employeurs. Lancé en décembre 2020, le projet s’est enrichi progressivement en fonctionnalités et en capacités. En janvier dernier, M. Nayak a annoncé qu'il se concentrerait à plein temps sur le développement de l'outil et sur une offre de formation associée. En mai, il livrait la version majeure 1.0 de Bruce Ratel. Celle-ci permet désormais d'écrire des canaux de commande et de contrôle basés sur des services légitimes comme Slack, Discord et Microsoft Teams. L’outil peut injecter un shellcode dans des processus existants et utiliser des appels système non documentés au lieu des appels normaux de l'API Windows, surveillés par les logiciels de sécurité. BRc4 peut aussi exécuter en mémoire divers types de code et de scripts, ainsi que des techniques de réflexion de DLL. Il dispose d'une interface graphique pour les requêtes LDAP entre domaines et comprend un débogueur qui détecte les crochets EDR et évite de déclencher leur détection. Selon les messages postés sur Twitter par Chetan Nayak, BRc4 compte plus de 350 clients qui ont acheté plus de 480 licences. Une licence coûte 2 500 dollars par an, renouvelable pour 2 250 dollars. Si ce tarif peut sembler élevé pour un pen testeur indépendant, il est tout à fait abordable pour les entreprises légitimes et pour les acteurs malveillants.

Des signes d'utilisation abusive

Les chercheurs de Palo Alto Networks ont récemment trouvé un échantillon de logiciel malveillant datant du mois de mai qui déployait BRc4 et utilisait des techniques de conditionnement et de livraison semblables à celles observées dans les récentes campagnes du groupe APT29. Également connu sous le nom de Cozy Bear, ce groupe de menaces serait associé à l'une des agences de renseignement russes ou en ferait partie. On lui attribue la responsabilité d'attaques contre de nombreuses agences gouvernementales ces dernières années, notamment l'attaque, en 2016, contre le Democratic National Committee (Comité national démocratique) aux États-Unis. L'échantillon qui a été téléchargé sur VirusTotal par une IP au Sri Lanka s'appelle Roshan_CV.iso. Un fichier .iso est une image de disque optique, essentiellement une copie du système de fichiers sur un disque optique. Windows peut ouvrir ces fichiers automatiquement en les montant sur une lettre de lecteur et répertorier les fichiers qu'ils contiennent comme dans un répertoire. Le seul fichier non caché dans l'échantillon Roshan_CV s'appelait Roshan-Bandara_CV_Dialog.lnk, qui arborait une icône Word pour faire croire qu'il s'agissait d'un document Word. En réalité, il s'agissait d'un fichier de raccourci Windows paramétré pour exécuter cmd.exe et lancer un fichier caché dans le même répertoire appelé OneDriveUpdater.exe. Il s'agit d'un fichier légitime signé par Microsoft et associé à l'outil de synchronisation des fichiers Microsoft OneDrive.

La raison pour laquelle les attaquants ont utilisé un fichier légitime est que cet exécutable recherche et charge un autre fichier appelé Version.dll s'il est placé dans le même répertoire. Les attaquants ont fourni leur propre fichier Version.dll modifié de manière malveillante pour qu'il soit exécuté par l'exécutable légitime OneDriveUpdater.exe. Dénommée « détournement de l'ordre de recherche des DLL », cette technique utilisée par les attaquants peut être efficace pour échapper à la détection, car le code malveillant est chargé par un processus légitime et de confiance. Un autre fichier appelé vresion.dll (intentionnellement mal orthographié) était inclus dans le même répertoire. Il s'agit d'une copie exacte du fichier version.dll légitime et il a été inclus de sorte que la version malveillante puisse servir de proxy à tout appel de fonction légitime afin de maintenir le processus OneDrive fonctionnel. De plus, la DLL malveillante a également décrypté et lancé une charge utile stockée dans un autre fichier caché appelé OneDrive.Update. La charge utile déchiffrée était en fait un shellcode qui a ensuite déchiffré le code C4 de Brute Ratel, selon un processus difficile à détecter, en utilisant des milliers d'instructions Assembly push et mov pour copier le code tout en évitant la détection en mémoire.

Des outils de sécurité légitimes couramment abusés

Toutes ces techniques de déploiement, jusqu'à l'utilisation d'un fichier .iso avec un .lnk à l'intérieur qui effectue un détournement de l'ordre de recherche des DLL, ont été observées dans une récente campagne d'APT29 qui distribuait un fichier appelé Decret.iso. Une analyse de code a révélé que OneDrive.Update était une copie presque exacte de badger_x64.exe, un composant en mémoire qui fait partie du framework C4 de Brute Ratel. Une analyse du serveur de commande et de contrôle utilisé par OneDrive.Update a révélé des connexions à partir de trois adresses IP au Sri Lanka, ce qui suggère la présence de plusieurs victimes dans la région. Une analyse d'un autre échantillon de badger_x64.exe téléchargé sur VirusTotal depuis l'Ukraine a révélé un autre serveur C2 qui a reçu des connexions d'une entreprise argentine, d'un fournisseur de télévision IP fournissant du contenu nord et sud-américain et d'un important fabricant de textiles au Mexique. Le serveur C2 du second échantillon utilisait un certificat auto-signé émis au nom de Microsoft Security. Les chercheurs de Palo Alto ont suivi l'historique du certificat et ont déterminé qu'il avait été utilisé sur 41 autres adresses IP pendant l'année écoulée. « Ces adresses sont dispersées dans le monde entier et appartiennent principalement à de grands fournisseurs d'hébergement de serveurs privés virtuels (VPS) », ont déclaré les chercheurs. « En élargissant nos recherches au-delà des deux échantillons dont il est question ci-dessus, nous avons également identifié sept autres échantillons de BRc4 remontant à février 2021 », ont-ils indiqué.

Si les entreprises doivent savoir que BRc4 fait désormais partie de l'arsenal des groupes de pirates, cela ne signifie pas que son créateur avait des intentions malveillantes ou qu'il est impliqué dans ces activités. En fait, à la suite du rapport de Palo Alto Networks, Chetan Nayak a déclaré sur Twitter qu'il avait révoqué les licences utilisées à mauvais escient et qu'il était prêt à fournir aux autorités toute information pertinente. Au fil des ans, de nombreux outils créés par et pour les experts en sécurité pour être utilisés de manière défensive par des équipes red teams approuvées sont devenus les favoris des pirates et ont été adoptés par les groupes APT et les gangs de cybercriminels. Les implants Cobalt Strike et Meterpreter, l'outil de « credential dumping » Mimikatz, l'outil d'exécution de code à distance PsExec, qui fait partie du paquet Sysinternals de Microsoft, et le framework de post-exploitation Open Source PowerShell Empire ne sont que quelques-uns des exemples les plus courants. Cela dit, l'utilisation de ces outils, et maintenant de BRc4, sur des réseaux et des systèmes devrait à tout le moins susciter des alertes qui méritent d’être examinées. Le rapport de Palo Alto Networks contient des indicateurs de compromission pour les échantillons identifiés.

Commentaire