Selon un rapport des chercheurs Eset spécialisés dans les renseignements sur les menaces, les acteurs de la menace multiplient les attaques à travers le monde. En particulier, les zones de conflits sont les régions géographiques les plus durement touchées. Même si le principal auteur du rapport indique que l’analyse des chercheurs n’a mis en évidence aucun nouveau mode d’attaque, il conseille aux RSSI de renforcer leurs stratégies de défense au regard de cette activité. Les techniques d'attaque actuelles « fonctionnent toujours bien et les attaquants n’ont pas vraiment besoin de s’appuyer sur de nouveaux vecteurs », a déclaré Jean-Ian Boutin, directeur de la recherche sur les menaces chez Eset. « Les RSSI font ce qu'il faut pour lutter contre ces attaques, mais ils doivent se renforcer davantage », a-t-il poursuivi.

D'après les chercheurs d’Eset, l’instabilité dans certaines régions se répercute dans la cybersphère. En effet, comme ils ont pu le constater, les principales tendances mondiales en matière d'attaques sont directement influencées par ces contextes. « Après l'attaque menée par le Hamas contre Israël en octobre 2023, et tout au long de la guerre en cours à Gaza, Eset a détecté une augmentation significative de l'activité des groupes de menaces alignés sur l'Iran », ont écrit les chercheurs dans leur rapport dont l’analyse se concentre sur les activités de certains groupes de menaces persistantes avancées (APT) d'octobre 2023 à mars 2024.

Chine, Iran et Corée du Nord aux avant-postes des acteurs malveillants

Les chercheurs ont également noté que les groupes alignés sur la Russie concentraient leur attention sur l'espionnage dans l'ensemble de l'Union européenne, ainsi que sur les attaques contre l'Ukraine. « Par ailleurs, plusieurs acteurs de la menace alignés sur la Chine ont exploité des vulnérabilités dans des appareils grand public, comme les VPN et les pare-feux, et des logiciels comme Confluence et Microsoft Exchange Server, pour obtenir un accès initial à des cibles dans de multiples secteurs verticaux », ont-ils encore écrit. « Les groupes alignés sur la Corée du Nord ont continué à cibler les entreprises de l'aérospatiale et de la défense, ainsi que l'industrie de la crypto-monnaie ».

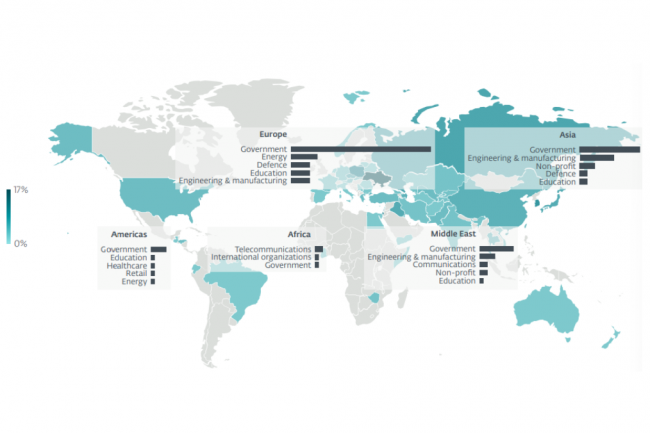

Toujours selon Eset, les groupes APT alignés sur la Russie tiennent le haut du pavé, avec 33 % des attaques recensées. Les acteurs de la menace alignés sur la Chine représentaient 25 % des sources d'attaque, tandis que les groupes APT alignés sur l'Iran (14 %), la Corée du Nord (13 %) et d'autres pays du Moyen-Orient (7 %) complétaient le top cinq. Les entités gouvernementales ont été les principales cibles en Europe, en Asie, au Moyen-Orient et dans les Amériques. D'autres secteurs verticaux importants sont soumis à une pression accrue. C’est le cas des entreprises du secteur de l'énergie et de la défense en Europe, des entreprises d'ingénierie et de fabrication en Asie et au Moyen-Orient, et des entreprises des secteurs de l'éducation, de la santé et de la vente au détail sur le continent américain. Les RSSI travaillant dans ces secteurs d'activité et ces régions doivent redoubler de vigilance.

Analyse des attaques

L'une des tactiques les plus récentes observée par Eset en Corée du Nord consiste à faire en sorte que l'attaque ne soit pas signalée, de façon à accroître son utilisation et efficacité, les acteurs exploitant pour cela un levier psychologique. Selon M. Boutin, cette technique n’est pas nouvelle, mais les groupes APT nord-coréens l’ont un peu affiné. L'attaque est envoyée à des programmeurs et à d'autres talents techniques, en prétendant qu’il s’agit d’une demande d'emploi émanant de grandes entreprises américaines. L'attaquant se fait passer comme recruteur pour le compte de ces entreprises et quand les victimes sont invitées à prouver leurs compétences techniques sous forme test en ligne, elles sont exposées au logiciel malveillant et le piège est bouclé. « Les victimes hésitent à signaler l'attaque à leurs équipes de sécurité ou leurs équipes IT pour éviter d’avoir à dire qu'elles cherchent un autre job ailleurs », a expliqué le directeur de la recherche. Les chercheurs d'Eset ont également noté une augmentation des compromissions de la chaîne d'approvisionnement et des installateurs de logiciels trojanisés provenant d'acteurs nord-coréens, y compris une attaque contre l'entreprise de logiciels multimédias CyberLink, basée à Taiwan, qui a entraîné l'insertion d'un code malveillant dans le processus de création et de livraison de logiciels de l'entreprise.

Le rapport cite aussi ces autres changements régionaux :

Chine : Un nouveau groupe APT aligné sur la Chine, appelé CeranaKeeper, a été identifié avec des caractéristiques spécifiques liées à l'empreinte numérique de Mustang Panda. Selon Eset, les deux groupes utilisent des cibles de détournement de DLL similaires et certains outils communs, mais des différences organisationnelles et techniques suggèrent qu'ils agissent de manière indépendante.

Iran : Les acteurs de la menace MuddyWater et Agrius ont adopté « des stratégies plus agressives impliquant le courtage d'accès et les attaques d'impact », ont indiqué les chercheurs. Auparavant, les groupes étaient davantage impliqués dans le cyberespionnage (MuddyWater) et les ransomwares (Agrius). OilRig et Ballistic Bobcat ont réduit leurs activités, « suggérant un changement stratégique vers des opérations plus visibles visant Israël », selon Eset.

Russie : « L'opération Texonto, une opération de désinformation et de psychologie (PSYOP), a diffusé de fausses informations sur les manifestations liées aux élections russes et sur la situation dans la métropole de l'est de l'Ukraine, Kharkiv, alimentant l'incertitude parmi les Ukrainiens au niveau national et à l'étranger », ont pointé les chercheurs.

Autres régions : Eset signale également que le groupe APT Winter Vivern, considéré comme aligné sur les intérêts de la Biélorussie, exploite la vulnérabilité zero day Roundcube. Le rapport mentionne encore une autre campagne menée au Moyen-Orient par le groupe SturgeonPhisher, considéré comme aligné sur les intérêts du Kazakhstan.

Commentaire