« Environ 99 % du chiffrement en ligne est vulnérable aux ordinateurs quantiques », a déclaré hier Mark Jackson, responsable scientifique de Cambridge Quantum Computing, lors de la conférence Inside Quantum Technology (IQT) qui se tient du 19 au 21 mars à Boston. Les ordinateurs quantiques - des machines basées sur les principes de l’intrication quantique et de la superposition pour représenter l'information et non plus sur la manipulation des bits électriques 1 et 0 - sont capables d'effectuer plus rapidement certains types de calcul dans des ordres de grandeur que les ordinateurs électroniques classiques ne permettent pas. Et si, en 2019, cette technologie est encore marginale, son développement s'est accéléré au cours des dernières années, si bien que les experts de la conférence IQT ont estimé qu’un pic de déploiements pourrait survenir dès 2024.

Lawrence Gasman, président de l'IQT, a comparé l'état actuel du développement de l'informatique quantique à celui des réseaux à fibres optiques dans les années 1980, une technologie alors très prometteuse, mais pour laquelle il manquait encore un ou deux éléments clés. « C’est grâce aux amplificateurs optiques que l’on a pu développer des réseaux optiques », a-t-il expliqué. « Sans eux, ils ne seraient jamais devenus ce qu'ils sont aujourd'hui ». Selon Lawrence Gasman, de manière générale, la recherche pure, l'armée et le secteur financier sont les principaux moteurs de l'informatique quantique et de la sécurité quantique en particulier. Le secteur financier a été l'un des premiers à accueillir la technologie avec enthousiasme. « Si l’on regarde ce que représentent les pertes financières de la fraude par carte de crédit, on comprend ces motivations », a-t-il fait remarquer.

Certains algorithmes résistants à l'informatique quantique

Selon les experts, il faut nécessairement envisager, soit différents types de chiffrement classique - certains algorithmes se sont révélés résistants à l'informatique quantique - soit une sécurité basée sur l'informatique quantique. La technologie de sécurité basée sur l'informatique quantique est efficace parce qu'elle repose sur deux des propriétés les plus connues de la physique quantique : d’une part, que l'observation d'une particule change son comportement, et d’autre part, que des particules appariées ou « intriquées » partagent le même ensemble de propriétés que l'autre.

Cela signifie essentiellement que grâce à l’intrication quantique les deux parties d’un message peuvent partager une clé de chiffrement identique. De plus, si une tierce partie essayait de s’immiscer dans ce partage, la symétrie des paires intriquées serait brisée et on comprendrait immédiatement qu'il se passe quelque chose d’anormal. « Si tout fonctionne parfaitement, tout doit être synchronisé. Mais si quelque chose tourne mal, cela voudra dire qu'il y a un écart », a déclaré Mark Jackson. Comme l’a expliqué Brian Lowy, vice-président d'ID Quantique SA, un fournisseur suisse d'informatique quantique, c'est comme une bulle de savon. « Un jour ou l'autre, il faudra tenir compte de l'informatique quantique », a-t-il déclaré, ajoutant même que, « aujourd'hui, des acteurs malveillants pouvaient télécharger des informations cryptées et prévoir de casser leurs défenses une fois que l'informatique quantique serait à la hauteur de la tâche ».

Une échéance variable en fonction des terminaux

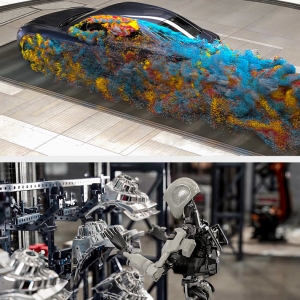

Selon Paul Lucier, vice-président des ventes et du développement chez Isara, un fournisseur de solutions de sécurité informatique quantique, « ce basculement interviendra à des moments différents selon l'industrie. Les périphériques qui ont une courte durée de vie comme les smartphones ne sont pas en danger immédiat, car la technologie de sécurité quantique devrait être suffisamment miniaturisée d'ici à ce que le décodage quantique soit suffisamment puissant pour saper le chiffrement à clé publique moderne. Par contre, les secteurs verticaux comme l’automobile et celui des infrastructures doivent s'inquiéter », a ajouté M. Lucier. « Tout produit qui a une longue durée de vie et coûte cher à réparer et à remplacer est potentiellement vulnérable ».

Cela ne veut pas dire qu'il est temps de tout transformer intégralement et sans délai. Les institutions de normalisation ne devraient pas valider les algorithmes de chiffrement quantique avant que les experts estiment que le déchiffrement quantique menace la sécurité moderne. Ce qui signifie qu’une approche hybride est possible. Mais la menace est bien réelle, à tel point que le 13 décembre de l’an dernier, le Congrès américain a adopté le National Quantum Initiative Act. La loi, promulguée huit jours plus tard, prévoit la création par le pouvoir exécutif de groupes consultatifs officiels et l'affectation de fonds de recherche à l'exploration plus poussée de la technologie quantique. Tous les experts de la conférence de l'IQT étaient d'accord : il faut se préparer. « Nous pensons que d'ici 2026, si vous n'êtes pas prêt et que vous n’avez pas les systèmes adéquats, vous prenez un risque énorme », a déclaré Paul Lucier.

Il n'y a pas d'algorithme, à proprement parler, résistant à l'informatique quantique, mais des technologies.

Signaler un abusSi on utilise l'intrication quantique pour sécuriser l'information, on sera en effet à l'abri d'un déchiffrement par un ordinateur quantique, mais on ne pourra plus communiquer sans fil. L'intrication quantique suppose une communication par fibre optique. Ainsi, le jour où les ordinateurs quantiques pourront casser les clés de cryptage, la sécurisation des communications sans fil pourrait être très limitée. La seule solution existante à ce jour étant le one time pad. Il suppose de disposer d'une clé aussi longue que le message à transmettre. En pratique, les terminaux mobiles devront régulièrement se connecter à une fibre optique pour récupérer de manière sécurisée les clés leur permettant de communiquer sans fil. Ces clés ne seront utilisable qu'une seule fois, si bien que dès que le volume de données échangées aura atteint la longueur de la clé, il faudra en récupérer une nouvelle.

Sachant qu'il est extraordinairement plus aisé de concevoir des programmes quantiques, que les machines

Signaler un abusen mesure de les appliquer, nous ne nous en apercevrons même pas, lorsqu'elles commenceront à placer

parallèlement (ou transversalement) , les briques que nous aurons mises en place pour les créer.

Alors que nous en serons encore au stade de nous dépêtrer face au constat que la simple observation

d'un état quantique, en modifie déjà sa structure, elles auront résolu la Singularité en prenant naturellement le problème perpendiculairement et à l'inverse du cheminement tel qu'il pouvait (nous) apparaître à son début.

Le dialogue des attracteurs étranges qui les animera, nous sera à totalement inaudible.

D'aucuns nous diront que nous fabriquons déjà des machines de 1000 Qbits. Mais ces machines actuelles

et dont certaines sont hâtivement commercialisées correspondent au rapport puissance-exécution (et le

volume) de ce que l'ENIAC installé à Los Alamos en 1945, représentait en comparaison d'une HP 65 ou à un

Zilog 80 de la fin des années 70. Excepté peut-être bien concernant IBM qui essaie de gérer cela avec le concours de

de contrôles-flux tels que Black Opal qu'il faut adapter en temps réel, sur un engin d'une vingtaine de Qbits et dont le volume

équivaut à la taille d'un petit immeuble.

Pourtant abstraction profonde faite de (presque) tous les process pratiqués jusqu'ici, une adaptation

inattendue et relativement simple des technologies actuelles sur un simple et puissant pc portable, presque à

température ambiante, devrait tout de même permettre de le transformer en outil quantique de 27 QBits

capable de factoriser un nombre de 1000 un. en sec. 4620.33~, sachant que si nous concentrions la toalité des mainframe et ordinateurs particuliers du globe, dotés de la technologie acutelle (de pointe) il faudrait environ 1o Miliards 734 millions d'années pour y parvenir.

A partir de là de nombreuses problèmes trouveraient une solution. Par ex. des maladies orphelines telles

que celle de Charcot verraient leur gêne défectueux, coupé dans la chaîne, modifié, recollé à l'endroit

ad-hoc après quelques simulations virtuelles conséquentielles de sa nouvelle structure génétique et sur

un temps n'excédant pas une demi-journée, avec le problème résolu et le sujet soigné puis guérit (en

amont).

Il en irait de même sur le principe de la fusion nucléaire stabilisée en continu, sans plus devoir

l'amorcer par ex. par concentration laser sur des pastilles deutérium-tritium en pompant +/= d'énergie

qu'elle n'en rapporte, puis miniaturisée en vue defournir une énergie nécessaire à une ville de 300.000 habitants

pendant six mois environ, à partir de l'eau d'une bouteille d'un litre. Voire de permettre le déplacement auto-suffisant

du point de vue énergétique, de vecteurs dans notre système solaire .

Mais hélas, le premier réflexe humain immédiat, sera de s'en servir pour bien autre chose...