Linkedin est peut-être un excellent outil pour se faire de nouvelles relations professionnelles et trouver des opportunités d’emploi. Mais, accepter d’inclure à son réseau des personnes inconnues est aussi une épée à double tranchant qui présente des risques pour les salariés et les entreprises dans lesquelles ils travaillent. Ce n’est pas la première fois que des pirates utilisent de faux profils Linkedin pour recueillir des informations sensibles sur les entreprises et leurs employés. Et arriver à connaître le nom du responsable d'un département particulier ou savoir si telle personne appartient au service IT d’une entreprise peut être très utile pour planifier des attaques ciblées.

En 2012, dans le cadre d'un test d’homologation, une équipe d'experts en sécurité avait créé sur Linkedin le faux profil d’une femme à la recherche d’un poste dans une administration américaine. En se liant d'amitié avec plusieurs employés, l'équipe avait rendu cette identité crédible et avait récolté suffisamment d'informations pour lancer une attaque réussie contre le responsable de la sécurité informatique de l’administration, lequel n’avait même pas de compte sur Linkedin ou sur aucun autre réseau social. De façon générale, les gens ont tendance à mettre sur Linkedin beaucoup d'informations sur leurs environnements de travail, leurs collègues, l'infrastructure de l'entreprise et même sur des projets menés en interne. Grâce à ce réseau social, une entreprise du nom de Transparency Toolkit, a pu récolter plus de 27 000 CV de personnes travaillant dans la communauté du renseignement américain. En les analysant, elle a pu découvrir de nouveaux programmes de surveillance, des noms de code secrets, le nom de sociétés impliquées dans la surveillance et, bien sûr, des renseignements personnels sur les analystes du renseignement.

Les femmes restent le miel de Linkedin

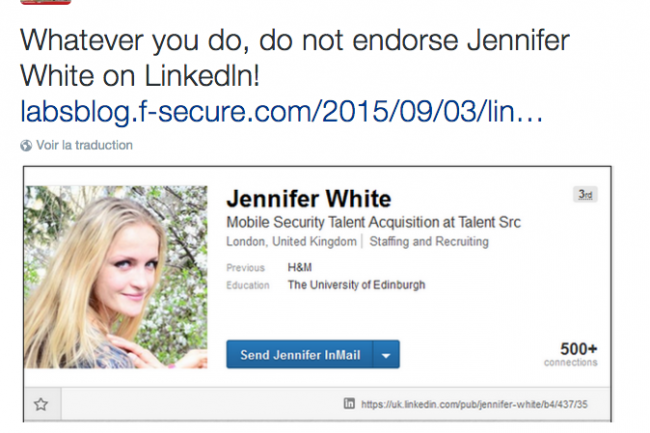

La dernière fausse campagne de recrutement ciblant les chercheurs en sécurité sur Linkedin a été repérée et mentionnée sur Twitter le 18 août dernier par Yonathan Klijnsma, un analyste de l’entreprise de sécurité néerlandaise Fox-IT spécialisé dans les menaces. Son message a intrigué les chercheurs du vendeur finlandais de solutions antivirus F-Secure qui ont décidé d'examiner la question de près, d’autant que certains de ses employés avaient été ciblés par la campagne de recrutement. Dans leurs conclusions publiées dans un blog jeudi dernier, les chercheurs de F-Secure signalent plusieurs comptes linkedin de personnes prétendant travailler pour une entreprise appelée Talent Src ou Talent Sources. Les comptes, dont la plupart affichaient des identités féminines, semblaient appartenir à des recruteurs ayant des compétences particulières dans l'industrie de la sécurité comme l’analyse des logiciels malveillants, la sécurité intégrée, la sécurité mobile, la cryptographie, la sécurité automobile ou la criminalité numérique. Deux des comptes étaient spécifiquement dédiés au recrutement de responsables de la sécurité.

Des recherches en image inversée ont révélé que le nom Talent Src avait été plaqué sur un logo appartenant à une autre entreprise. Selon les chercheurs de F-Secure, les photos de profil utilisées par les faux recruteurs ont également été prises à de vrais profils Linkedin ou copiées depuis Instagram, mais elles ont été inversées horizontalement pour rendre l’image originale plus difficile à trouver. Au moins l’un des faux recruteurs, dénommée Jennifer White, a obtenu le soutien de nouvelles relations pour des compétences qui ne sont manifestement pas fondées sur une expérience professionnelle vérifiée. Ces avis peuvent contribuer à donner de la crédibilité à un compte et lui permettre de gagner facilement de nouvelles relations. Selon les chercheurs de F-Secure, une personne travaillant pour un grand entrepreneur américain du secteur de la défense, qui a accepté d’inclure Jennifer White à son réseau, a admis qu'elle avait « pour mauvaise habitude de donner son aval sans vraiment connaître la personne ». Les faux recruteurs ont laissé les faux profils en ligne pendant une semaine environ, puis ils ont supprimé les photos et modifier les noms associés aux comptes.

Un objectif indéterminé

On ne sait pas qu’elle était objectif final de cette campagne : elle est peut être l'œuvre de pirates qui cherchent à recueillir des informations qu'ils pourront utiliser pour développer des attaques ciblées contre les entreprises de sécurité ou celle d’une équipe de recherche qui veut montrer dans une future publication les risques représentés par les médias sociaux. Selon des informations basées sur les documents divulgués par l'ancien consultant de la (NSA National Security) Edward Snowden, dans le passé, le GCHQ britannique a utilisé de faux profils Linkedin pour cibler les ingénieurs de l'opérateur belge de télécommunications Belgacom. Mais, peu importe si cette nouvelle campagne de collecte de renseignements est malveillante ou non : l'incident devrait permettre de rappeler à tous qu’il peut être dangereux d'accepter des demandes de mises en relation de personnes inconnues sur les médias sociaux, mais aussi de donner trop de détails sur ses fonctions au sein de l’entreprise dans les CV en ligne.

demande de verification de cv au USA des DRH

Signaler un abus