« Il existe un risque permanent et important pour les éléments clés de l'infrastructure du système de noms de domaine ». Dans un communiqué publié le 22 février dernier, l’Icann, organisme de gestion des serveurs racines DNS, dénonce une situation qui empire et un risque d’une attaque globale réussie aux effets potentiellement dévastateurs de plus en plus pressant. Il est toutefois nécessaire de minimiser certaines informations alarmistes émanant de l'AFP suite à une interview (mal maitrisée ?) avec l'Icann. Quand aux propos également très alarmistes du secrétaire d'Etat Mounir Majhoubi sur Cnews, il ne fait que reprendre l'alerte de l'Icann. Interrogé par la rédaction, Michel Van den Berghe, directeur général d'Orange Cyberdefense, a relativisé les incidents remontés par l'AFP: « On n'en sait rien, on attend de voir. L'objectif d'une telle attaque c'est d'empêcher les gens de se connecter à des sites web, soit d'accéder à de l'information ou de faire du commerce. Ce matin j'ai demandé auprès de nos cybersoc si des clients ont été touchés, il n'y a pas de remontées de l'alerte mais on suit cela de près ». Questionnée sur le même sujet, l'ANSSI n'avait pas de commentaires à faire sur la déclaration du secrétaire d'Etat et de l'AFP.

En clair, les offensives relevées par l'Icann visent à remplacer les adresses de certains serveurs en apportant des modifications à la structure de délégation des noms de domaine. Dans le processus d’échange entre les différents serveurs permettant la connexion à un site web, ils seraient donc en mesure de remplacer l’un d’eux et ainsi de placer un intermédiaire. En 2016 déjà, au premier « Decentralized Web Summit » (8 et 9 juin à San Francisco) Brewster Kahle, du MIT, et Vint Cerf invitaient à réformer le web pour gagner en sécurité en utilisant certaines technologies comme le peer-to-peer ou la blockchain, pour parvenir à établir un système plus décentralisé et plus fiable.

DNSpionnage et coupure des flux

Selon Sébastien Gest, spécialiste en cybersécurité travaillant pour VadeSecure, la méthode privilégiée par les pirates pourrait déboucher sur deux risques : « Le DNSpionnage, quand le pirate récupère les flux et copie ce qu’il s’y passe » et « la coupure pure et simple de certains flux ». S’il concède n’avoir « aucune information » sur le premier cas de figure, M. Gest s’inquiète beaucoup plus du second, rappelant que « la plupart des grosses attaques mises sur pied ces dernières années avaient pour but de mettre à terre le réseau visé, et non de l’espionner ».

Pour autant, la coupure de flux n’entraînerait pas nécessairement un arrêt total d’Internet ou de certains de ses pans, comme cela a pu être rapporté. « Il ne faut pas oublier que même en cas d’attaque de grande ampleur, il existe beaucoup de backups et de process permettant de maintenir la structure globale », souligne l’expert.

Le protocole DNSSEC doit être étendu

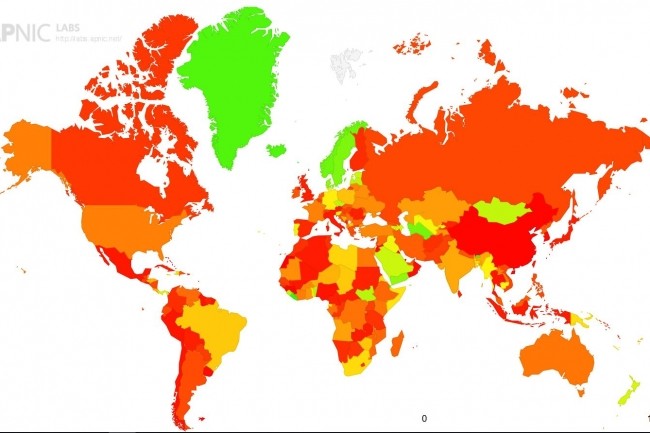

Pour se prémunir d’une potentielle attaque réussie, l’Icann plaide pour la généralisation du protocole DNSSEC (Domain Name System Security Extensions) pour tous les noms de domaine non-sécurisés. Il s’agit d’une « technologie mise au point pour se protéger contre [les modifications apportées à la structure] en " signant " numériquement les données pour en assurer la validité », explicite l’organisme américain. « Bien que DNSSEC ne puisse pas résoudre toutes les formes d'attaque contre le DNS, lorsqu'il est utilisé, une modification non autorisée des informations DNS peut être détectée et les utilisateurs ne peuvent pas être mal dirigés. » Les premières mises en application de ce protocole datent de 2007, mais beaucoup de serveurs n’en sont toujours pas équipés aujourd’hui. Selon les statistiques de l’Apnic (le registre des adresses IP pour la région Asie-Pacifique), le taux de validation DNSSEC dans le monde ne serait actuellement que de 19 %.

Commentaire