Après le Covid-19 c'est au tour d'un des plus dangereux ransomware du moment de muter. La variante de Ryuk, découverte par l'ANSSI qui a mis à jour son précédent rapport, se révèle être potentiellement encore plus redoutable car dotée de capacités d'auto-propagation. « En plus des fonctions usuelles, ce programme comprend une nouvelle fonction de réplication sur le réseau local. Le maliciel peut se propager automatiquement de machine à machine au sein du domaine Windows par la création de tâches planifiées à distance », explique l'agence nationale de la sécurité des systèmes d'information.

Faisant partie de la famille des rançongiciels as a service, Ryuk a été identifié à l'été 2018 et n'a pas cessé depuis de monter en puissance avec au moins 150 millions de fonds extorqués depuis sa création. Cette mutation s'attaque à tous les postes pour lesquels des accès RPC ont été configurés, ce qui est, en ces temps d'intensification de télétravail, on ne peut plus répandu. D'après l'Anssi, cette variante est aussi en capacité de réinfecter un terminal déjà compromis par Ryuk. Basé sur du code open source recompilé et contenant une porte dérobée, le mutant est chiffré avec l'algorithme RC4 (utilisant la clé pDkzˆq#+(2w&95) et permet de crypter une arborescence de fichiers.

Une auto propagation difficile à contenir

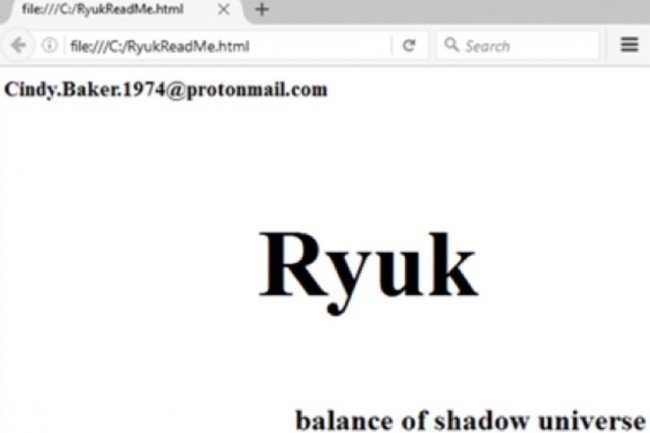

« Le programme se recopie en prenant pour suffixe rep.exe ou lan.exe. Il génère toutes les adresses IP possibles des réseaux locaux et envoie un ping ICMP sur chacune. Il énumère les adresses IP du cache ARP local et leur envoie un paquet (probablement l’appel Wake-on-LAN déjà documenté pour ce code). Le programme énumère ensuite les partages ouverts sur les IP trouvées, monte chacun et peut en chiffrer le contenu. Il peut également créer sur l’hôte ciblé un fichier ryukreadme. html et une copie de lui même. Enfin, il peut créer à distance une tâche planifiée pour s’exécuter sur cet hôte », indique l'Anssi. En tout, 41 processus et 64 services peuvent être stoppées par cette variante de Ryuk dont, sans surprise, nombre d'entre eux servent à de la sauvegarde et à de la sécurité (Veeam, Acronis, Sophos...) ou sont relatifs à des applications (Oracle, Outlook, Thunderbird, sql...).

Empêcher cette dernière génération de ransomware de se répandre à d'autres réseaux ne s'avère pas simple : « L’absence de test de réinfection ne permet pas de simplement créer un objet système protégeant d’une infection. La propagation se fait en utilisant un compte privilégié du domaine. Si le mot de passe de cet utilisateur est changé, la propagation va continuer tant que les tickets Kerberos ne sont pas expirés. Si l’utilisateur est désactivé, le problème sera le même », prévient l'ANSSI.

Des mesures de contournement en attendant mieux

La situation est-elle désespérée ? Une poignée de mesures de contournement peuvent être envisagées à ce jour pour endiguer la propagation, sans toutefois empêcher le processus de chiffrement des postes infectés. « Une mesure de mitigation envisagée pourrait être de changer le mot de passe ou de désactiver l’utilisateur (suivant le compte utilisé), puis d’effectuer une double rotation du mot de passe de KRBTGT du domaine. Cette solution provoquerait de fortes perturbations sur le domaine, nécessiterait de nombreux redémarrages, mais arrêterait immédiatement la propagation », fait savoir l'Anssi. Des rustines salutaires en attendant mieux...

Commentaire