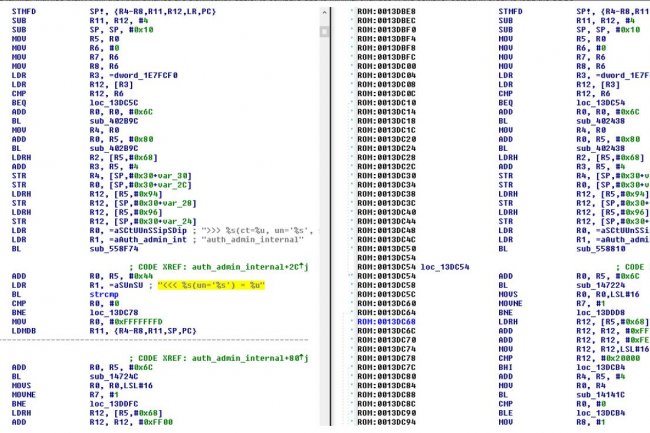

Juniper a revu sa liste des versions de ScreenOS qui contiennent une porte dérobée permettant à des attaquants d'obtenir des accès administrateur aux appliances de firewall NetScreen. Le fournisseur avait découvert du code indésirable dans son logiciel ScreenOS qui pilote ses équipements Netscreen. D'une part, une porte dérobée permettait à un attaquant de contourner l'authentification des programmes SSH et Telnet (CVE-2015-7755) et d'accéder à distance à l'administration des firewalls. D'autre part, une 2ème porte dérobée permettait d'obtenir des accès à privilèges aux appliances et de déchiffrer des connexions au sein de réseaux privés virtuels (CVE-2015-7756). Le fournisseur avait alors indiqué que les versions 6.2.0r15 à 6.2.0r18 étaient vulnérables de même que les versions 6.3.0r12 à 6.3.0r20.

Mais une analyse des chercheurs en sécurité de la société Rapid7 a indiqué que toutes les versions listées n'étaient pas concernées par les deux problèmes. « Peu de temps après la publication du bulletin d'alerte par Juniper, un collaborateur de FoxIT a indiqué qu'ils pouvaient identifier le mot de passe de la backdoor en six heures. Une rapide recherche sur le moteur Shodan a identifié près de 26 000 terminaux Netscreen ayant un accès SSH ouvert. Compte-tenu de la gravité du problème, nous avons décidé d'enquêter », explique HD Moore, le directeur de recherche de Rapid7 qui détaille ce que sa société a trouvé.

La probabilité d'une attaque est élevée

A la suite de ce billet, Juniper a révisé son bulletin d'alerte pour clarifier l'impact et le nombre de versions concernées de ScreenOS, finalement plus limité qu'au départ. Le problème concernant l'accès administrateur n'affecte que les versions 6.3.0r17 à 6.3.0r20, tandis que le problème de déchiffrement du trafic VPN touche les versions ScreenOS 6.2.0r15 à 6.2.0r18 et 6.3.0r12 à 6.3.0r20.

Néanmoins, les utilisateurs de NetScreen doivent mettre à jour leurs équipements avec les nouvelles versions de ScreenOS (6.2.0r19 ou 6.3.0r21) livrées par Juniper, ou bien installer une version sans porte dérobée du firmware qu'ils exploitent et que Juniper a également mis à disposition. Ces nouvelles mises à jour portent la lettre b derrière le numéro de version. La probabilité d'une attaque est élevée, en particulier depuis que le mot de passe de la porte dérobée a été révélé.

Commentaire