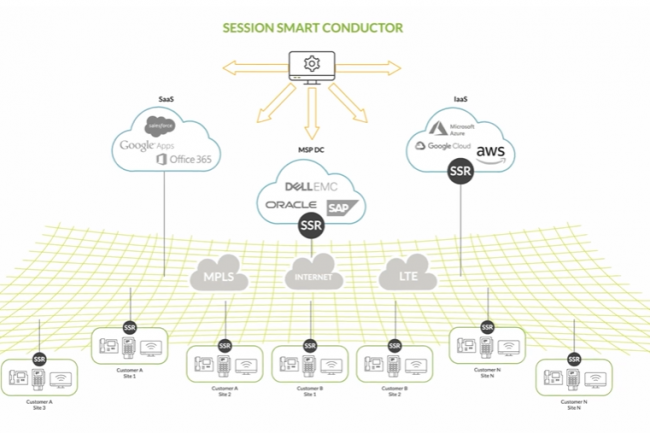

Juniper Networks a alerté sur une vulnérabilité critique (CVE-2024-2973 au score CVSS de 10) de contournement d'authentification via un canal ou chemin d'accès alternatif dans Session Smart Router ou Conductor et WAN Assurance Router. Ce vecteur d'attaque ouvre la voie à du contournement d'authentification réseau avec une opportunité de prise de contrôle total d'un terminal. Seuls les routeurs ou la plateforme de management Conductor qui fonctionnent dans des configurations redondantes à haute disponibilité sont concernés selon le fournisseur. A ce jour Juniper Networks n'a pas connaissance d'un exploit lié à cette faille qui a été découverte en interne à la suite de tests de sécurité sur ses produits.

Cette vulnérabilité affecte les produits suivants : toutes les versions de Session Smart Router antérieures à 5.6.15, de 6.0 avant 6.1.9-lts, à partir de 6.2 avant 6.2.5-sts, toutes les versions de Session Smart Conductor antérieures à 5.6.15, de 6.0 avant 6.1.9-lts, à partir de 6.2 avant 6.2.5-sts. Ainsi que les versions WAN Assurance Router 6.0 avant 6.1.9-lts, 6.2 versions avant 6.2.5-sts.

Pas de solution de contournement mais une mise à jour à appliquer dès que possible

Aucune solution de contournement n'est proposée, il faut donc mettre à jour dès que possible les systèmes concernés. "Dans un déploiement géré par Conductor, il suffit de mettre à jour les nœuds du Conductor et la correction sera appliquée systématiquement à tous les routeurs connectés "explique la société. Elle précise que le patch n'a pas d'impact sur les fonctions du data plane des routeurs". L'application du correctif ne perturbe pas le trafic de production. "Il peut y avoir un temps d'arrêt momentané (moins de 30 secondes) de la gestion basée sur le web et des API, mais cela se résoudra rapidemen", conclut le spécialiste du réseau.

Commentaire