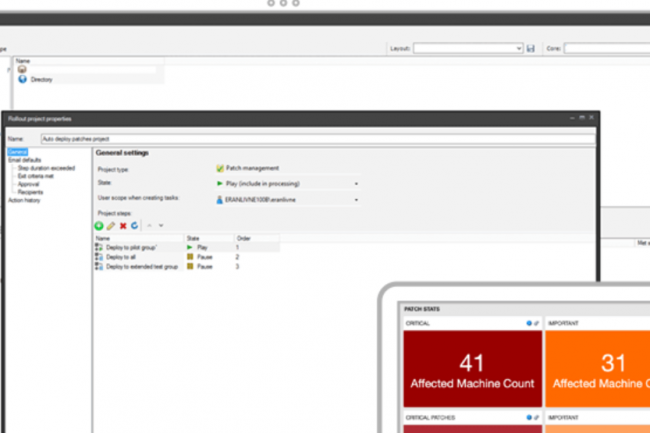

Attention à une vulnérabilité découverte dans l'outil de surveillance de terminaux Endpoint Manager (EPM) d'Ivanti pour entreprises. Aujourd'hui corrigée, elle peut déboucher en cas d'exploit sur le piratage de terminaux endpoint gérés par cette solution. Le fournisseur conseille ainsi aux utilisateurs de déployer le correctif dès que possible, car les failles dans ce type d'outils sont des cibles attrayantes que les attaquants ont déjà exploité dans le passé. Cette faille, référencée CVE-2023-39336, affecte la version EPM 2022 SU4 et toutes les versions antérieures de la solution d'Ivanti, et affiche un score de criticité de 9,6 sur 10. Dans son bulletin, le fournisseur explique que cette faille d'injection SQL permet à des attaquants situés sur le même réseau d'exécuter des requêtes SQL arbitraires et de récupérer les résultats sans avoir besoin d'une authentification du serveur EPM. Une exploitation réussie peut conduire les attaquants à prendre le contrôle des machines exécutant l'agent EPM ou à exécuter un code arbitraire sur le serveur si ce dernier est configuré avec Microsoft SQL Express. Sinon, l'impact s'applique à toutes les instances de MSSQL.

Le 20 décembre, le fournisseur avait corrigé 20 vulnérabilités dans sa solution de gestion des terminaux mobiles d'entreprise (Enterprise Mobile Device Management, EDM) Avalanche. Même si pour le moment aucun rapport n'indique que ces failles ont été ciblées dans la nature, d'autres zero day dans les produits de gestion de terminaux d'Ivanti ont déjà été exploitées par le passé. En août, l'éditeur avait mis en garde ses clients contre une faille de contournement d'authentification dans son produit Sentry, anciennement connu sous le nom de MobileIron Sentry, une passerelle qui sécurise le trafic entre les terminaux mobiles et les systèmes d'entreprise backend. L'agence américaine de cybersécurité et de sécurité des infrastructures (cybersecurity and infrastructure security agency, CISA) avait alors ajouté ce trou de sécurité à son catalogue de vulnérabilités connues et exploitées « Known Exploited Vulnerabilities ».

Une faille dans EDM déjà corrigée en décembre 2023

En juillet 2023 des attaquants bénéficiant d'un soutien de niveau étatique, avaient exploité deux vulnérabilités zero day, référencées CVE-2023-35078 et CVE-2023-35081, dans la solution Endpoint Manager Mobile (EPMM) du même éditeur, anciennement connu sous le nom de MobileIron Core, pour s'introduire dans les réseaux du gouvernement norvégien. Par le passé, de nombreux acteurs malveillants spécialisés dans les attaques de ransomware ont exploité des failles dans des logiciels de gestion des terminaux, y compris des logiciels utilisés par des fournisseurs de services managés (Managed Services Providers, MSP), ce qui a pu avoir un impact sur des milliers d'entreprises. En raison de leurs capacités étendues et de leurs autorisations à privilèges sur les systèmes, ces agents de gestion peuvent être utilisés comme des chevaux de Troie d'accès distant s'ils sont détournés.

Commentaire