Rester à jour, voir étendre son périmètre d’action. C’est la stratégie du groupe APT (Advanced Persistent Threat) Iron Tiger qui vient de mettre à jour ses capacités de nuisance avec des fonctionnalités supplémentaires dans ses malwares, Sysupdate. En particulier, il cible l’écosystème Linux, a observé Trend Micro. Après un premier échantillon de cette version déniché en juillet 2022, les chercheurs ont trouvé plusieurs charges utiles similaires fin octobre 2022. Elles présentaient des similitudes avec la famille de malwares SysUpdate.

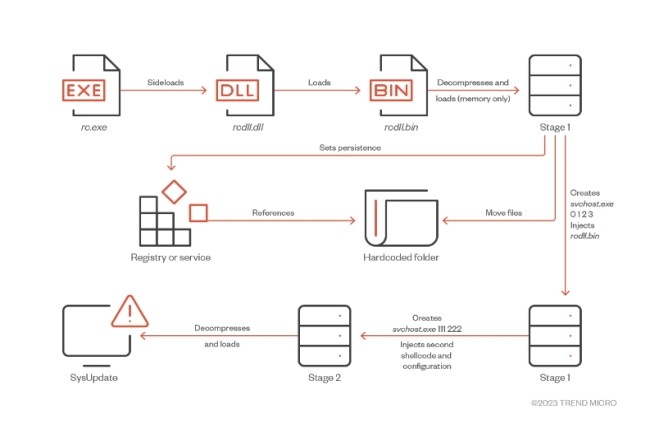

L’activité du groupe, basé en Chine, a été repérée depuis 2013. Dans l’une de ses premières opérations, il a volé des téraoctets de données confidentielles à des employés d'entreprises IT aux États-Unis. Dans la dernière variante du malware, le groupe a complexifié la logique de chargement pour échapper aux solutions de sécurité.

Une orientation affichée sur Linux

La dernière variante du malware est écrite en C++ à l'aide de la bibliothèque Asio, et sa fonctionnalité est très similaire à la version Windows. Selon le rapport de Trend Micro, lSysUpdate dispose de fonctions exécutant des services système, de réaliser des captures d'écran, de parcourir et de terminer des processus, de récupérer des informations sur le lecteur, d'exécuter des commandes, de trouver, de supprimer, de renommer, de télécharger des fichiers et de parcourir le répertoire de fichiers de la victime.

En enquêtant sur l'infrastructure de SysUpdate, les chercheurs ont trouvé des fichiers ELF liés à des serveurs de commande et de contrôle. « D’après nos analyses, nous pensons que cette version de SysUpdate a été conçue pour la plateforme Linux », indique le rapport. Les échantillons ELF partageaient des clés de chiffrement réseau communes et présentaient de nombreuses caractéristiques similaires, comme les fonctions de traitement des fichiers. « Il est possible que le développeur ait utilisé la bibliothèque Asio en raison de sa portabilité sur plusieurs plates-formes », indique encore le rapport.

Dans la version Linux, une fonction supplémentaire effectue des communications de commande et de contrôle par le biais de requêtes DNS TXT. « Même si le DNS n’est pas censé être un protocole de communication, l'attaquant abuse de ce protocole pour envoyer et recevoir des informations », indique le rapport. Le vecteur d'infection initial est encore inconnu, mais les experts ont constaté que les applications de chat étaient également utilisées pour attirer et tromper les victimes afin qu'elles téléchargent la charge utile d'infection. Une fois le téléchargement réussi, le malware renvoie aux serveurs de commande et de contrôle des informations comme le GUID, le nom d'hôte, le nom d'utilisateur, l'adresse IP locale et le port utilisé pour envoyer la requête, le PID actuel, la version du noyau et l'architecture de la machine, ainsi que le chemin du fichier actuel. Selon le rapport, l'une des victimes de cette campagne était une société de jeux d'argent aux Philippines et l’on sait que le groupe cible fréquemment l'industrie des jeux d'argent et la région de l'Asie du Sud-Est.

Intérêt pour d'autres plateformes

L'acteur de menace avait déjà indiqué son intérêt pour d'autres plateformes que Windows. En 2022, le groupe Iron Tiger, également connu sous le nom d'APT 27, a ciblé les systèmes MacOS et Linux avec sa famille de malwares rshell. Les chercheurs de Trend Micro s’attendent à l’apparition de mises à jour de ces outils, adaptées à d'autres plateformes et apps. « L'acteur de la menace est susceptible de réutiliser les outils mentionnés ici dans de futures campagnes qui pourraient cibler différentes régions ou industries à court et à long terme », indique encore l’étude.

Commentaire