Sécuriser les applications et les données de l'entreprise disséminées sur des clouds privés et publics et sur de multiples sites locaux, tel est l’ambitieux défi qu’IBM compte relever avec Cloud Pak for Security. Pour cela, la solution s’appuie sur une technologie open source d’identification des menaces, sur des capacités d'automatisation pour accélérer la réponse aux cyberattaques, et peut également intégrer les informations des systèmes de sécurité de produits déjà utilisés par les clients pour renforcer la sécurité opérationnelle, et le tout dans le même environnement. Les IBM Cloud Paks combinent la plateforme d'applications conteneurisées OpenShift Container Platform de Red Hat basée sur Kubernetes avec Red Hat Linux et diverses technologies de connexion pour permettre aux entreprises de déployer et de gérer des conteneurs sur l'infrastructure de leur choix, qu'elle soit privée ou publique, aussi bien AWS, Microsoft Azure, Google Cloud Platform, Alibaba ou IBM Cloud. Cloud Pak for Security est le dernier des six produits déjà disponibles que sont Data, Application, Integration, Automation et Multicloud Management. Selon big blue, « tous ces produits intègrent également le middleware conteneurisé d'IBM qui permet aux clients de faire tourner rapidement des conteneurs prêts pour l'entreprise ».

Les Cloud Paks participent de l’effort de développement massif entrepris par big blue pour construire un écosystème de cloud avancé en utilisant la technologie acquise pour 43 milliards de dollars avec le rachat de Red Hat en juillet dernier. À terme, ces kits incluront les solutions DB2, WebSphere, API Connect, Watson Studio, Cognos Analytics d'IBM et plus encore. « L'infrastructure évolue de telle manière que le périmètre traditionnel disparaît, et dans le domaine de la sécurité, les clients disposent d’un tas de solutions de sécurité point-fournisseur, plus aujourd’hui cloud-fournisseur, pour gérer cet environnement disparate », a déclaré Chris Meenan, directeur offering management and strategy chez IBM Security. Pour protéger cet environnement IT fragmenté, les équipes de sécurité doivent procéder à des intégrations complexes et passer en permanence d'un écran à l'autre et d'un produit à un autre. « Plus de 50% des équipes de sécurité déclarent qu'elles ont du mal à intégrer les données avec des outils de sécurité et d'analyse disparates et à combiner ces données entre leurs environnements sur site et dans le cloud pour repérer les menaces avancées », a déclaré Chris Meenan.

Plusieurs connecteurs Cloud Pak

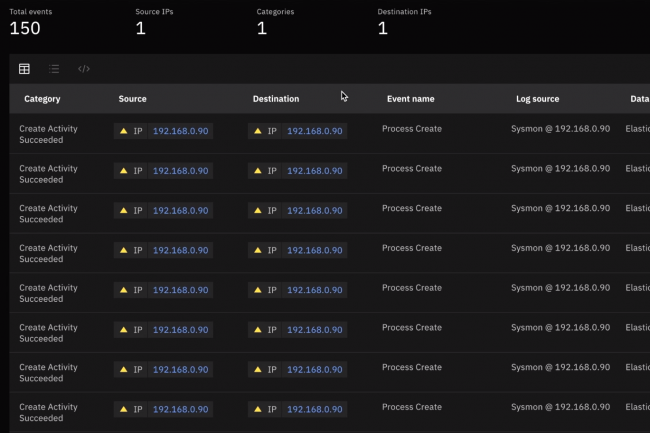

Selon IBM, l'un des apports fondamentaux de Cloud Pak for Security, c’est qu'il peut, à partir d'un seul tableau de bord conteneurisé, se connecter, recueillir et consulter des informations provenant d'outils et de sources de données de tierces parties existants, y compris celles de multiples plates-formes d’informations sur la sécurité et de gestion des événements, de systèmes de détection aux points terminaux, de services d’intelligence sur les menaces, de référentiels d'identité et de cloud. Les connecteurs Cloud Pak Connectors ont été inclus pour permettre une intégration avec les outils de sécurité de fournisseurs comme IBM, Carbon Black (désormais propriété de VMware), Tenable, Elastic, BigFix et Splunk, et les configurations de cloud public d'IBM, AWS, et Microsoft Azure. « Dans le cas présent, le gros avantage, c’est que l'outil permet aux équipes de sécurité de connecter toutes les sources de données pour repérer les menaces invisibles et prendre de meilleures décisions basées sur les risques, tout en laissant les données là où elles se trouvent, sans avoir besoin de les transférer sur la plate-forme pour analyse », a expliqué M. Meenan. « Il y a une masse énorme de données de sécurité et nous voulions éviter à tout prix que les clients soient obligés de mettre en place un autre lac de données », a ajouté M. Meenan. « Cloud Pak leur permet d'accéder aux données au repos sur divers systèmes de sécurité, de rechercher et d'interroger tous ces systèmes dans un framework open source fédéré commun ».

Par exemple, le système prend en charge STIX (Structured Threatd Threat Information Expression), un langage open source utilisé pour échanger des informations sur les cybermenaces. La plate-forme comprend également d'autres technologies open source qu'IBM a co-développées dans le cadre de l'Open Cybersecurity Alliance (OCA), un OASIS Open Project dont IBM Security et McAfee ont été les premiers contributeurs. La technologie open source et la possibilité de collecter et d'échanger facilement des données à partir de sources multiples devraient être très attractives pour les analystes. « Le principal atout, c’est leur capacité à rassembler des données de sécurité provenant d'une grande variété de sources et à fournir un accès flexible et ouvert à ces données », a déclaré Martin Kuppinger, fondateur et analyste principal chez KuppingerCole. « Ils fédèrent les données, ils ne les répliquent pas, ce qui évite d'avoir un autre lac de données. Enfin, les données peuvent être consommées de manière flexible par les applications construites sur Security Cloud Pak, mais aussi sur des services externes. Les données de sécurité étant généralement réparties sur de nombreux systèmes, cela simplifie la mise en place de solutions de sécurité intégrées et permet de mieux relever les défis pour gérer des attaques complexes. IBM a réussi à lancer cette offre avec un écosystème de partenaires très large et complet. On peut donc dire qu’IBM a mis sa promesse à excution ».

Automatiser les réponses aux menaces

Toujours selon IBM, une fois les données recueillies et analysées, la plate-forme permet aux équipes de sécurité d'orchestrer et d'automatiser leur réponse à des centaines de scénarios de sécurité courants. « La technologie d'automatisation Red Hat Ansible supportée par Cloud Pak permet aux clients de définir des actions comme la segmentation d'un domaine multi-cloud ou le verrouillage rapide d'un serveur », a encore déclaré Chris Meenan. « Grâce à la plate-forme, les clients peuvent formaliser facilement les processus de sécurité, orchestrer les actions et automatiser les réponses à l'échelle de l'entreprise, ce qui leur permet de réagir plus rapidement et plus efficacement, tout en collectant les informations nécessaires pour accroître la surveillance réglementaire », a encore affirmé le fournisseur.

Commentaire