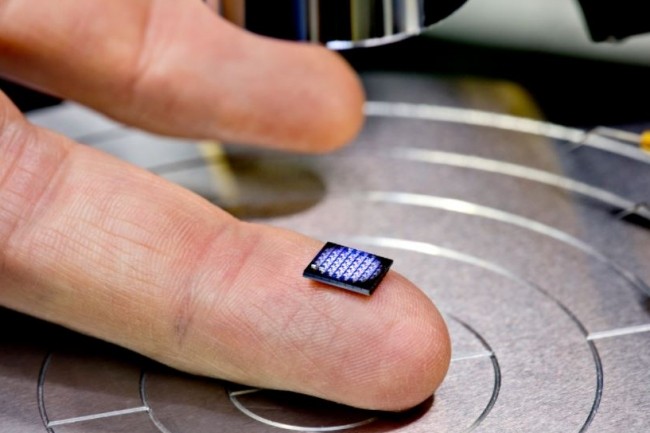

Dans cinq ans, les chercheurs d'IBM espèrent déployer des micro-ordinateurs granulaires qui, associés à un registre électronique de blocs de chaînes, pourraient être utilisés pour vérifier et suivre les marchandises dans le monde entier. D'après la société, ce type de terminaux miniaturisés également baptisés crypto-ancres, pourraient être utilisés pour authentifier aussi bien des produits pharmaceutiques que des produits de luxe tels que les diamants, du point d'origine au commerçant.

Les chaînes d'approvisionnement peuvent être composées de dizaines d'entités - de l'expéditeur à l'exportateur, de l'importateur et des transitaires - provenant de plusieurs pays. À mesure que les marchandises passent d'un port à un autre, les criminels ont de nombreuses occasions de manipuler des produits. En outre, il existe également une énorme quantité de documentation associée aux transactions transfrontalières, selon Paul Brody, responsable innovation en technologie blockchain chez Ernst & Young. Bien que les secteurs de la chaîne d'approvisionnement et du transport soient passés d'un système entièrement papier à un système d'échange électronique, ces systèmes continuent d'être cloisonnés au sein d'une même entreprise.

Des ancrages cryptographiques musclés à l'intelligence artificielle

« Et ce qui se passe, c'est que nous avons tous cette information numérique, mais nous avons besoin d'un moyen plus efficace de l'amener sous une infrastructure unique », a déclaré Paul Brody. « Et c'est ce que la blockchain est en train de faire - gérer l'aspect physique, financier, les contrats légaux et les opérations dans un seul contrat numérique. » Arvind Krishna, directeur d'IBM Research, a expliqué dans un blog que les crypto-ancres pourraient être intégrés dans des objets et des dispositifs quotidiens. « Ils seront utilisés en tandem avec la technologie de comptabilité distribuée de blockchain pour assurer l'authenticité d'un objet de son point d'origine à quand il atteint les mains du client », a-t-il dit.

Essentiellement, les ancrages cryptographiques serviront non seulement de capteurs mobiles ou d'émetteurs, mais contiendront également des hachages uniques qui peuvent authentifier l'origine et le contenu d'un produit, s'assurant ainsi qu'il correspond à l'enregistrement électronique de la chaîne de blocs. Dans le cas de liquides ou de métaux pouvant se dilater sous l'effet de la chaleur, les ancrages cryptographiques peuvent être équipés d'un dispositif optique spécial et d'algorithmes d'intelligence artificielle pour apprendre et identifier la structure optique et les caractéristiques de certains objets. Ils peuvent également identifier la présence de séquences d'ADN en quelques minutes, a déclaré IBM.

Repérer aussi les produits génétiquement modifiés

Selon Arvind Krishna, la technologie de suivi des produits ouvrira la voie à de nouvelles façons de manipuler la sécurité alimentaire, de documenter l'authenticité des composants fabriqués, de repérer les produits génétiquement modifiés, d'identifier les contrefaçons et de protéger la provenance des produits de luxe. Les grands livres électroniques de blockchain sont déjà pilotés dans les chaînes d'approvisionnement pour suivre en temps réel les marchandises qui transitent dans le monde ou simplement se déplacer entre une entreprise et ses fournisseurs. Les défis avec blockchain restent, cependant, selon Paul Brody.

Par exemple, l'immutabilité des données sur une blockchain le rend idéal pour l'audit, mais si les données sont incorrectes, il est également garanti d'avancer dans le grand livre de manière incorrecte, poursuit Paul Brody. « Vous devez vous assurer que les données sont exactes, car ce sera très important ». Les blockchains eux-mêmes sont incroyablement résilients en ce sens qu'ils constituent un réseau décentralisé de nœuds indépendants, ce qui les rend extrêmement difficiles à démonter dans leur ensemble. Mais la technologie du ledger distribué présente une faiblesse associée au logiciel personnalisé construit au-dessus et sur les bords du réseau. « Du point de vue de la cybersécurité, la protection des bords du réseau contre les attaques sera la clé », a déclaré Paul Brody. « Les attaques ont tendance à se diriger vers les points les plus faibles du réseau, donc même si la blockchain elle-même est résiliente, s'il y a des faiblesses significatives dans la connectivité IoT, celles-ci seront exploitées. »

Commentaire