C’est à l’automne dernier que Scorecards a vu le jour sous l’impulsion de l’OpenSSF (Open source security foundation). Ce projet avait pour ambition d’évaluer et d’identifier les faiblesses de sécurité des logiciels open source. Aujourd’hui en collaboration avec Google, l’association annonce Scorecards v2 avec plusieurs évolutions : plus de contrôles de sécurité, plus de programmes évalués et résultats plus accessibles pour analyse. Selon Google, Scorecards a évalué les critères de sécurité de plus de 50 000 projets open source à ce jour.

Dans le détail des avancées, l’identification des risques intègre maintenant le framework « know, prevent, fix » développé par Google en février dernier. Il propose un cadre pour les différentes étapes de l’analyse de risque. Sur l’aspect contrôle, il y a la brique Branch Protection où les développeurs peuvent vérifier que le projet impose une révision du code par un autre développeur avant que le code ne soit validé. Actuellement, cette vérification ne peut être exécutée que par un administrateur de dépôt en raison des limitations de l'API GitHub.

Un renforcement des tests et de la sécurité des token GitHub

Toujours dans ce souci de vérification, la version 2 de Scorecards peut détecter si un projet se sert des outils de fuzzing (test à partir de données aléatoires) et SAST (static application security testing) dans le système CI/CD. Ils peuvent être utilisés pour détecter les bugs au début du cycle de développement.

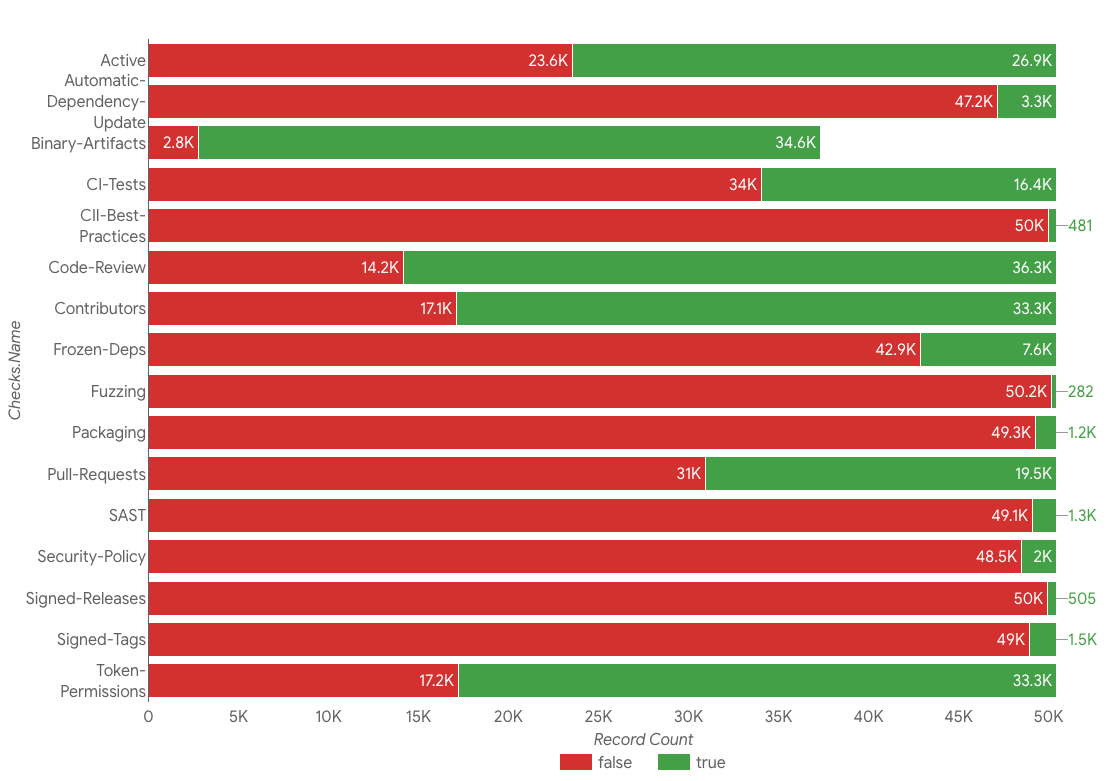

Exemple de vérification sur 50 000 dépôts. (Crédit Photo: Google)

Par ailleurs, beaucoup de projets open source se servent de Github et notamment du service Actions comme solution d’intégration et de contrôle continu. Il existe un risque d’injection de code malveillant pour gagner les privilèges des token Github. Pour atténuer ce risque, Scorecards vérifie désormais que les flux de travail GitHub suivent le principe du moindre privilège en rendant les token en lecture seule par défaut.

Commentaire