Github a mis à jour son service Advanced Security avec une fonctionnalité de protection proactive contre les fuites de données. Celle-ci se met en oeuvre lorsque les développeurs poussent leurs propositions de code vers un référentiel distant via la commande git push. La fonctionnalité de « push protection » parcourt alors le code pour bloquer l’opération de partage si elle identifie des « secrets », c'est-à-dire des informations sensibles telles que clés d’accès, identifiants ou clés d’API permettant une authentification.

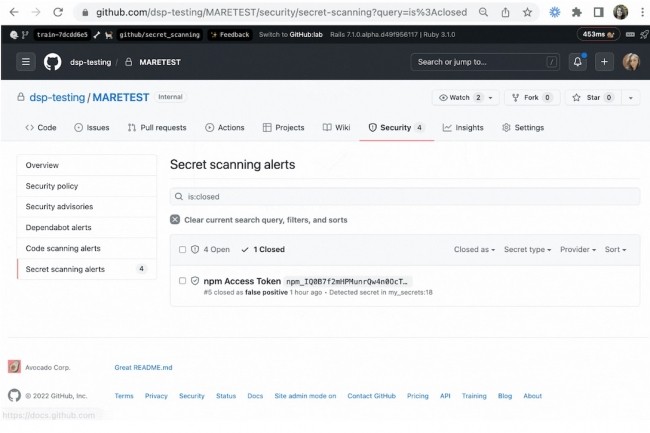

Cette capacité a été présentée il y a quelques jours dans un billet de blog. GitHub Advanced Security est proposé aux entreprises. Il fournit des services d’analyse de code, de vérification des dépendances et de recherche de « secrets » (secret scanning) pour aider à garantir que ces informations ne soient pas exposées au sein d’un référentiel. Lorsqu’un secret est repéré, les développeurs peuvent vérifier s'il s'agit bien d'une donnée confidentielle et la supprimer avant de soumettre de nouveau leur code. Dans les rares cas où une correction immédiate n’est pas pertinente, les développeurs peuvent avancer en indiquant que le secret est un faux positif, un test ou une correction à effectuer plus tard, explique GitHub.

69 modèles fiables pour détecter les secrets

Avec la fonctionnalité de protection proactive, le scanning de secrets est embarqué dans le workflow des développeurs. Pour que cet apport ne vienne pas entraver la productivité du développement, push protection ne supporte que les types de clés qui peuvent être détectés avec précision. Selon GitHub, sa fonctionnalité a déjà détecté plus de 700 000 secrets au sein de milliers de référentiels privés.

« L’an dernier, nous avons modifié le format de nos propres secrets et commencé à collaborer avec d’autres émetteurs de tokens pour créer des modèles hautement identifiables », rappelle GitHub dans son billet. « Aujourd’hui, nous lançons la prise en charge de 69 modèles très fiables qui ont chacun un ratio signal/bruit auquel les développeurs peuvent se fier ». GitHub vérifie plus d’une centaine de types de tokens différents pour détecter les secrets.

Commentaire