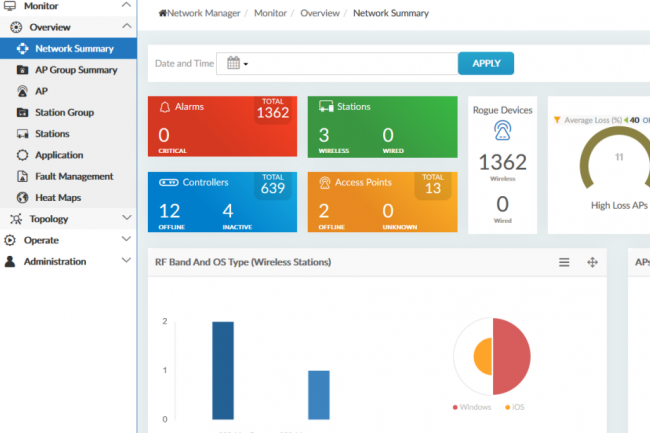

Le temps appartient à ceux qui se lèvent tôt, mais aussi aux éditeurs de sécurité peu pressés de corriger leurs failles. C'est le cas de Fortinet qui a mis un an et demi à combler une faille, pourtant critique (score CVSS 9.6), dans son outil FortiLM servant à surveiller, exploiter et administrer les réseaux sans fil. Parmi les utilisateurs, on trouve aussi bien des agences gouvernementales, organismes de santé, que des établissements scolaires et des grandes entreprises. Découvert par le chercheur en sécurité Zach Hanley d'Horizon3.ai en mai 2023, ce trou de sécurité (CVE-2023-34990) permettait à un attaquant distant non authentifié d'exécuter des commandes ou du code non autorisé et d'accéder à des fichiers sensibles. Deux principales versions sont affectées : FortiWLM 8.5 (8.5.0 jusqu'à 8.5.4) et 8.6 (8.6.0 jusqu'à 8.6.5), nécessitant d'effectuer des mises à jour respectivement et au minimum vers la v8.5.5 et la v8.6.6.

Malgré l'avertissement public du chercheur en mars dernier concernant cette zero day, l'absence à l'époque d'identification CVE et de bulletin de sécurité associé ont rendu les utilisateurs inconscients du risque de ne pas migrer vers une version sûre. A ce jour, aucune trace d'exploit n'a cependant été détectée. « Abusant de l'absence de validation d'entrée, un attaquant peut construire une requête où le paramètre imagename débouche sur du path traversal [accès à des fichiers et répertoires stockés en dehors du dossier racine d'un site web, ndlr], permettant à l'attaquant de lire n'importe quel fichier journal sur le système », avait expliqué Zach Hanley. « Heureusement pour un attaquant, le FortiWLM a des journaux très verbeux - et enregistre l'ID de session de tous les utilisateurs authentifiés. En utilisant la lecture arbitraire du fichier journal ci-dessus, un attaquant peut maintenant obtenir l'ID de session d'un utilisateur et se connecter, ainsi qu'abuser des points de terminaison authentifiés. »

Commentaire