Flame, un gros pack de logiciels malveillants ciblant des ordinateurs localisés au Moyen-Orient, se répand en utilisant de fausses mises à jour de Windows. Ce malware sophistiqué, utilisé par un auteur inconnu pour voler des informations en provenance d'Iran et de pays voisins, crée de faux certificats qui lui permettent de tromper Windows, faisant croire au système d'exploitation que certaines composantes de Flame sont des produits Microsoft.

Dès que le problème des certificats a été identifié, Microsoft a agi rapidement pour y remédier. Dimanche, l'éditeur a publié un avis de sécurité et un patch pour révoquer les certificats compromis. « Pour se propager, Flame utilise notamment les certificats pour déclencher de fausses mises à jour de Windows », explique Alex Gostev, expert en malware de Kaspersky Lab. Ainsi, quand une machine lance Windows Update, une composante de Flame appelée «Gadget» redirige le client de mise à jour vers une autre machine infectée sur le réseau. Celle-ci envoie une mise à jour malveillante sur le premier ordinateur. Comme l'ont constaté les chercheurs en sécurité, la mise à jour malveillante « utilise le faux certificat Microsoft, qui permet de faire exécuter la mise à jour bidon de Windows sur la machine de la victime sans aucun avertissement. »

Des mises à jour pour neutraliser le malware

Depuis que l'univers informatique a pris conscience de Flame, les éditeurs de logiciels de sécurité ont émis des mises à jour pour leurs programmes anti-malware afin de neutraliser le Cheval de Troie . Cependant, pour Alex Gostev, Flame pourrait bien embarquer d'autres pièges dans son code. « Il n'est pas impossible que Flame utilise une vulnérabilité zero-day inconnue pour infecter au préalable les ordinateurs », a-t-il prévenu. « Il est important d'avoir à l'esprit que l'infection initiale opérée par Flame peut encore se produire par le biais de vulnérabilités zero-day ». Une vulnérabilité zero-day est une faille encore inconnue de l'éditeur de logiciels et de la communauté de la sécurité, jusqu'à ce que quelqu'un découvre qu'elle est exploitée « à l'état sauvage » par des logiciels malveillants.

Dans un blog, Microsoft estime que, étant donné que Flame est visiblement utilisé dans des attaques sophistiquées et très ciblées, la grande majorité de ses clients ne sont pas directement concernés par le malware. Cependant, l'éditeur considère que ce n'est pas une raison pour retarder l'application du patch corrigeant le certificat. « Certaines techniques utilisées par Flame pourraient également être mises à profit par d'autres pirates pour lancer des attaques plus courantes contre des ordinateurs en dehors de la zone cible du malware », a mis en garde Microsoft.

Flame utilise Windows Update pour se propager

2

Réactions

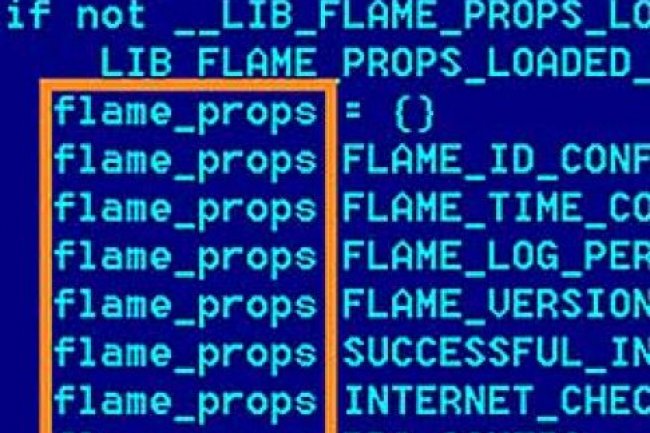

le Cheval de Troie Flame crée de faux certificats qui font croire à Windows que certaines composantes du malware proviennent directement de Microsoft.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

On prend les enfants du bon Dieu pour des canard sauvages ?

Signaler un abusOn trouve dans la même page l'information selon laquelle Stuxnet est utilisé comme une arme par les E.U., Flame utilise Windows Update (le cordon ombilical des mises à jours récurrentes) et on voudrait nous faire croire que MS fournit une protection ? Je vais finir par penser que le cheval de troie se nomme Windows ! A moins que déjà plus bas, dans le bios ou enfoui dans le microcode des processeurs se trouvent les backdoors qui donnent à ceux qui les connaissent le pouvoir absolut sur nos ordinateurs, smartphone, voiture, frigo...

Enfin tant qu'on n'est pas déclaré axe du mal tout va bien !

Ce qui est intéressant, c'est que si ce meme type de virus, si il devait s'en prendre aux systèmes des américains ou des israéliens ne pourrait pas fonctionner car ils utilisent un système de décryptage particulier :

Signaler un abushttp://siliconwadi.fr/3555/les-mathematiques-au-service-de-la-securite-informatique-a-lepoque-de-flame-et-de-stuxnet\

Tout ce qu'ils auraient pu découvrir, est un code crypte et rien de plus.