Des chercheurs de l’entreprise de sécurité SafeBreach ont publié la preuve de concept d'un exploit pour deux failles dans LDAP (Lightweight Directory Access Protocol) de Windows qui pourraient entraîner des pannes de serveur ou l'exécution de code à distance (Remote Code Execution, RCE) sur des serveurs Windows. « Les contrôleurs de domaine Active Directory sont considérés comme un composant essentiel des réseaux informatiques d’entreprise », rappellent les experts qui ont étudié les failles. « Les vulnérabilités identifiées dans les contrôleurs de domaine sont généralement beaucoup plus critiques que celles que l’on trouve dans les postes de travail habituelles. La possibilité d'exécuter du code sur un contrôleur de domaine ou de faire planter des serveurs Windows affecte fortement la posture de sécurité du réseau », ont-ils insisté.

Peu d’information sur les deux failles critiques

Référencées CVE-2024-49112 (gravité 9,8 sur 10) et CVE-2024-49113 (gravité 7,5), ces vulnérabilités ont été corrigées dans les mises à jour du Patch Tuesday de décembre 2024 de Microsoft, sans beaucoup de détails. Cependant, en fin de semaine dernière, SafeBreach a publié une analyse approfondie sur ces failles, ainsi qu'une preuve de concept de l'exploitation de CVE-2024-49113 qui, selon les chercheurs, affecte tout serveur Windows non corrigé, et pas seulement les contrôleurs de domaine, la seule condition étant que le serveur DNS du contrôleur de domaine victime soit connecté à Internet.

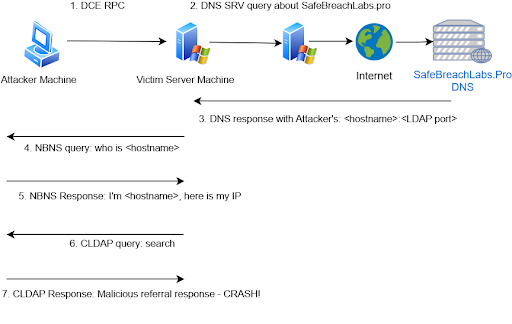

Même si Microsoft n'a publié quasiment aucune information sur la CVE-2024-49113, sa FAQ pour la CVE-2024-49112 fournit quelques informations supplémentaires: « Un attaquant distant non authentifié qui réussirait à exploiter cette vulnérabilité pourrait exécuter un code arbitraire dans le contexte du service LDAP. Cependant, la réussite de l'exploitation dépend du composant ciblé. » Ajoutant : « Pour parvenir à exploiter un contrôleur de domaine pour un serveur LDAP, l’attaquant doit envoyer des appels à Active Directory (AD) via la procédure distante de réplication (RPC) spécialement conçus à la cible pour déclencher une recherche du domaine de l'attaquant ».

Un mode opératoire pour les failles dans LDAP. (Crédit Photo : Safebreach)

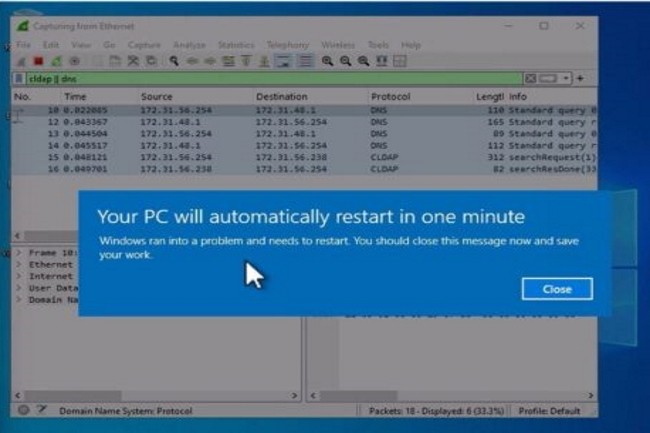

Un PoC qui plante les serveurs et un RCE en préparation

Sur la base de ces informations, SafeBreach a orienté ses efforts vers les exécutables et les bibliothèques de liens dynamiques (DLL) qui mettent en œuvre la logique du client LDAP, et a choisi lsass.exe ou l'une des DLL qu'il charge comme emplacement probable du bogue. Après avoir isolé la DLL incriminée - widap32.dll - les chercheurs ont trouvé un moyen de tromper la victime en lui faisant envoyer une requête LDAP au domaine de l'attaquant et en lui renvoyant une réponse qui a fait planter lsass.exe et l'ensemble du système d'exploitation. (Voir l'analyse pour plus de détails). Les chercheurs travaillent actuellement sur un autre exploit qui ne plante pas le système, mais qui permet l'exécution de code à distance.

Pour pimenter un peu plus la vie des équipes de sécurité, Microsoft indique dans sa FAQ qu'un attaquant pourrait utiliser des tunnels RPC entrants pour exploiter les vulnérabilités. Le fournisseur recommande aux clients qui ne peuvent pas appliquer de correctifs d'empêcher immédiatement les contrôleurs de domaine d'accéder à Internet ou d'interdire les tunnels RPC entrants provenant de réseaux non fiables, en précisant que « l'application de ces mesures d'atténuation réduira le risque qu'un attaquant réussisse à convaincre ou à tromper une victime pour qu'elle se connecte à un serveur malveillant ». Par contre, si une connexion est établie, « l'attaquant pourrait envoyer des requêtes malveillantes à la cible via SSL ». la firme de Redmond ajoute toutefois que « l'application des deux configurations constitue une défense en profondeur efficace contre cette vulnérabilité. »

Commentaire