C’est la règle. Quand un délai de 90 jours est dépassé après que l’équipe du Project Zero de Google ait prévenu une entreprise d’une vulnérabilité dans un de ses logiciels, et que l’entreprise n’a pas corrigé la faille, l’équipe de chercheurs rend ce problème public. C’est ce qui vient d’arriver à Apple, qui a été alerté il y a plus de trois mois par Google d’une faille zero-day sur son système d'exploitation macOS.

Baptisée BuggyCow, cette vulnérabilité permet à un pirate qui s'est déjà introduit sur un Mac d’exploiter la fonction « copy-on-write » (CoW) du noyau de macOS. D’après Wired, certains processus ne chargent pas toutes leurs données en mémoire, mais passent aussi par les fichiers stockés sur disque, surtout s'ils sont volumineux. L’accès à ces données sur disque est protégé et lorsqu’un processus tiers veut les modifier, la fonction CoW permet d’en créer une copie pour ne pas impacter la version originale. La faille trouvée par Google permet de modifier ces données en contournant le CoW et sans que le processus originel ne puisse s’en rendre compte. Et si ce processus dispose de privilèges élevés, un pirate pourrait en profiter pour exécuter du code arbitraire avec ces mêmes droits.

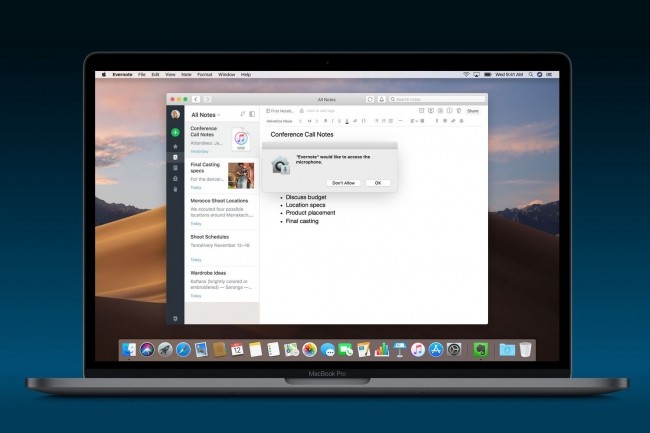

Le plus étonnant est qu’Apple n’ait pas jugé utile de faire un patch dans l’urgence… La firme de Cupertino a juste signalé que la vulnérabilité BuggyCow serait corrigée lors de la prochaine mise à jour de macOS. La dernière version de ce dernier, Mojave 10.14, est actuellement en bêta.

Commentaire