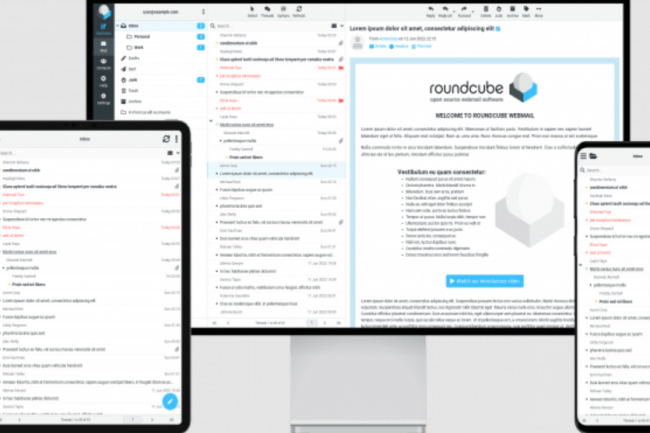

Le client de messagerie open source Roundcube sous licence GPL est bien pratique. À tel point qu'il est même recommandé par l'Etat français pour les administrations et qu'on le retrouve d'ailleurs poussé par de nombreux hébergeurs (OVH, Gandi...). Ces dernières devraient toutefois se méfier et être très vigilantes suite à la découverte faite par des chercheurs en sécurité d'Eset. Ces derniers ont en effet trouvé que le groupe de cybercriminels Winter Vivern mène actuellement des attaques tirant partie d'une faille zero day activement exploitée. « Le groupe a récemment commencé à exploiter une vulnérabilité XSS de type zero day dans le serveur webmail Roundcube. Dans une attaque XSS, des scripts malveillants sont injectés dans des sites web par ailleurs fiables », a prévenu le fournisseur de sécurité. Selon Eset, des entités gouvernementales et un think tank, tous localisés en Europe, ont été ciblés.

Eset a découvert ce trou de sécurité le 12 octobre et a pris contact avec l'équipe en charge de ce webmail qui a réagi en publiant des mises à jour de sécurité dès le 14 octobre. Etonnamment, l'éditeur n'a pas attendu la traditionnelle fenêtre de 90 jours avant de rendre public sa découverte, ce qui se fait avec les failles d'éditeurs commerciaux (Google, Microsoft...). Pour ceux qui ne l'auraient pas encore faite, la mise à jour vers la dernière version du webmail Roundcube est donc à effectuer dès que possible.

Possible lien avec le cybergang MoustachedBouncer allié à la Biélorussie

L'exploit de cette vulnérabilité XSS identifiée en tant que CVE-2023-5631 peut être effectué à distance en envoyant un e-mail corrompu. « À première vue, l'e-mail ne semble pas malveillant, mais en examinant le code source HTML, nous avons pu voir une balise pour les graphiques SVG à la fin qui contient une charge utile malveillante dans le code », a expliqué Mathieu Faou, chercheur en sécurité d'Eset qui a découvert cette faille. « En envoyant un e-mail spécifique, les attaquants sont en mesure de charger un code JavaScript arbitraire dans le contexte de la fenêtre du navigateur de l'utilisateur de Roundcube. Aucune interaction manuelle autre que l'affichage du message dans un navigateur web n'est requise. La charge utile JavaScript finale peut exfiltrer des messages électroniques vers le serveur de commande et de contrôle du groupe ».

Eset avance - tout en restant très prudent - que Winter Vivern est lié à MoustachedBouncer, un cybergang allié à la Biélorussie et qu'il cible aussi les serveurs de messagerie Zimbra appartenant à des entités gouvernementales depuis au moins 2022.

Commentaire