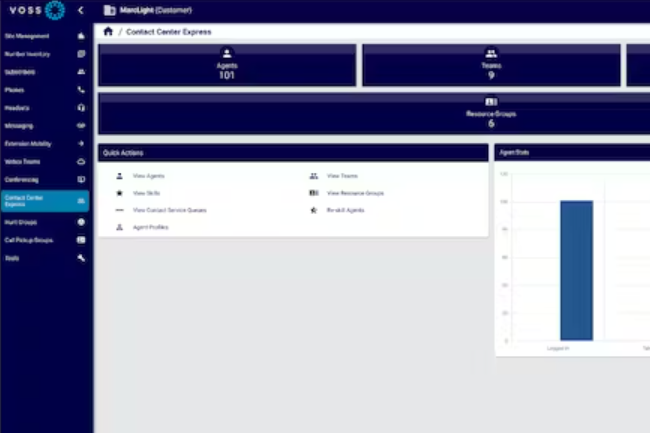

Moins d'une quinzaine de jours après la correction de la vulnérabilité critique CVE-2024-20272 dans l'interface de gestion web de Unity Connection de Cisco, une dernière a été découverte. Toute aussi importante - son score CVSS est de 9,9/10 - elle fait l'objet de publication par l'équipementier réseau de plusieurs mises à jour à appliquer dès que possible. Cette fois, le périmètre est beaucoup plus large car cette faille référencée en tant que CVE-2024-20253 affecte non seulement Unity Connection mais bien d'autres solutions de Cisco. A savoir dans le détail : Unified Communications Manager, IM & Presence Service, Session Management Edition, Contact Center Express (UCCX) et Virtualized Voice Browser (VVB).

Cette faille pourrait permettre à un attaquant distant non authentifié d'exécuter un code arbitraire sur un terminal affecté. « Cette vulnérabilité est due à un traitement incorrect des données fournies par l'utilisateur qui sont lues dans la mémoire. Un pirate peut exploiter cette vulnérabilité en envoyant un message élaboré à un port d'écoute d'un système affecté », a prévenu Cisco dans un bulletin de sécurité. « Une exploitation réussie pourrait permettre à l'attaquant d'exécuter des commandes arbitraires sur le système d'exploitation sous-jacent avec les privilèges de l'utilisateur des services web. En ayant accès au système d'exploitation sous-jacent, l'attaquant pourrait également établir un accès root sur le dispositif affecté ».

Aucune solution de contournement proposée

A noter qu'il n'existe pas de solution de contournement pour ce trou de sécurité, il faut donc appliquer les mises à jour correctifs pour s'en prémunir. « Les clients ayant des contrats de service qui leur donnent droit à des mises à jour logicielles régulières doivent obtenir les correctifs de sécurité par le biais de leurs canaux de mise à jour habituels », a fait savoir la société. « Les clients ne peuvent installer et attendre une assistance que pour les versions de logiciels et les ensembles de fonctionnalités pour lesquels ils ont acheté une licence ».

Cisco a par ailleurs précisé que les systèmes suivants ne sont pas touchés par cette CVE-2024-20253 : Customer Collaboration Portal, Voice Portal, Emergency Responder, Finesse, Hosted Collaboration Mediation Fulfillment, Packaged Contact Center Enterprise, Prime Collaboration Deployment et License Manager, Remote Expert Mobile, ainsi que Unified Contact Center Domain Manager, Center Enterprise, Management Portal et Unified Intelligence Center.

Commentaire