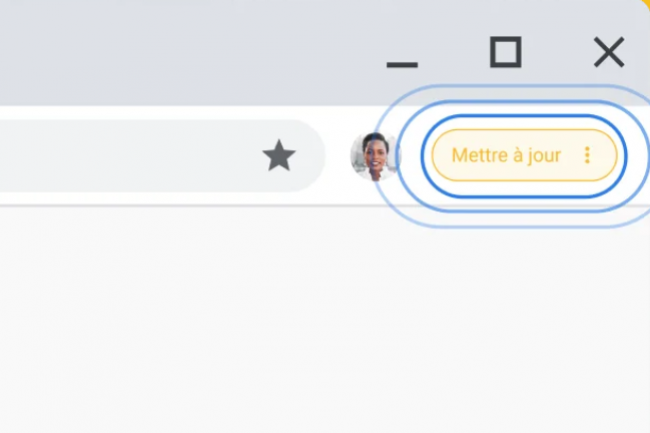

Un exploit de type zero day affecte encore Chrome. Après un précédent comblé le mois dernier, il s'agit de la 5e vulnérabilité du navigateur web de Google à être exploitée dans la nature. Selon les recherches de l'équipe de sécurité de la firme, la faille provient d'un système d'encodage multimédia largement utilisé pour le format de fichier WebM. Elle pourrait rendre une multitude de programmes vulnérables aux attaques, de Chrome et Firefox à Skype et VLC, sur plus ou moins tous les principaux systèmes d'exploitation. Pas une seconde à perdre donc, il faut mettre immédiatement à jour Chrome pour appliquer le correctif.

La firme de Mountain View documente le bogue comme un problème de sécurité de premier plan, référencé en tant que CVE-2023-5217 décrivant le dépassement de la mémoire tampon dans l'encodage vp8 dans libvpx. En d'autres termes cela signifie que dans des situations spécifiques, il est possible pour un programme d'enregistrer plus de données dans une mémoire tampon qu'elle n'est conçue pour le faire. Cela peut entraîner l'écrasement d'autres données, ce que le programme ne peut généralement pas prendre en compte, ce qui pose des problèmes de sécurité imprévus.

Un exploit a priori limité à l'encodage des médias

Ars Technica note que Mozilla a déjà confirmé que Firefox est vulnérable au même problème, et que le format WebM VP8 est utilisé dans tellement de logiciels à travers le monde que cela pourrait devenir un véritable casse-tête. Nous parlons ici d'outils professionnels établis de longue date tels que Skype, d'applications préférées des utilisateurs telles que VLC, et de programmes liés au matériel d'AMD, de Nvidia et de Logitech. On ne sait pas exactement lesquels de ces programmes sont vulnérables pour le moment, mais le potentiel est là concernant une situation étendue et assez problématique.

La mauvaise nouvelle est que cette vulnérabilité est déjà exploitée dans la nature, bien que Google ne précise pas où ni comment. La bonne nouvelle est qu'il semble s'agir d'un simple correctif, puisque Chrome (version 117) et Firefox (118) l'ont déjà appliqué. Une autre bonne nouvelle est que la vulnérabilité spécifique ne semble exister que lorsque les médias sont encodés, et non décodés, de sorte que la liste des programmes affectés pourrait ne pas s'étendre à tous ceux qui utilisent la bibliothèque libvpx.

Commentaire